세계 최대 랜섬웨어 조직 '록빗(LockBit)'이 새로운 버전을 출시한 데 이어 공격 활동을 재개, 주의가 요구된다. 최근 새 버전을 출시하고 다른 랜섬웨어 조직과 연합을 구성하는 등 공격적인 행보를 이어온 만큼 국내 기업의 대비가 필요한 상황이다.

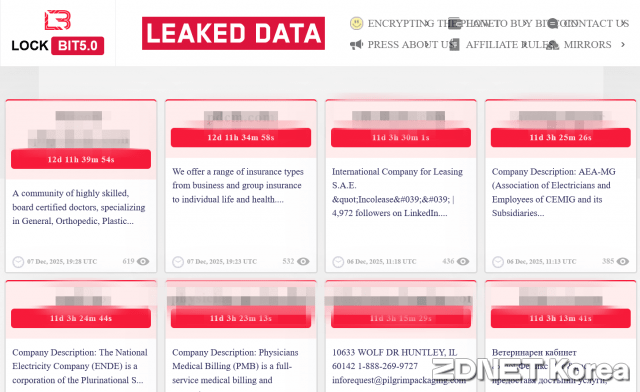

10일 본지 취재를 종합하면 '록빗'은 지난 7일 DLS(Dedicated Leak Site)를 열어 39곳의 기업을 피해자로 등록하며 본격적인 공격 활동을 알리기 시작했다.

DLS는 랜섬웨어·해킹으로 탈취한 데이터를 게시·유통하는 전용 다크웹 유출 사이트를 말한다. 록빗은 자신들의 DLS에 피해자 목록을 올려 놓고 협상 기한을 설정해 둔 상태다. 해당 기업들에 금전 등을 요구하며 협상에 응하지 않을 시 데이터를 공개하겠다는 '협박'인 것이다.

피해자 기업 중에는 미국 기업이 가장 많다. 일부 홍콩, 독일 등 다른 국가도 피해자 목록에 이름을 올렸지만, 피해 기업 중 3분의 1 이상이 미국 기업이다. 한국 기업은 아직 없다.

그러나 안심하기는 이르다. 록빗은 한국 정부 및 기업에도 공격을 서슴지 않았던 조직이기 때문이다. 실제 록빗은 과거 국세청을 공격했다고 주장한 바 있다. 또 국내 대형 타이어 업체를 공격해 데이터를 일부 공개해 파장이 일으킨 바 있다.

SGI서울보증, 예스24 등 올해에만 랜섬웨어 공격으로 국내 기업이 피해를 입었는데, 조직 중 가장 규모가 큰 록빗이 공격을 본격화하면서 위협은 더욱 커질 전망이다.

심지어 록빗은 최근 새로운 버전인 '록빗 5.0'을 공개하고 공격을 더욱 고도화하고 있다. 록빗5.0은 과거 버전과 다르게 암호화 속도와 분석 회피 능력 등을 강화한 것으로 알려졌다. 또 윈도우, 리눅스까지 노리는 교차플랫폼화, 난독화·분석회피 강화 등으로 가상화 환경을 직접 겨냥한 공격을 진행하기도 한다.

뿐만 아니라 국내 게임사를 공격했던 조직 드래곤포스(Dragonforce), 올해 가장 활발한 공격 활동을 기록한 킬린(Qilin) 등 다른 조직과도 연합을 이루기도 했다. 이를 통해 이중·삼중으로 기업의 자금을 탈취하려 시도하고, 공격 역량을 높이고 있기 때문에 언제든 피해자 목록에 한국 기업의 이름이 오를 가능성도 있다.

한편 록빗은 2019년 처음으로 식별된 범죄 집단이다. 출시 이후 3년간 2.0, 3.0 등 새로운 버전을 출시하며 공격 역량을 키워왔고, 지난 2021년에는 가장 큰 랜섬웨어 조직으로 세력을 키웠다. 다만 지난해 2월 국제 공조로 록빗 4.0이 인프라를 압수당하는 등 조직이 무력화되기도 했다. 여전히 록빗의 DLS는 유지되고 있었지만 눈에 띄는 공격 활동은 포착되지 않았다. 5.0 버전을 출시해 랜섬웨어 시장으로의 재진입을 노리고 있는 상황이다.

문종현 지니언스시큐리티센터(GSC) 센터장(이사)은 "록빗은 과거 세계 최대 랜섬웨어 조직으로 막대한 피해를 유발해 온 전력이 있으며, 최근 5.0 버전 공개와 다크웹 데이터 유출 사이트(DLS) 재개는 공격 활동을 다시 본격화하고 있다는 명확한 징후로 해석된다"며 "이미 한국 기업을 실제 공격 대상으로 삼아 왔다는 점을 고려할 때, 국내 기업을 노린 향후 공격 위협은 계속 존재하며 그 가능성은 높다"고 진단했다.

관련기사

- "내년 랜섬웨어·AI 기반 공격 이어진다…공급망 공격도 고도화"2025.11.27

- 전세계 랜섬웨어 '기승'…한국, 상위 20위 미포함2025.11.19

- 신생 랜섬웨어 조직 "SKT 소스코드 해킹" 주장2025.10.29

- 日도 랜섬웨어에 속수무책…아사히 이어 무인양품도 당했다2025.10.21

그는 이어 "록빗 공격은 주로 스피어피싱 공격, VPN 취약점이나 원격 접속을 통해 발생하며, 다중 인증(MFA)이 적용되지 않았거나 방치된 계정이 주요 침투 경로로 활용되고 있다"며 "EDR(엔드포인트 탐지 및 대응) 기반 대응은 필수적인 보안 요소다. EDR을 활용하면 계정 오남용, 비정상적인 원격 도구 실행, 권한 상승 시도 등 록빗 초기 공격 행위를 실시간으로 탐지할 수 있다"고 강조했다.

또 "이 외에도 모든 외부 원격 접속 구간에 MFA 적용이 필요하며, VPN 장비 취약점에 대한 상시적인 패치 관리와 함께 협력사·외주 인력 계정에 대한 주기적인 정비가 요구된다"고 밝혔다.