쿠팡 대규모 개인정보 유출 사고는 외부 해커의 무차별 공격이 아니라, 내부 시스템 구조를 알고 있던 전직 개발자가 이용자 인증체계의 취약점을 악용해 벌어진 것으로 조사됐다.

민관합동조사단은 정상적인 로그인 절차 없이도 이용자 계정에 접근할 수 있었던 구조적 문제가 사고의 핵심이라고 판단했다.

전직 개발자, 왜 이렇게 쉽게 접근할 수 있었나

10일 조사단에 따르면 공격자는 쿠팡 재직 당시 이용자 인증 시스템 설계·개발 업무를 수행했던 백엔드 개발자로, 재직 중 알게 된 인증체계와 키 관리 취약점을 퇴사 이후 악용했다.

공격자는 쿠팡 인증 시스템에서 사용하는 서명키를 탈취한 뒤 이를 활용해 ‘전자 출입증’을 위·변조했고, 정상적인 로그인(ID·비밀번호) 절차를 거치지 않고도 쿠팡 서비스에 접근할 수 있었다.

쿠팡 인증 구조는 이용자가 로그인하면 서버가 일종의 전자 출입증을 발급하고, 관문 서버가 이 출입증의 유효성을 검증한 뒤 서비스 접근을 허용하는 방식이다.

그러나 조사 결과, 쿠팡은 해당 전자 출입증이 정상 발급 절차를 거쳤는지, 위·변조된 것은 아닌지 확인하는 검증 체계를 충분히 갖추지 못한 것으로 나타났다.

또 다른 문제는 서명키 관리였다. 서명키는 전자 출입증 발급에 사용되는 핵심 정보로, 담당자가 퇴사할 경우 즉시 폐기·갱신돼야 한다. 하지만 쿠팡은 퇴사 이후에도 해당 서명키를 갱신하지 않은 채 운영을 이어왔고, 키 발급·사용 이력을 체계적으로 관리하는 절차도 미흡했던 것으로 조사됐다. 실제로 조사단은 현재 재직 중인 개발자의 노트북에 서명키가 저장돼 있었던 사실도 확인했다.

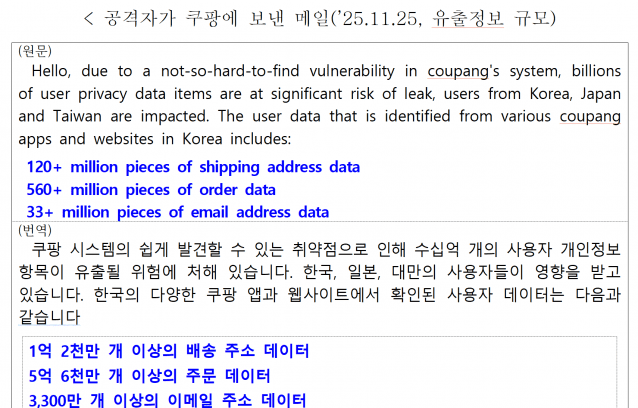

공격자는 퇴사 이후 탈취한 서명키를 활용해 전자 출입증 위·변조 테스트를 진행한 뒤, 2025년 4월부터 11월까지 자동화된 웹 크롤링 도구를 이용해 대규모 정보 수집을 시도했다. 이 과정에서 공격자는 2300여 개의 IP를 사용했으며, 쿠팡의 시스템은 비정상적인 접속 패턴을 탐지하거나 차단하지 못했다.

관리 미흡이 복합적으로 작용

조사단은 이번 사고가 단일 취약점이 아닌 인증체계 검증 부재, 키 관리 부실, 로그 관리 미흡이 복합적으로 작용한 결과라고 봤다.

관련기사

- 쿠팡, 개인정보 3367만건 유출…배송지 목록 1.4억 회 조회2026.02.10

- 경찰, 법무부에 김범석 쿠팡 의장 입국 시 통보 요청2026.02.09

- "쿠팡 독점 멈춰"...당정 '대형마트 새벽배송 허용' 추진2026.02.08

- 자꾸 바뀌는 쿠팡 개인정보 유출수...그래서 몇 개?2026.02.06

특히 동일한 서버 사용자 식별번호가 반복적으로 사용됐음에도 이를 이상 징후로 인식하지 못한 점, 사고 분석과 피해 규모 산정에 필요한 접속기록이 일관되게 관리되지 않은 점도 문제로 지적됐다.

조사단은 ▲정상 발급 절차를 거치지 않은 전자 출입증에 대한 탐지·차단 체계 도입과 함께 ▲키 관리 전반에 대한 통제 강화 ▲비정상 접속 행위 모니터링 강화를 재발방지 대책으로 제시했다. 개인정보보호위원회와 경찰은 이번 사고와 관련한 추가 조사와 수사를 이어갈 예정이다.