금융보안원(금보원, 원장 박상원)은 최근 발생한 해외 가상자산거래소 해킹 사고와 관련, 공격에 사용한 피싱 및 공급망 공격 기법과 탈취한 가상자산을 세탁하는 기법을 분석한 보고서를 17일 공개했다.

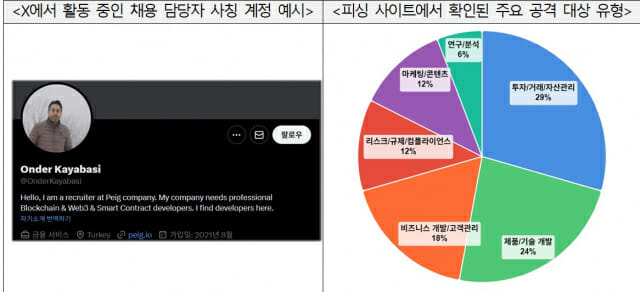

보고서에 따르면, 최근 가상자산거래소 해킹사고에서 사용한 피싱 수법 중 하나인 ‘프리텍스팅(Pretexting)’은 신뢰할 만한 신분이나 구실을 내세워 피해자의 행동을 유도하는 사회공학적 기법으로, 가상자산업계 채용 담당자를 사칭해 거래소 직원과 면접을 진행하며 온라인 면접 과정에서 악성코드를 설치하도록 유도하는 것으로 나타났다.

또 공격에 이용된 피싱 사이트를 분석한 결과, 과거에는 주요 개발자·시스템 운영자 등 IT직군이 주요 표적이었으나 최근에는 일반 직원을 겨냥한 공격 비중도 높아지고 있어, 직무와 무관하게 모든 임직원이 보안 위협에 대한 경각심을 가질 필요가 있다고 덧붙였다.

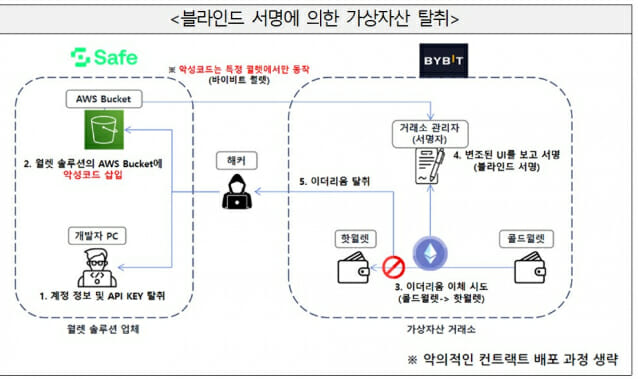

역대 최대 손실이 발생한 지난 2월의 바이비트 거래소 해킹 사건은 거래소에 도입된 월렛 솔루션 업체를 겨냥한 공급망 공격을 통해 발생했다. 즉, 내부 시스템보다 보안 검증이 간과되기 쉬운 외부 솔루션을 매개로 내부로 침투한 것이다.

해커들은 솔루션 화면에 조작된 정보를 표시하였고, 다수가 서명할 때 자세히 확인하지 않고 넘기는 ‘방관자 효과’에 따라 월렛 관리자가 의심 없이 블라인드 서명을 함으로써 공격에 성공했다. 블라인드 서명은 사용자가 서명할 계약의 정보를 제대로 확인·이해하지 못한 상태로 서명하는 행위를 말한다.

관련기사

- 금보원, '보안 올림픽'서 상위권…"AI 보안 기술력 입증"2025.08.28

- 금보원, 사외이사 대상 맞춤형 금융보안 교육2025.07.31

- 美 포드는 왜 중국 기술에 기대나…트럼프가 만든 딜레마2026.01.31

- AI학회에서 터진 '환각인용' 폭탄…어떻게 봐야 할까2026.01.31

자금세탁 기법도 드러났다. 공격자가 탈취한 가상자산을 세탁할 때 수사기관의 추적을 피하기 위해 토네이도 캐시 등 믹서(가상자산을 한곳에 모으고 재분배하여 추적이 어렵게 하는 기술) 서비스를 이용해 가상자산을 은닉하며, USDT와 USDC와 같이 동결이 가능한 가상자산이 아닌 동결이 불가능한 가상자산으로 변환하고, 고객 확인 절차가 미비한 거래소를 이용하는 등 규제 사각지대를 활용해 현금화한 것으로 확인됐다.

금융보안원 박상원 원장은 “가상자산이 제도권으로 편입되고 가상자산 활용에 대한 국내 금융권의 관심이 높아지는 만큼, 그에 따른 보안 위협을 사전에 파악하고 선제적으로 대응하는 노력이 필요하다.”며 “금융보안원은 앞으로도 최신 공격 기법 및 위협 정보 등을 분석 및 제공해 디지털 자산 생태계가 안전하게 성장할 수 있도록 적극 지원하겠다"고 밝혔다.