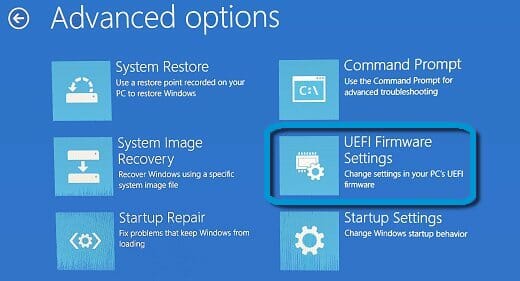

PC 메인보드에 탑재되어 각종 하드웨어 작동을 제어하는 UEFI 펌웨어에 숨어 있던 보안 취약점이 대거 드러났다.

보안업체 바이널리(Binarly)는 이달 초 "UEFI 펌웨어 개발업체 '인사이드'(Insyde)가 주요 PC 제조사에 공급하는 PC 제품에서 보안 취약점 23개를 발견했다"고 밝혔다.

문제가 된 UEFI 펌웨어는 인사이드가 공급하는 '인사이드H2O'(InsydeH2O)다. 후지쯔, 지멘스, 델, HP, HPe, 레노버, 마이크로소프트, 인텔 등이 출시한 완제PC에서 같은 취약점이 발견됐다.

■ 완제PC용 UEFI 펌웨어는 전문 업체가 납품

UEFI 펌웨어는 PC가 켜진 순간부터 꺼질 때까지 작동하면서 프로세서, 메모리, 저장장치 작동 등을 제어하는 프로그램이다.

조립PC에 탑재되는 UEFI 펌웨어는 에이수스, MSI, 기가바이트 등 주요 메인보드 제조사가 만든다. 그러나 레노버, HP, 델, 에이수스 등 주요 완제PC 제조사는 제품 출시 시기를 단축하고 비용 절감을 위해 전문 업체가 만든 제품을 공급받아 쓴다.

각 제조사는 공급받은 UEFI 펌웨어를 바탕으로 로고나 그림, 아이콘 등을 더하고 영어 이외의 다른 언어를 추가하는 등 다듬은 뒤 실제 제품에 탑재해 판매한다. 제품이 출시된 뒤부터 UEFI 펌웨어 유지보수는 각 제조사의 몫이다.

■ "PC용 펌웨어에서 취약점 23개 발견"

바이널리는 "중견기업에서 자체 개발한 보안 점검 소프트웨어를 실행한 결과 후지츠(레노버와 합작) 라이프북 노트북에서 문제점을 발견했다"고 설명했다.

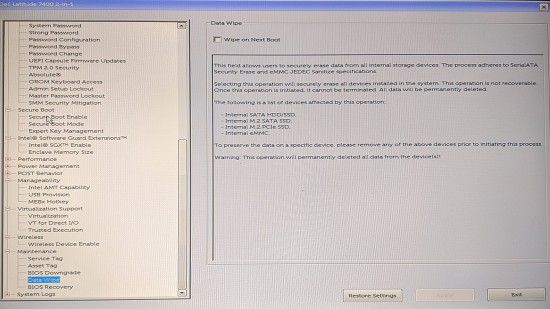

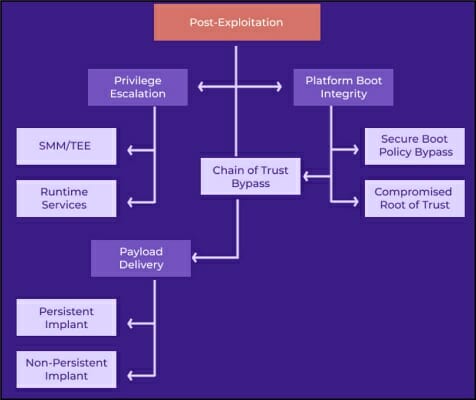

이들이 발견한 보안 문제를 악용하면 윈도 운영체제나 보안 소프트웨어가 통제할 수 없는 시스템 관리 모드(SMM)로 진입할 수 있다. 변조된 펌웨어를 설치한 뒤부터는 여러 가지 일이 가능하다.

바이널리는 "PC를 포맷하고 운영체제를 재설치해도 지워지지 않는 악성코드를 설치하는 것은 물론 윈도11에 도입된 보안 기능인 VBS(가상화 기반 보안)도 우회할 수 있다"고 지적했다.

또 "이렇게 펌웨어를 공격해도 PC에 내장된 TPM(신뢰 플랫폼 모듈) 칩의 설계 한계 때문에 이를 감지할 수 없다"고 덧붙였다.

■ 바이널리 "25개 제조사에 문제점 통보"

바이널리는 인사이드H2O 기반 UEFI 펌웨어를 탑재한 25개 제조사에 관련 문제를 통보했다고 밝혔다. 또 깃헙 저장소에 UEFI 펌웨어 취약점을 확인할 수 있는 소프트웨어인 'FwHunt'를 공개할 예정이다.

인사이드도 바이널리가 공개한 보안 취약점을 웹사이트에 공개하고 취약점을 패치한 소프트웨어를 주요 PC 제조사에 공급하고 있다고 밝혔다. 단 업데이트를 마친 UEFI 펌웨어가 실제로 소비자에 전달되는 데 최소 반 년 이상이 걸릴 것으로 보인다.

■ UEFI 펌웨어 공격 증가...탐지 어려워

윈도 운영체제가 아닌 PC 작동의 근간을 이루는 UEFI 펌웨어를 노리는 공격은 앞으로도 계속될 전망이다.

관련기사

- PC 메인보드에 숨는 악성코드 '문바운스' 발견2022.01.25

- 델 바이오스 업데이트 시 일부 PC서 말썽2021.12.23

- '성인 게임' 위장 악성코드 유포 성행2021.11.02

- 델 PC 원격지원용 SW에서 보안 취약점 발견2021.06.25

올 초 보안업체 카스퍼스키는 PC 메인보드 저장공간에 숨어 작동하는 '문바운스'(MoonBounce)를 발견했다고 밝혔다. 인텔도 8일(미국시간) 코어 프로세서와 함께 작동하는 펌웨어에서 잠재적인 취약점을 발견해 업데이트를 제공할 예정이라고 설명했다.

그러나 PC의 UEFI 펌웨어에 기생하는 악성코드는 SSD나 하드디스크 드라이브(HDD) 등 일반적인 PC 저장장치에 저장되지 않아 보안 소프트웨어로 감지하기 어렵다. 카스퍼스키는 "PC 펌웨어 업데이트는 제조사가 제공하는 파일로만 수행하라"고 권고했다.