PC 메인보드 속 UEFI 펌웨어를 저장하는 공간인 'SPI 플래시 메모리'에 기생하고 있다가 윈도 운영체제가 부팅되면 다른 PC를 공격하는 악성코드가 발견됐다.

보안업체 카스퍼스키는 지난 20일 공식 블로그를 통해 새로운 악성코드 '문바운스'(MoonBounce)를 발견했다고 밝히고 관련 업계의 주의를 요구했다.

문바운스는 SSD나 하드디스크 드라이브(HDD) 등 일반적인 PC 저장장치에 저장되지 않아 보안 소프트웨어로 감지하기 어렵다. 카스퍼스키는 "PC 펌웨어 업데이트는 제조사가 제공하는 파일로만 수행하라"고 권고했다.

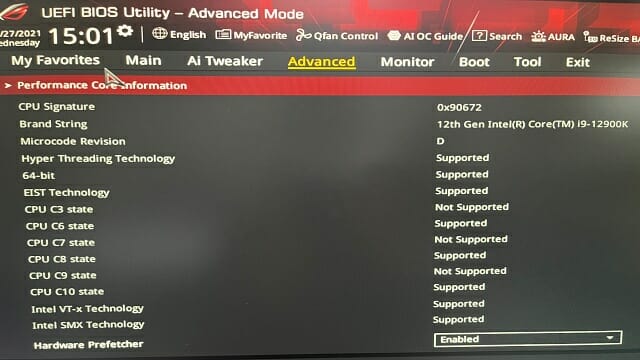

■ PC 전원 켜진 후 부팅 과정 수행하는 'UEFI 펌웨어'

UEFI 펌웨어는 PC가 켜진 다음 프로세서나 저장장치 등 각종 하드웨어를 제어하며 항상 작동하는 가장 기초적인 프로그램이다.

예전에는 바이오스(BIOS)가 이런 역할을 담당했지만 PC 기능이 복잡해지며 UEFI 펌웨어가 그 기능을 대신한다. 그러나 현재도 UEFI 펌웨어를 관십적으로 '바이오스'라 부른다.

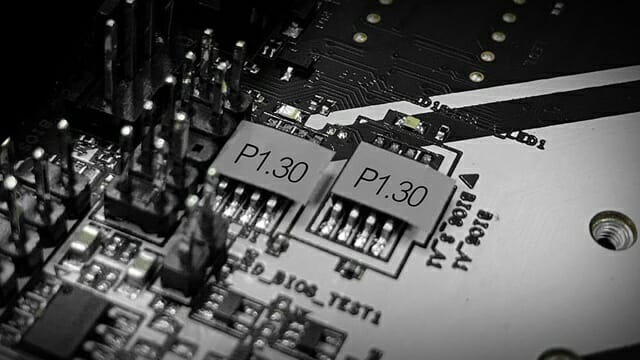

UEFI 펌웨어는 전원이 꺼진 다음에도 저장된 내용이 삭제되면 안되고 필요에 따라 저장된 데이터를 지속적으로 수정/보완해야 한다는 특성을 지녔다.

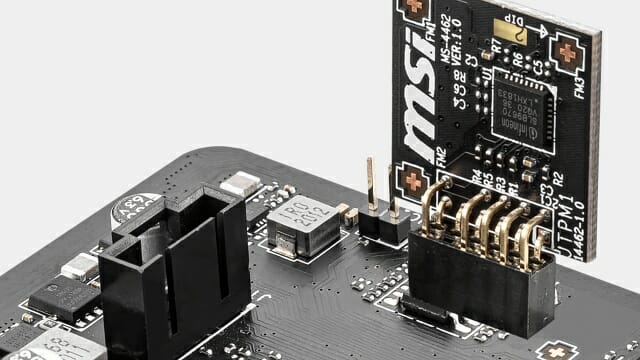

PC 메인보드에는 이 펌웨어를 저장하기 위한 저장장치인 'SPI 플래시 메모리'가 탑재된다.

■ 윈도 운영체제 부팅시 자동으로 실행되며 공격 시도

보안업체 카스퍼스키가 지난 연말 한 기업 네트워크에서 발견한 악성코드 '문바운스'(MoonBounce)는 바로 이 SPI 플래시 메모리에 저장된다. 그 다음 PC가 부팅될 때마다 윈도 운영체제에 숨어 들어 여러 가지 동작을 수행한다.

문바운스는 윈도 부팅이 끝나면 인터넷의 특정 서버에서 파일을 받아온 다음 메모리에서 실행하기 위해 시도한다. 카스퍼스키는 "받아온 파일을 메모리에만 저장하기 때문에 실제로 어떤 동작을 수행하는 지 구체적으로 확인하는 것은 불가능했다"고 설명했다.

카스퍼스키는 문바운스가 한 운송 회사의 PC 한 대에서 발견되었고 이 PC를 통해 같은 네트워크 안에 있는 다른 PC에 악성코드를 감염시켰던 것으로 추측했다.

■ 카스퍼스키 "문바운스, 중국 해킹 그룹 소행 의심"

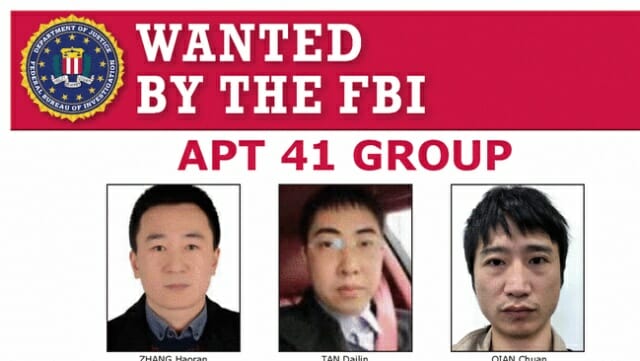

카스퍼스키는 문바운스를 만든 출처로 2019년부터 그 존재가 확인된 중국 해킹 그룹인 'APT41'을 지목했다.

APT41은 전 세계 IT 기업과 게임 회사 등을 상대로 컴퓨터 부정 침입, 개인정보 탈취, 돈세탁, 송금 사기 등을 저지른 혐의로 미국에서 수배되었다. FBI도 현재 APT41의 구성원 중 5명을 지명수배중이다.

카스퍼스키는 "문바운스는 서버와 통신할 때 15분 간격으로 672비트짜리 신호를 보내 PC가 감염되었음을 알리고 APT41이 만든 다른 악성코드와 마찬가지로 비슷한 식별코드를 이용하고 있다"고 분석했다.

■ "PC 제조사, 펌웨어 공격에 대비해야"

UEFI 펌웨어에 기생하는 악성코드가 발견된 것은 이번이 처음이 아니다. 그러나 카스퍼스키는 "과거에도 비슷한 유형의 악성코드가 발견되었지만 문바우스는 보다 복잡하고 정교하게 설계되어 있다"고 우려를 표했다.

관련기사

- 에이수스, 美서 인텔 Z690 메인보드 리콜2021.12.30

- 델 바이오스 업데이트 시 일부 PC서 말썽2021.12.23

- '성인 게임' 위장 악성코드 유포 성행2021.11.02

- 델 PC 원격지원용 SW에서 보안 취약점 발견2021.06.25

카스퍼스키는 "앞으로 펌웨어를 노리는 공격이 더 보편화될 것이며 제조사도 문바운스와 같은 공격을 방어하기 위한 조치를 취해야 한다"고 권고했다.

또 "PC의 UEFI 펌웨어를 제조사 웹사이트를 통해 주기적으로 업데이트하고 부팅 영역이 훼손되지 않도록 방어하는 기능, 또 PC 데이터를 암호화하는 TPM(신뢰 플랫폼 모듈) 등을 활성화해야 한다"고 덧붙였다.