SGA(대표 은유진)는 3.20 전산망 대란 이후 공공, 기업, 일반 사용자 등 고객들에게 변종악성코드가 자사 정상 백신 모듈을 통해 유포되지 않도록 차단하는 기술을 확보했다고 27일 밝혔다.

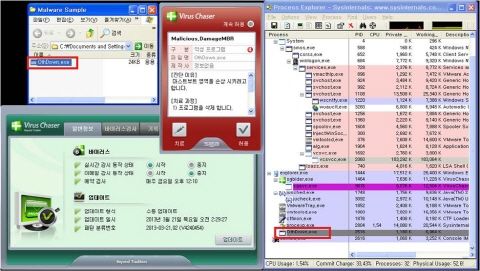

이 회사는 최근 전산망 마비에 사용된 악성코드를 막기 위해 자사 백신인 바이러스체이서의 사전차단기능을 구현하고, 공개키 기반 전자서명을 사용하는 통합보안관리 솔루션 'SGA-SC'를 활용해 백신 업데이트 서버의 콘텐츠 무결성을 확보했다고 설명했다.

SGA는 바이러스체이서의 실시간 검사를 통해 PC 전 사용자에게 주의를 당부했다. 기존 PC 백신은 바이러스에 감염됐을 때만 패턴을 분석하고, 업데이트를 통해 관련 내용을 막을 수 있게 했다. 이와 달리 SGA측은 바이러스체이서의 경우 별도의 패턴 업데이트 없이도 시스템에 유입되는 악성코드를 사전차단하는 기능을 가졌다고 밝혔다.

이 회사는 3.20 전산망 대란 때도 진단 패턴이 없는 상황에서 'Malicious.DemageMBR'이라는 진단명으로 해킹공격을 사전에 막고 있었다고 밝혔다. SGA는 최근 후속 사고에 대한 위험성이 계속 감지되는 만큼 패턴 위주의 시그니처 방식 뿐 아니라 사전차단기능을 시행할 수 있는 실시간 단계에서 자사 백신의 모든 기술적 업데이트를 마쳤다고 덧붙였다.

SGA-SC는 자사 백신과 함께 패치관리시스템(PMS)인 '패치체이서'를 통합적으로 관리하는 프로그램이다. 이 회사는 SGA-SC에 공개키 기반 전자서명 기술을 추가로 적용해 악성코드가 PMS를 통해 자동으로 유포되는 일을 사전에 차단할 수 있다고 설명했다.

이에 따라 SGA-SC의 관리자 권한이 탈취됐다고 해도 전자서명이 안 된 프로그램을 배포하지 못하도록 설계했다는 것이다. 전자서명이 없는 악성코드나 불법적인 전자서명이 돼있을 경우 해당 회사의 PMS를 통해 악성파일이 유포되지 못하도록 했다는 설명이다.

관련기사

- SGA, 대우증권 모바일 계좌개설 사업 수주2013.03.27

- SGA, 씨오엑스시스템 인수로 전자문서 공략2013.03.27

- SGA, 공인전자문서중계자 구축 사업 계약 체결2013.03.27

- SGA, 차세대 먹거리 '전자문서'2013.03.27

SGA는 비상대응체제를 유지하면 사고가 난 MBC에서 직접 샘플을 받아 중점 분석했으며, 해킹 사고로 불안해하는 고객 및 일반 사용자를 위해 컴퓨터 오작동 검사 확인 및 온라인 상담 등을 진행하고 있다고 밝혔다.

나상국 SGA 엔드포인트 보안사업 부문 부사장은 20일 발생한 사고는 업데이트 서버의 해킹여부 보다도 백신 업데이트 모듈로 위장한 악성코드를 정상파일로 인식해 업데이트 서버에서 내려 보낸 것이 더 큰 문제라며 앞으로 자사 서버보안솔루션을 활용해 부팅영역(MBR)에 접근하는 공격시도에 대해 서버 차원에서 접근을 통제하는 기술을 적용할 생각이라고 말했다.