LTE 코어 네트워크의 새로운 보안 취약점이 발견됐다. LTE 코어 네트워크는 휴대폰이나 IoT 기기가 기지국(무선)과 연결되면, 그 신호를 받아 사용자 정체 확인, 인터넷 연결, 전화·문자·요금 처리, 다른 사용자와의 데이터 전달 등을 담당한다.

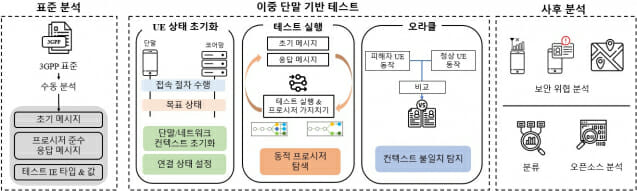

KAIST(총장 이광형) 전기및전자공학부 김용대 교수 연구팀은 LTE 코어 네트워크에서 인증되지 않은 공격자가 원격으로 다른 사용자의 내부 상태 정보를 조작할 수 있는 심각한 보안 취약점을 발견했다고 2일 밝혔다. 김 교수 연구팀은 LTE 코어 네트워크에서 '컨텍스트 무결성 침해(Context Integrity Violation, CIV)'라는 새로운 취약점 클래스를 발견하고, 이를 체계적으로 탐지하는 세계 최초의 도구 ‘CITesting’을 개발했다고 설명했다.

이 연구는 지난 10월 13~17일 대만 타이베이에서 열린 제32회 ACM CCS(Conference on Computer and Communications Security)에서 발표, 우수논문상(Distinguished Paper Award)을 수상했다.

'ACM CCS'는 세계 4대 최고 권위 보안 학회 중 하나다. 올해 약 2400편의 논문이 제출된 가운데 30편만이 수상 논문으로 선정됐다.

기존 보안 연구들이 주로 '네트워크가 단말기를 공격하는' 다운링크 취약점에 집중한 반면, 이번 연구는 상대적으로 소홀히 다뤄진 ‘단말기가 코어 네트워크를 공격하는' 업링크 보안을 집중 분석했다고 김 교수는 설명했다.

특히 연구팀은 '컨텍스트 무결성 침해(Context Integrity Violation, CIV)'라는 새로운 취약점 클래스를 정의했다. 즉, 단말(또는 공격자가 조작한 단말)이 정상 기지국을 통해 코어 네트워크로 메시지를 보낸 뒤, 그 메시지가 네트워크 내부의 사용자 상태(정보)를 잘못 변경하게 만드는 ‘업링크 보안’에 집중했고, 인증되지 않은(또는 부적절하게 인증된) 입력이 네트워크의 내부 상태를 바꿔버리는 상황인 ‘컨텍스트 무결성 침해(CIV)’에 집중했다는 것이다.

이는 ‘인증되지 않은 메시지는 내부 시스템 상태를 변경해서는 안 된다’는 기본 보안 원칙을 위반하는 것이다. 3GPP(휴대전화·무선망의 작동 규칙을 만드는 국제 표준 기구)의 표준 초기 버전에서는 이러한 행위를 명시적으로 금지하지 않았다. 즉 3GPP 표준은 ‘인증에 실패한 메시지는 처리하지 말라’는 규칙은 갖고 있지만, ‘아예 인증 절차 없이 들어온 메시지를 어떻게 다뤄야 하는지’에 대한 규정은 명확히 없다는 점이 문제다.

유일한 선행 연구인 LTEFuzz가 31개의 제한된 테스트 케이스에 그친 것과 달리, 김 교수팀 연구는 CITesting을 통해 2802개에서 4626개에 이르는 훨씬 광범위한 테스트 범위를 체계적으로 탐색했다. 연구팀은 CITesting을 활용해 오픈소스와 상용 LTE 코어 네트워크 4종을 대상으로 평가한 결과, 실제 공격 시연에서도 통신 마비를 확인했다고 밝혔다.

이를 통해 모두 CIV 취약점이 존재하는 것으로 확인됐고, 테스트 대상 탐지 결과(총 테스트 기반)와 고유 취약점 수는 ▲Open5GS 2354건 탐지, 29건 ▲srsRAN 2604건 탐지, 22건 ▲Amarisoft 672건 탐지, 16건 ▲Nokia 2523건 탐지, 59건으로 확인됐다고 말했다.

연구팀은 해당 취약점이 첫째, 공격자가 피해자 식별자를 도용해 네트워크 정보를 망가뜨려 재접속을 거부시키는 서비스 거부 둘째, 단말로 하여금 휴대폰 유심(SIM)에 저장된 이용자 고유 식별번호(IMSI)를 평문으로 재전송하게 해 노출시키는 IMSI 유출 셋째, 이미 알고 있는 영구 식별번호를 이용해 재접속 시 발생하는 신호를 수동으로 포착함으로써 특정 사용자의 위치를 추적하는 공격으로 이어질 수 있음을 증명했다고 밝혔다.

기존의 가짜 기지국·신호 간섭 공격은 피해자 근처에 물리적으로 있어야 했다. 하지만, 이번 공격은 정상 기지국을 통해 코어로 조작된 메시지를 보내는 방식이라 피해자와 같은 MME(LTE 네트워크에서 가입자 인증과 이동·세션 관리를 총괄하는 중앙관제 역할을 하는 기지국) 관할 지역이면 어디서든 원격으로 영향을 줄 수 있어 훨씬 피해가 광범위할 수 있다고 덧붙였다.

김용대 KAIST 교수는 "그동안 업링크 보안은 코어 네트워크 테스트 어려움, 구현 다양성 부족, 규제 제약 등으로 상대적으로 소홀히 다뤄져 왔는데, 컨텍스트 무결성 침해는 심각한 보안 위험을 초래할 수 있다”면서 "이번 연구에서 개발한 CITesting 도구와 검증 결과를 바탕으로 5G 및 프라이빗 5G 환경으로 검증 범위를 확대할 계획이다. 특히 산업·인프라용 전용망(프라이빗 5G)에서는 탱크 통신 차단이나 IMSI 노출과 같은 치명적 보안 위협을 예방하기 위한 필수 테스트 도구로 발전시켜 나가겠다”고 밝혔다.

연구팀은 취약점을 벤더별로 책임감 있게 공개해 Amarisoft는 패치를 배포하고 Open5GS는 연구팀 패치를 공식 저장소에 통합했지만, 노키아(Nokia)는 3GPP 표준을 준수한다며 취약점으로 보지 않아 패치 계획이 없다(현재 해당 장비를 사용하는 통신사 여부에 대해서도 답변하지 않았다)고 설명했다.

이번 연구는 교신 저자로 참여한 김 교수 외에 KAIST 전기및전자공학부 손민철, 김광민 박사과정이 공동 제 1저자로, 또 KAIST 전기및전자공학부 오범석 박사과정와 경희대 박철준 교수가 김 교수와 함께 교신저자로 참여, 지난달 14일 'ACM CCS 2025'에서 발표됐다. 논문 제목은

관련기사

- "KAIST 여성 근로자 10명 중 3명 직장 괴롭힘 당했다"2025.10.20

- KAIST, 브랜드 수익으로 학생이 이끄는 ESG 연구 플랫폼 출범2025.10.19

- KAIST-GIST 상품권깡·회의록 조작·유흥비 결제..."법카 사용 매뉴얼 재점검해야"2025.10.19

- 점유율 2% 다음의 반격...업스테이지가 그리는 차세대 AI 포털2026.02.02

'CITesting: systematic Testing of Context Integrity Violations in LTE Core Networks'이다.

한편 이번 연구는 2025년도 정부(과학기술정보통신부) 재원으로 정보통신기획평가원(IITP) 지원을 받아 수행(No. RS-2024-00397469, 특화망·기업망 통합보안을 위한 5G 특화망 보안 기술개발) 했다고 김 교수는 밝혔다.