세계 최대 랜섬웨어 공격 그룹인 '록빗(LockBit)'이 복귀했다. SGI서울보증, 예스24 등 국내 기업과 기관들이 랜섬웨어 공격에 속수무책으로 당하고 있는 가운데 국내는 물론 전 세계 기업 및 기관을 대상으로 악명을 떨쳤던 공격 그룹이 새로운 버전을 출시, 재등장한 것이다.

14일 보안업계에 따르면 지난달 초 록빗은 출현 6주년을 맞아 '록빗 5.0'을 출시했다고 발표했다.

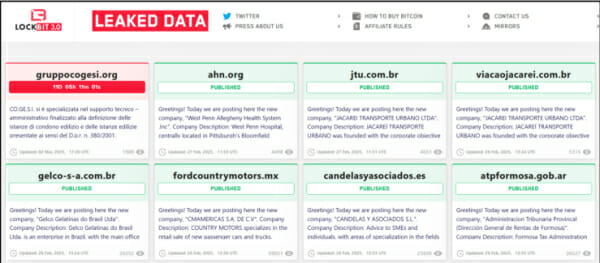

록빗은 2019년 처음 식별된 서비스형 랜섬웨어(RaaS) 그룹이다. 수십 곳의 랜섬웨어 조직들 중 가장 규모가 큰 것으로 알려졌으며, 가장 활발한 공격 활동을 기록해 전 세계 기업 및 기관의 보안에 가장 큰 위협이였다.

실제 미국 법무부에 따르면 록빗으로 인해 지난해까지 약 2500곳의 피해 기업이 발생한 것으로 추정된다. 약 1억2천만달러의 피해액도 발생했다. 2023년 기준으로 보면 록빗은 전 세계 랜섬웨어 공격 4000여건 중 23%인 4분의 1가량의 활동을 보였다.

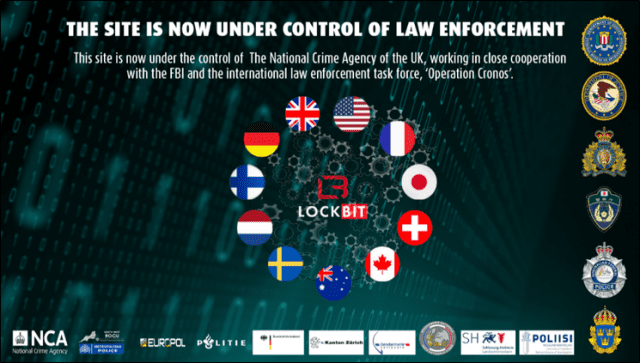

하지만 2019년부터 4년여간 2.0, 3.0 등 새로운 버전을 출시해 가며, 왕성한 활동을 기반으로 몸집을 키운 록빗은 2024년 2월20일 미국 연방수사국(FBI) 중심의 국제 공조 작전인 '크로녹스 작전'을 통해 인프라를 압수당하는 등 무력화된 바 있다. 크로녹스 작전에는 영국 국가범죄청(NCA)과 미국 법무부(DoJ), FBI을 포함한 10여 개국의 수사 기관이 참여했다.

대대적 검거로 록빗 신인도는 추락했고, 랜섬웨어 시장에서 영향력도 점차 잃어갔다는 것이 보안업계의 분석이다. 게다가 록빗은 올해 5월 외부 공격자로부터 협상 로그, 지갑 등이 유출되는 수모를 겪었다. 랜섬웨어 그룹이 역으로 해킹 공격을 당하는 역설적인 상황이 빚어진 것이다.

하지만 록빗은 위상 회복을 위해 지난해 말 당시 새로운 버전인 '록빗 4.0'을 공개했고, 이번에 새로운 버전을 재차 공개하면서 공격을 고도화하고 있다는 우려가 나온다. 특히 새로운 버전 출시가 위상 회복 시기와 맞물려 더욱 왕성한 활동을 보일 것으로 예상되는 만큼 주요 기업 인프라, 서버 등에 대한 공격이 급증할 가능성도 크다.

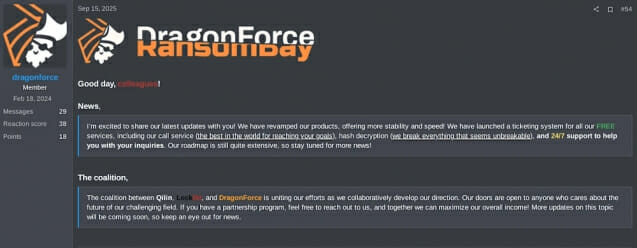

심지어 록빗은 국내 대형 타이어 업체, 국세청 등 국내 기업 및 기관을 대상으로도 공격을 서슴지 않는 랜섬웨어 그룹이기 때문에 우려는 더욱 커지고 있다. 또한 사이버 보안 기업 렐리아퀘스트에 따르면 드래곤포스, 킬린(Qilin) 등 다른 랜섬웨어 그룹과 연합을 구성하고 기술과 자원을 공유함으로써 각 랜섬웨어 그룹의 운영 능력을 대폭 키운 것으로 확인됐다.

드래곤포스는 여러 RaaS를 인수하면서 세력을 키운 랜섬웨어 그룹이다. '스페셜포스'로 유명한 국내 게임 개발사인 드래곤플라이도 공격해 운영에 장애를 일으킨 바 있다. 킬린 역시 다수의 국내 자산운용사는 물론 웰컴저축은행 산하 대부업체 등 국내 기업을 대상으로 공격을 확대하고 있는 랜섬웨어 그룹이자, 올해 가장 많은 활동량을 기록하는 위협적인 랜섬웨어 그룹으로 알려져 있다. 국내 기업을 겨냥한 공격을 시도했던 전례가 있는 랜섬웨어 그룹과의 연합으로 인해 기업 보안에 비상이 걸렸다.

이용준 극동대 해킹보안학과 교수는 "록빗 5.0은 윈도우, 리눅스까지 노리는 교차플랫폼화, 난독화·분석회피 강화 등으로 가상화 환경을 직접 겨냥한다는 분석이 나왔다"며 "이는 병원, 제조업, 클라우드 전환 기업 등에 위협이 된다. 드래곤포스, 킬린과의 연합도 공유·인프라 협업·피해자 다중화(이중·삼중 갈취)를 통해 단기간 타격력을 높일 수 있다"고 우려했다.

다만 이 교수는 "록빗 5.0의 기술·카르텔 효과로 단기 공격 빈도는 반등하겠지만, 법집행·내부유출 여파로 지속가능한 생태계(어필리에이트 충원·수익 안정)를 완전히 회복할지는 미지수"라며 "록빗의 성공적인 복귀보다는 전술적 반등에 가까운 시나리오가 예상된다"고 강조했다.

관련기사

- 英 어린이집 랜섬웨어로 공격한 범인 잡고 보니2025.10.09

- 랜섬웨어 '메두사', GoAnywhere 취약점 악용해 공격 시도2025.10.07

- 올해 3분기 랜섬웨어 공격 5336건…2023년 넘었다2025.10.07

- "랜섬웨어 등 공격 진료와 환자 생명 위협"2025.09.30

이 교수는 록빗 5.0 출시와 관련해 국내 기업·기관에 미치는 영향과 관련해 ▲제조·OT(설비) 타격 심화 ▲보건의료·공공서비스 압박 ▲카르텔식 협업 공격 ▲공급망 또는 하청 경유 침투 등으로 요약했다. 국내 제조 대기업은 물론 의료기관, 대기업 협력사 등 대부분에서 위협이 확대됐다는 것이다.

이에 그는 국내 기업 및 기관이 ▲가상화·하이퍼바이저 방어 ▲크리티컬 취약점 패치의 '주간SLA'화 ▲계정·권한 관리 ▲이중·삼중 갈취 대비 ▲OT·제조 현장의 ‘섭취지점’ 봉쇄 등의 대책이 필요하다고 역설했다. 구체적으로 관리 인터페이스의 외부 노출을 차단하고 MFA(다중 인증) 등을 기본값으로 만들어야 한다는 것이다. 또 개인정보·중요정보를 다루는 부서의 크로스플레이북을 사전 작성해 협상·지불 의사 결정 라인과 증빙 보존 절차를 명문화해야 한다고 강조했다.