코로나19로 원격근무가 확산되면서 가상사설망(VPN)을 이용하는 경우가 늘고 있다. 통신 데이터를 암호화해준다는 기술 특성상 안전하게 내부망에 원격 접속할 수 있는 인프라로 조명받고 있는 것이다.

그러나 해커가 VPN 도입이 확산되고 있는 점을 노려 취약점을 악용해 랜섬웨어를 유포한 사례가 발견됐다.

글로벌 보안 기업 카스퍼스키는 유럽에서 불특정 다수를 대상으로 이같은 공격이 이뤄졌다는 내용을 담은 보고서를 지난 7일 발표했다.

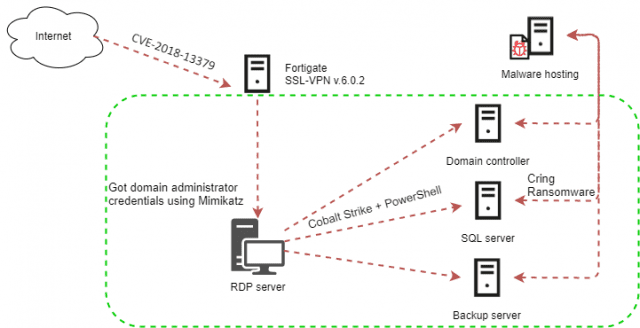

보고서에 따르면 해커는 지난 1월 알려진 포티넷 VPN 서버 취약점을 악용해 랜섬웨어 '크링(Cring)'을 유포했다. 해당 취약점에 대한 보안 패치가 제공되고 있으나, 아직 보안 패치를 적용하지 않은 네트워크를 노렸다.

결과적으로 이번 공격으로 유럽 기업의 공장도 해킹 피해를 입었다. 다만 해당 기업이 해킹에 어떻게 대응했는지에 대해서는 언급하지 않았다.

해커는 이 취약점을 통해 사용자 계정을 탈취한 뒤 내부망에 접속했다. 이후 오픈소스 해킹 도구 '미미카츠'를 악용해 사용자 계정 정보를 추가 탈취하고, '코발트 스트라이크'등 해킹 도구로 권한을 탈취해나갔다.

관련기사

- "재택근무 늘면서 VPN 한계가 드러났다"2021.04.08

- 미국·유럽 수사기관, 범죄에 악용된 VPN 서비스 소탕2020.12.23

- "공공·금융기관, 포티넷 VPN 취약점 공격에 취약"2020.11.23

- VPN 암호화 장애 만드는 iOS 취약점 발견2020.03.27

카스퍼스키는 내부망을 보호하는 백신 구성 요소 중 일부가 비활성화돼 있었고, 보안 업데이트도 제대로 이뤄지지 않아 이같은 공격이 성공할 수 있었다고 봤다.

카스퍼스키 연구팀은 이같은 해킹 피해를 예방하기 위해 포티넷 VPN 서버 취약점 보안 패치를 적용하고, VPN을 이용한 원격 접속을 최소한으로만 허용하라고 조언해다. 랜섬웨어에 감염될 경우를 대비해 중요 시스템은 오프라인 상에서 백업하라고 덧붙였다.