iOS 13.31 이상 버전에서 가상사설망(VPN)을 거치는 트래픽 중 일부가 암호화되지 않는 취약점이 발견됐다. 현재는 이 취약점을 해결하기 위한 보안 패치가 없는 상황이다.

미국 IT 매체 블리핑컴퓨터는 VPN 제공 기업 프로톤VPN이 이같은 취약점을 발견했다고 26일(현지시간) 보도했다.

프로톤VPN은 자사 블로그에 이 취약점의 작동 방식을 설명했다. 일반적으로 VPN에 연결 시 기기 운영체제는 기존에 사용하던 네트워크를 끄고 VPN 터널을 통해 네트워크를 재설정한다. 그런데 iOS 13.3.1 이상 버전에서는 기존 네트워크 중 일부의 연결이 종료되지 않았다. 대부분의 네트워크와 달리 일부는 종료되지 않고 VPN 터널 밖에서 수분, 길게는 수 시간 동안 연결돼 있었다.

애플 푸시 알림 서비스를 예시로 들었다. 해당 서비스는 기기와 애플 서버 간 장시간 연결을 유지하게 한다. 이 취약점은 애플 푸시 알림 서비스 외에도 인스턴트 메시지 앱이나 웹 버그 등 모든 앱이나 서비스에 영향을 미친다.

프로톤VPN은 해커가 이 취약점을 악용해 암호화되지 않은 데이터를 엿보거나, 공격 대상의 실제 IP 주소를 볼 수 있다고 지적했다. 아울러 iOS에서 VPN 서비스로 하여금 기존 네트워크 연결을 종료하도록 허용하고 있지 않기 때문에 모든 VPN 서비스들이 이 취약점과 영향이 있다고 설명했다.

관련기사

- 통신·방송 콜센터, 코로나 대응 체계 구축에 속도2020.03.27

- "원격근무, VPN만으론 보안 해결 안 된다"2020.03.27

- 행안부 공무원은 어떻게 '원격근무' 할까2020.03.27

- 보안 걱정되는 재택근무, 아마존 워크스페이스 주목2020.03.27

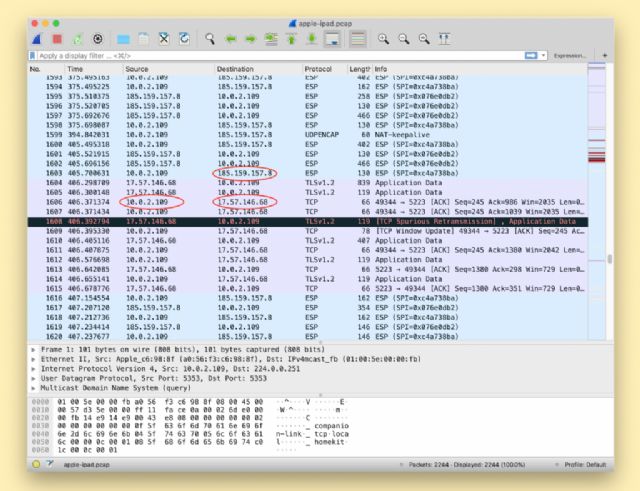

회사는 패킷 분석 프로그램 '와이어샤크'를 사용해 iOS 기기의 네트워크 트래픽을 확인했다. 이를 통해 iOS 기기의 IP 프로톤VPN 서버, 기기가 연결돼 있는 애플 서버의 IP 주소를 알 수 있었다. VPN으로 연결돼 있다면 기기 IP 주소와 VPN 서버의 IP 주소만 나타나야 했다. 외부 서버의 IP 주소가 나타난 것은 해당 네트워크가 VPN을 통해 암호화되고 있지 않다는 것을 뜻한다.

프로톤VPN은 이 취약점을 해결하기 위해 애플과 접촉해왔다고 밝혔다. 그러나 아직까진 이에 대한 보안 패치는 이뤄지지 않았다. 프로톤VPN은 임시 방편을 안내했다. 프로톤VPN을 사용하는 기기에서 비행기 모드를 활성화해 모든 네트워크 연결을 종료시킨다. 그런 뒤 다시 비행기 모드를 비활성화해 프로톤VPN이 재설정되게 하라는 것이다. 다만 이에 대해선 완벽한 해결책이라 보장할 수 없다고 언급했다.