안랩(대표 강석균)은 최근 전화 회의 요청을 위장해 암호화 된 압축파일을 첨부한 악성 메일로 유포되는 악성코드를 발견했다고 21일 밝혔다.

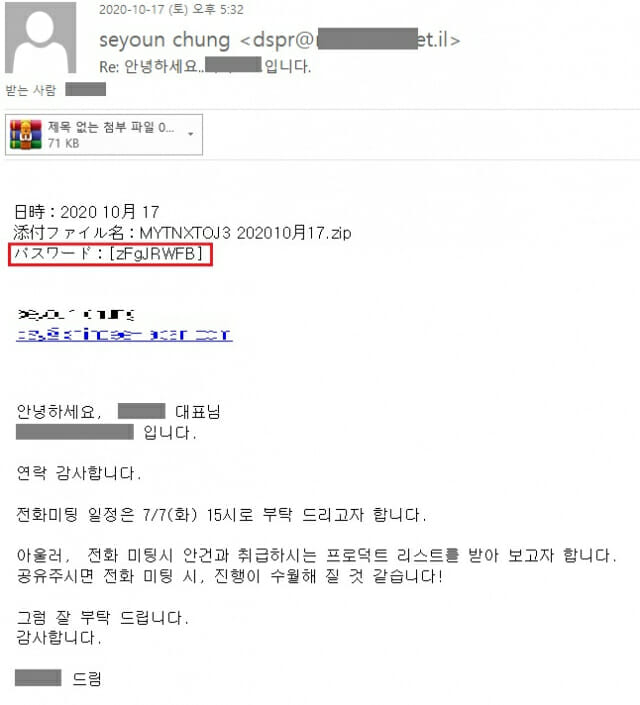

공격자는 먼저 실존하는 일본 화장품 기업 관계자의 회신으로 위장해 “전화 미팅을 요청한다”는 내용으로 암호가 걸린 압축파일을 첨부해 메일을 보냈다. 공격자는 본문 상단에 일본어로 일시(日時), 첨부파일명(添付ファイル名)과 함께 압축파일을 풀 수 있는 비밀번호(パスワード) 정보를 적어 첨부된 압축 파일에 대한 신뢰도를 높이려 했다.

본문 하단에는 자연스러운 한글로 전화 미팅 관련 요청사항을 적어 사용자의 의심을 피했다.

사용자가 첨부파일을 내려받아 본문에 기재된 비밀번호를 입력해 압축을 해제하면 ‘MYTNXTOJ3 202010月17.doc’라는 파일명의 악성 문서파일이 실행된다. 공격자는 문서파일에 ‘파일을 보려면 프로그램 업데이트가 필요하다’며 사용자가 ‘편집 사용’이나 ‘콘텐츠 사용’ 버튼을 누르도록 유도했다. 이같은 버튼을 누르면 악성코드에 감염된다.

감염 이후 악성코드는 외부에서 인터넷 뱅킹 관련 정보를 탈취하는 악성코드를 추가 다운로드하는 등 악성행위를 수행할 수 있다.

관련기사

- 포스코ICT, 안랩과 스마트팩토리 보안사업 협력2020.10.18

- 안랩, 기업용 백신으로 국제 기관 평가 만점 기록2020.10.13

- 안랩, '보안 컨퍼런스' 온라인 개최한다2020.10.07

- 추석에 더 바쁜 보안업계…24시간 모니터링 총력전2020.09.29

이와 같은 악성코드 피해를 줄이기 위해 안랩은 ▲출처가 불분명한 메일의 첨부파일, URL 실행금지 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 ▲파일 실행 전 최신 버전 백신으로 검사 ▲운영체제(OS), 인터넷 브라우저, 오피스 소프트웨어 최신 보안 패치 적용 등 필수 보안 수칙을 실행해야 한다고 당부했다.

최수진 안랩 분석팀 주임연구원은 “공격자는 최근 코로나19 확산으로 증가한 비대면 회의 등의 주제를 활용해 악성코드를 유포하려 했다”며 “비대면으로 업무를 하는 직장인에게 익숙한 소재인 만큼 피해를 예방하기 위해서는 출처가 불분명한 메일의 첨부파일과 URL은 실행하지 않는 것이 좋다”고 말했다.