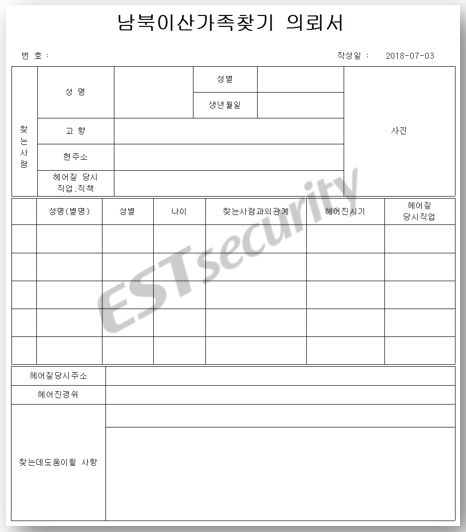

이스트소프트의 보안 자회사인 이스트시큐리티는 북한 지원 해커로 알려진 ‘금성121(Geumseong121)’ 그룹이 공식적인 ‘남북이산가족찾기 전수조사’ 내용으로 사칭한 해킹 이메일을 통해 APT 공격을 수행하고 있다고 4일 밝혔다.

‘작전명 미스터리 에그(Operation. Mystery Egg)’로 명명된 이번 APT공격은 주로 한국의 대북 관련 단체가 표적이 된 것으로 알려졌다. 한국 정부 기관을 사칭해 공식적인 업무협조처럼 위장했다.

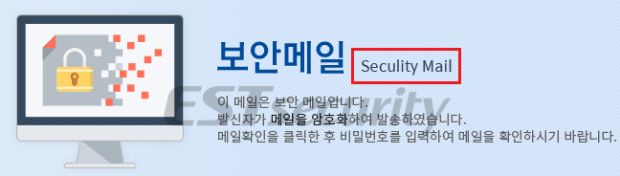

특히, 기존처럼 실행파일(EXE)나 문서파일(HWP) 등을 직접 보내는 대신, 웹 언어(HTML) 파일을 첨부해 마치 보안 이메일의 첨부파일처럼 조작해 새로운 공격 벡터를 활용했다.

이번 공격을 상세히 분석한 이스트시큐리티 시큐리티대응센터(이하 ESRC) 심기범 차장은 “이번 공격에 사용된 HWP 문서취약점은 기존 스타일에서 포스트스크립트 리버스 난독화 기법이 추가됐다. 또 문서 스트림에 암호화돼 숨겨진 최종 페이로드는 쉘코드 명령에 의해 작동 후 드롭박스 명령제어(C2) 서버로 은밀하게 통신을 주고 받았다”고 설명했다.

ESRC는 공격에 사용된 침해지표(IoC)에서 러시아 언어로 작성된 코드가 일부 확인됐다며, 공격자는 의도적으로 러시아어 흔적을 남겨둔 것으로 보인다고 분석했다.

이는 거짓 플래그(False Flag) 기법을 활용한 것으로, APT 분석 연구원들이 위협 인텔리전스를 통해 공격 원점을 파악하는데 혼선을 주기 위한 목적의 고도화된 사이버 교란 전술이라고 설명했다.

이번 공격에서는 공격자가 직접 한글 표현이 포함된 그림 파일을 제작한 정황도 포착됐다. 보안 이메일(Security Mail)의 영문 표기에서 잘못된 오타가 일부 발견됐다.

ESRC 문종현 이사는 “마치 정부기관에서 하는 공식적인 업무 협조 요청이나 문의 내용처럼 위장한 이메일로 교묘한 표적공격이 지속적으로 발생하고 있다”며 “4.27 남북정상회담과 6.12 북미정상회담 이후에도 정부지원을 받는 것으로 추정되는 해커의 사이버 첩보전은 계속 이어지고 있어 절대 안심할 수 있는 단계는 아니다”라고 말했다.

관련기사

- 이스트시큐리티, "입사지원서 위장한 랜섬웨어 주의"2018.07.04

- 이스트시큐리티 "랜섬웨어 유포 다시 늘어"2018.07.04

- 이스트시큐리티, 미국 ICSA랩 'EIST어워드' 수상2018.07.04

- 이스트시큐리티-필라웨어, 보안사업 맞손2018.07.04

현재 이스트시큐리티는 ‘금성121’ 위협그룹에 대한 추적을 지속하고 있으며, 하반기 정식 출시 예정인 위협 인텔리전스 서비스 ‘쓰렛인사이드’를 통해 보다 체계적인 위협정보 분석 시스템을 마련할 계획이다.

통합 보안프로그램 알약에서는 이번 공격에 사용된 악성코드를 ‘Exploit.HWP.Agent’ 등으로 진단 후 치료하고 있다고 밝혔다.