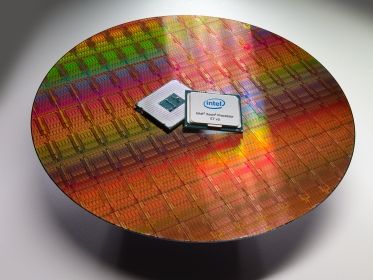

인텔이 자사 중앙처리장치(CPU) 기반의 컴퓨터를 '멜트다운'과 '스펙터' 공격으로부터 보호하는 패치의 대상 범위를 확대 중이다. 이는 인텔 CPU를 사용한 스마트폰, 노트북, 데스크톱, 워크스테이션, 서버 등 컴퓨터 제조사를 위한 것이다.

인텔CPU 기반 컴퓨터를 사용하는 개인 사용자와 기업, 서비스 운영업체는 제조사에 직접 문의하거나 공지를 받아, 5일 현재 또는 향후 제공되는 소프트웨어(SW) 및 펌웨어 업데이트를 적용해야 한다.

인텔은 다음주까지는 최근 5년 이내 출시된 CPU 제품의 90%에 대응할 수 있을 것이라고 밝혔다. 출시 후 5년을 넘긴 CPU 제품의 업데이트 지원 계획이나 일정에 대해선 함구했다.

■ 무슨 일 있었나

멜트다운과 스펙터는 구글 보안연구조직 '프로젝트제로' 팀에서 발견한 2가지 유형의 인텔CPU의 취약점 악용(공격)기법이다. 기술적인 세부 개념상 차이가 있지만, 몇 가지 공통점도 있다. 우선 시스템이 메모리에서 다루는 암호화된 파일 및 데이터 등 민감한 정보를 공격자에게 유출될 수 있게 만든다. 또 악용되는 취약점은 CPU 하드웨어 설계와 관련돼 있어, 이 보안 위협은 운영체제(OS)를 가리지 않고 사용자에게 영향을 준다. 그리고 사용자 홀로 대응할 방법은 없다. CPU 및 시스템 제조사와 OS 개발업체의 보안업데이트를 적용하는 게 전부다.

구글은 이들 기법에 악용될 수 있는 취약점을 지난해(2017년) 6월 처음으로 확인해 주요 CPU 제조사들에게 제보했다. 이후 7개월간 CPU 제조사와 OS 개발업체는 보안업데이트 등을 준비하며 조용히 공조해 온 것으로 보인다. 영국 IT미디어 더레지스터는 지난 2일 처음으로 해당 취약점에 관해 보도하면서, 근본 원인을 프로세서의 근본적인 설계 결함으로 지목했다. [☞원문보기] 이후 다수의 영미권 외신과 국내 매체가 앞다퉈 취약점 발견자들이 이름붙인 스펙터(Spectre)와 멜트다운(Meltdown) 관련 후속 보도를 쏟아냈다.

■"타사 CPU도 문제"…여론 집중포화 완화책

취약점 공식발표 이전에 확인된 사실과 제기된 의혹이 뒤섞이며 불안이 고조되자, 미국 인텔 본사는 지난 3일 관련사안에 상당히 방어적인 첫 공식입장을 내놨다. [☞원문보기]

논점은 아래 3가지였다.

첫째로 스펙터와 멜트다운 공격기법으로 자사 CPU 기반 컴퓨팅 기기의 민감한 데이터가 부적절하게 수집될 가능성이 있다는 점을 인정했다. 다만 해당 공격기법으로 데이터를 오염시키거나, 변조하거나, 삭제할 수는 없을 것이라고 선을 그었다. 데이터가 메모리에서 시스템 보안의 울타리 밖으로 빠져나갈 수는 있지만, 처리 중인 데이터가 조작될 가능성은 희박하다는 얘기였다.

둘째로 인텔은 해당 공격기법이 오로지 자사 CPU 제품에만 존재하는 '버그'나 '결함'으로 야기되진 않는다고 주장했다. 부분적으로 사실이지만, '해명'으로는 부적절하다. 인텔뿐아니라 AMD와 ARM의 CPU에 기반한 시스템도 '스펙터' 기법에 당할 수 있는 건 맞다. 하지만 또다른 기법인 멜트다운 공격에는 인텔CPU만 노출된 걸로 파악됐다. 그리고 멜트다운이 스펙터 기법에 비해 상대적으로 실행 가능성이 높다는 지적도 있다.

셋째로 인텔은 불거진 문제를 해결하기 위해 AMD, ARM홀딩스, OS개발업체를 포함한 기술업체와 공조하고 있다고 설명했다. 공격기법을 막아 줄 SW와 펌웨어 업데이트를 제공하기 시작했다고 밝혔다. 이와 관련해, 해당 업데이트를 적용한 시스템에서 성능 저하가 발생했다는 일부 보도 내용을 "성능 영향은 워크로드에 달렸으며, 평균적인 사용자에겐 무시할만한 수준"이라 반박했다. [☞관련기사]

■"내주중 5년 이내 인텔 CPU 90% 대응"

논란은 가시지 않았다. 인텔은 하루만인 4일(현지시간) PC와 서버를 아우르는 모든 유형의 인텔CPU 기반 컴퓨터에 대응하는 업데이트를 만들어 배포에 들어갔다고 재차 밝혔다. [☞원문보기]

발표문에서 인텔은 다음주 말까지 최근 5년간 출시된 인텔 CPU 90% 이상을 아우르는 업데이트가 나올 거라 전망했다. 출시 후 5년이상 된 인텔 CPU에 대응하는 업데이트가 언제 준비될 것인지는 언급하지 않았다. 스펙터와 멜트다운 공격기법에 노출된 모든 인텔 CPU기반 시스템을 보호할 수준의 조치는 아니란 얘기다.

어떤 컴퓨터가 멜트다운과 스펙터 공격에 노출됐을까. 일단 인텔과 보안취약점 연구에 협력한 오스트리아 그라츠공과대학(TU Graz)에서 따로 개설한 웹사이트의 설명을 참조할 만하다. [☞참조링크]

사이트는 "2013년 이전에 출시된 아이태니엄 및 아톰을 뺀, 1995년 이후 출시된 모든 인텔 프로세서가 잠재적 영향을 받는다"고 밝히고 있다. 또 "인텔, AMD, ARM 프로세서에서 모두 스펙터를 검증했다(verified)"며 "데스크톱, 랩톱, 클라우드서버, 스마트폰을 포함한 거의 모든 시스템이 스펙터의 영향을 받는다"고 설명하고 있다.

그리고 인텔은 보안센터를 통해 멜트다운과 스펙터 공격에 동원되는 보안취약점 정보와 그 취약점이 내포된 CPU 제품군 목록도 게재했다. [☞참조링크] 전체 목록을 요약해 열거하면 다음과 같다.

관련기사

- 애플 "아이폰-아이패드, 칩 보안결함 영향받아"2018.01.05

- 인텔, 칩 보안결함 중 CEO 주식매각 '논란'2018.01.05

- 최악의 버그, CPU 기본 구조 건드렸다2018.01.05

- MS, 인텔·AMD·ARM 취약점 패치 오늘 긴급 배포2018.01.05

▲45nm 및 32nm 공정 기반 코어i3, i5, i7, M패밀리 ▲2~8세대 코어프로세서 ▲X99 및 X299 플랫폼용 코어X시리즈 프로세서패밀리 ▲제온3400, 3600, 5500, 5600, 6500, 7500 시리즈 ▲제온E3와 E3 v2~v6 패밀리 ▲제온E5와 E5 v2~v4 패밀리 ▲제온E7과 v2~v4 패밀리 ▲제온 스케일러블 패밀리 ▲제온파이 3200, 5200, 7200 시리즈 ▲아톰C, E, A, x3, Z 시리즈 ▲셀러론 J, N 시리즈 ▲펜티엄 J, N 시리즈.

위 목록에 언급된 인텔 CPU 기반의 제품을 하나라도 보유한 사용자나 사업장 시스템 관리자라면, 각 컴퓨터 제조사에 취약점 영향 여부를 문의하고 업데이트 적용 관련 안내를 받을 것을 권한다. 마찬가지로 윈도, 맥OS, 리눅스 등 각 PC 및 서버용 OS 공급자별 업데이트도 적용할 필요가 있다.