최신 윈도 운영체제(OS)가 랜섬웨어 방어 기능을 품었다. 마이크로소프트(MS)가 기업용 윈도10 내장형 보안 소프트웨어(SW) 역할을 확대한 결과다. 보안 강화를 원하는 기업 시장에서 윈도10 확산 촉매로 작용할지 주목된다.

기업용 윈도10의 자체 보안 기능 강화는 차세대 OS 도입을 고려할 때 보안 문제를 우려하는 기업 시장에 긍정적으로 해석될 수 있다. 동시에 윈도10용 엔드포인트 보안 제품을 공급하는 서드파티 보안 솔루션 회사들의 역할을 빼앗을 가능성도 엿보인다.

■ 백신 담 넘은 랜섬웨어 잡는다

MS 윈도디펜더ATP 리서치팀의 멤버 토미 블리자드는 지난달말 맬웨어프로텍션센터 블로그 포스팅을 통해 윈도10용 보안SW의 랜섬웨어 방어 기능을 소개했다. 안티바이러스 제품으로 알려진 '윈도디펜더ATP'로 랜섬웨어 대응까지 할 수 있게 됐다는 설명이었다.

[☞참조링크: Averting ransomware epidemics in corporate networks with Windows Defender ATP]

블리자드는 포스팅에 이메일과 웹이 주된 랜섬웨어 전달 통로라는 점을 지적했다. 랜섬웨어 공격자는 이런 수단을 통해 광범위하게 랜섬웨어 공격을 수행한다고 진단했다. 다른 사이버공격 그룹과 달리, 일반적인 랜섬웨어 공격자의 전술은 개별 조직 맞춤형이 아니라고 평했다.

랜섬웨어 공격이 개별 조직 맞춤형보다는 불특정 다수를 겨냥하고 있다면, 그 표적의 공통분모가 되는 환경의 보안을 강화하는 걸로 잠재적 피해 규모를 줄일 수 있다. MS가 본 랜섬웨어 표적 최대 공통분모는 '윈도' 환경이므로, 윈도 보안 강화는 피해 감축으로 연결될 수 있다.

MS는 랜섬웨어 공격 방식을 여러 단계별 동작으로 나누고, 각 동작을 탐지 및 차단하는 형태로 랜섬웨어 피해를 막을 수 있다고 봤다. 랜섬웨어는 사용자 데이터 훼손 후 금품을 요구하는 걸 목표로 삼는다. 데이터를 다루는 기본 환경인 OS의 보안이 최종 방어선 성격을 띤다.

지금도 사용자 기기에 백신과 같은 엔드포인트 보안SW가 설치돼 있다면 사용자가 랜섬웨어를 내려받지 못하게 막아 준다. 하지만 MS는 OS 수준에서 이미 사용자가 내려받은 랜섬웨어의 동작을 탐지 및 차단하거나, 최소한 그걸 도울 수 있는 역할을 해야 한다는 입장이다.

인용된 블로그 포스팅에도 이런 MS의 구상이 담겼다. 블리자드가 작성한 영어 포스팅 일부를 한국어로 옮기면 아래와 같다.

"엔드포인트 보안SW가 랜섬웨어를 막는 데 실패한 '침입 후' 또는 '감염 후' 단계에도 기업은 포괄적인 대응수단 정보를 제공하는 '침입 후' 탐지 솔루션의 도움을 얻고, 서둘러 그런 대응수단을 활용하는 조사에 나설 수 있다. …(중략)… 윈도디펜더ATP로 기업은 이런 최초 사례를 빠르게 식별하고 조사할 수 있고, 대응수단 정보를 포착해 더 광범위한 네트워크를 선제적으로 보호할 수 있다."

■윈도10 내장 보안툴, 침입 단계별 유해동작 탐지

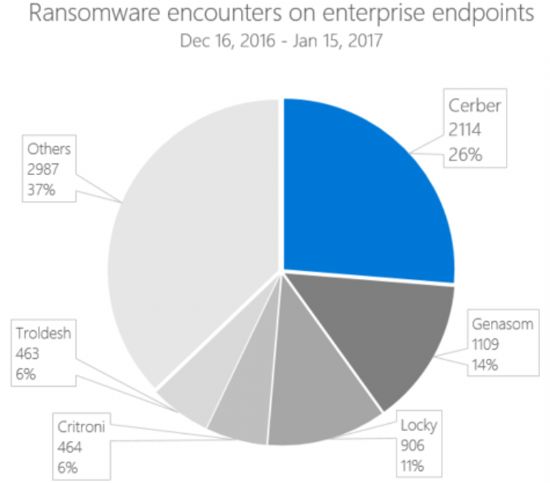

블리자드는 포스팅의 이어지는 내용으로 윈도디펜더ATP에 탑재된 랜섬웨어 탐지 및 차단 기술이 어떻게 동작하는지 소개했다. 유명 랜섬웨어 군집인 '케르베르(Cerber)'의 동작을 어떻게 탐지하고 차단하는지 등을 설명한 것이다.

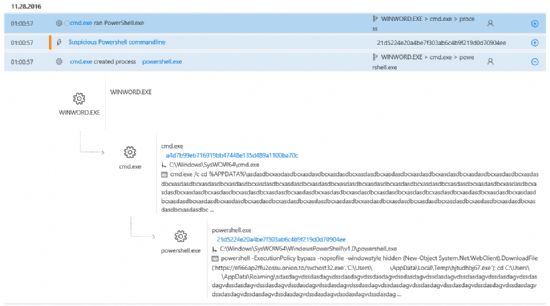

케르베르 랜섬웨어 감염 시나리오는 사용자 PC의 웹메일 클라이언트를 통해 '다운로드' 폴더에 문서 파일을 내려받는 것으로 시작된다. 사용자가 이 문서를 열고 삽입된 매크로 기능 실행을 허용하면, 윈도 내장 명령줄 도구 파워셸(Powershell)이 열린다.

파워셸 명령어를 통해 다른 랜섬웨어 공격 구성요소들이 PC에 추가로 전달된다. 윈도디펜더ATP는 이 파워셸 명령어를 탐지해낸다. 그리고 랜섬웨어 공격 과정에 익명 인터넷 '토르(TOR)'에 연결된 파워셸 명령어 스크립트가 내려받아 실행될 때 경고를 띄운다.

보안대응센터(SOC) 담당자가 이런 경고 표시를 통해 접속이 수행된 소스IP를 파악하고 방화벽에 이 IP주소 차단 명령을 내려서 다른 기기에 공격용 실행파일 다운로드로 이어지는 상황을 막을 수 있다.

임시저장(Temp) 디렉토리에 공격용 파일이 다운로드 되더라도, 그 실행 과정을 막을 수 있다. 실행파일은 cmd.exe 프로세스로 동작한다. 이어 자신을 '사용자(Users)' 폴더에 복사해 스스로 실행한다. 윈도디펜더ATP에 탑재된 머신러닝알고리즘이 이런 동작을 탐지해 막는다.

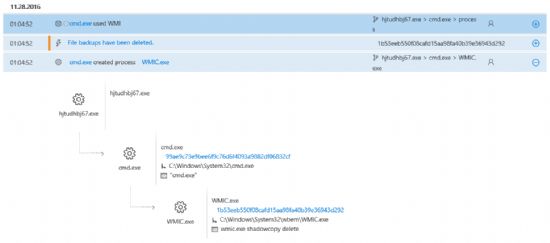

케르베르 랜섬웨어는 사용자 PC의 시스템복구지점과 모든 볼륨(volume, 파일 저장구획 단위)을 삭제해 사용자 스스로 파일을 되살릴 수 없게 만든다. 이 동작 역시 윈도디펜더ATP가 탐지해낸다.

■윈도디펜더ATP, 기업보안담당자 이렇게 돕는다

블리자드의 포스팅을 통해 MS가 주장한 윈도디펜더ATP의 랜섬웨어 대응 기술이 기업에 제공하는 이점은 다음 몇 가지로 요약된다.

우선 앞서 설명한 방식으로 감염 과정에서 적어도 4번에 걸친 경고를 띄워 대응 기회를 만들어 준다. 그리고 케르베르 랜섬웨의 다양한 버전, 샘플, 감염 인스턴스의 기술 구성이 바뀌더라도 이를 찾아내는 데 도움이 된다.

SOC 담당자는 윈도디펜더ATP가 제공한 여러 번의 공격 단계별 경고와 같은 맥락형 정보를 활용해, 대상 시스템을 조사하거나 전체 조직의 엔드포인트 기기를 아우르는 상황 파악에 나설 수 있다.

또 공격 목적을 달성한 랜섬웨어가 없었더라도 윈도디펜더ATP 콘솔 안에서 파일 및 네트워크 활동 정보로 결정적인 단서를 얻을 수 있다.

MS 측이 예로 든 공격 시나리오의 케르베르 랜섬웨어는 hjtudhb67.exe 실행파일을 추가로 내려받았는데, 윈도디펜더ATP 콘솔은 이름이 같은 다른 파일을 23건 찾아냈다. 이 파일은 한순간에 모두 내려받은 게 아니었다. 대략 10일간 해당 조직의 여러 기기에 걸쳐 생성됐다.

MS는 공격용 실행파일을 제공한 소스IP를 조사해 그 IP주소에 연결된 기기 10대를 찾아냈다. 기업 방화벽에서 해당 소스IP를 차단하면 이 케르베르 랜섬웨어 공격용 실행파일이 다른 기기로 옮아 가는 시도를 막을 수 있다고 설명했다.

관련기사

- 윈도10, PC 4대 중 1대…윈도7 대체할까2017.02.07

- 모질라 출신 개발자 "백신 다 지워라"2017.02.07

- 점점 베일 벗는 윈도10 2차 업데이트2017.02.07

- "윈도10 2차 업데이트 정식판, 4월 배포"2017.02.07

MS는 윈도디펜더ATP가 기업의 SOC 담당자에게 랜섬웨어 감염 후 탐지 및 차단, 피해 확산 방지를 위한 조사 등의 활동을 돕는다고 강조했다. 악성활동 신호를 탐색하고 수집하는 MS의 클라우드애널리틱스가 이런 기술을 실현해 줬다고 덧붙였다.

MS는 오는 4월 출시를 예고한 윈도10 크리에이터스업데이트를 통해 윈도디펜더ATP 보안 기능이 한층 강화될 것이라고 예고하기도 했다. 감염된 기기의 네트워크 절체(isolation), 공격용 실행파일 격리 등 역시 사이버침해 발생 이후 대응 단계가 더 추가될 예정이다.