LTE 데이터 통신망을 활용해 음성통화를 하는 'VoLTE' 망은 생각보다 쉽게 중간에서 통화내역을 가로채거나 무료음성통화를 사용할 수 있는 보안 취약점이 있는 것으로 나타났다. 현재 해당 내용은 이동통신 3사에서 모두 대비책을 마련해 놓고 있으나 앞으로도 LTE망을 통한 음성통화와 관련한 취약점이 나올 수 있다는 점에서 주목된다.

4일 서울 논현동 파티오나인에서 개최된 '해킹방지워크샵2014'에서 발표를 맡은 한국인터넷진흥원(KISA) 오주형 선임연구원은 '4G VoLTE 서비스 보안위협 및 대응방안'을 주제로 이 같은 내용을 발표했다.

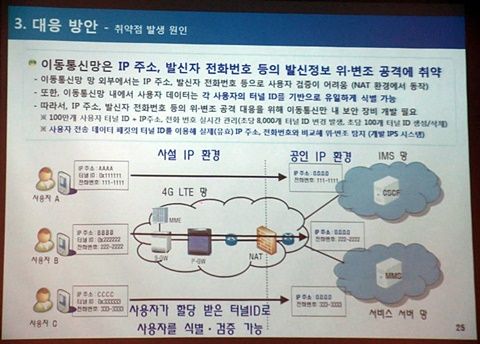

오 연구원에 따르면 VoLTE는 LTE망을 통해 음성통화를 하는 방법으로 공격자가 대상 스마트폰의 번호를 알고 있고, 해당 번호가 다른 사람과 통화하기 위해 전화중계기 역할을 하는 'VoLTE 중계장비(CSCF)'의 IP주소만 알면 쉽게 중간에서 통화내역을 가로채거나 지인번호로 보이스피싱을 하는 등 가상 시나리오가 가능하다.

오 연구원은 공격대상 스마트폰이 루팅됐거나 탈옥된 상태에서 VoLTE를 조작하는 일이 가능하다며 필요한 것은 대상 스마트폰 번호와 CSCF서버에 접속하기 위한 IP주소라고 설명했다.

일반적으로 스마트폰에 스미싱 등을 악용해 악성코드나 악성 애플리케이션을 설치, 혹은 악성 웹사이트로 접속을 유도해 정보를 빼가는 수법 대신 이동통신망 자체를 공격대상으로 악용할 수 있다는 설명이다.

오 연구원은 자체 테스트 결과 공격자가 VoLTE 송수신자 양쪽에 전화를 걸어 중간에서 통화내역을 녹취하는 일도 가능하다고 밝혔다. 물론 이 경우 양쪽 당사자들이 서로 전화를 건 적이 없기 때문에 현실에서 이러한 공격들이 발생할 가능성은 낮지만 이를 응용한 공격들이 발생할 수 있다.

현재 VoLTE에서 발생한 취약점에 대해서는 올해 초부터 이통 3사들과 협력을 거쳐 해결한 상태다. 이통망은 IP주소, 발신자 전화번호를 손쉽게 위변조할 수 있다는 점이 핵심 취약점이었다.

이를 해결하기 위해 KISA가 제시한 방법은 각 사용자가 스마트폰을 껐다 켤때마다 달라지는 고유식별번호인 '터널ID'를 활용하는 방법이다.

CSCF서버 IP주소, 발신자 전화번호가 위변조된다고 하더라도 스마트폰을 켤 때마다 달라지는 고유값인 터널ID의 경우 위변조가 어렵기 때문이다.

다만 문제는 100만개 사용자 터널ID와 IP주소, 전화번호를 실시간으로 관리해야한다는 점이다. 초당 8천개 터널 ID 변경이 발생하고, 100개 터널ID가 생성되고 삭제되는 등의 트래픽을 대응해야 한다.

관련기사

- 금융 사기조직, 이젠 국내 서버 호스팅까지 악용2014.12.04

- 英 연구소, 무인 자동차 해킹 위험 경고2014.12.04

- 카톡, 라인 무료통화 잘 안되는 이유가?2014.12.04

- USB가 'PC 해킹 구멍'이란 걸 아시나요?2014.12.04

KISA 측은 이통사 망에 물리는 인터넷침입방지시스템(IPS)에 터널ID를 확인하는 기능을 추가했다.

오 연구원은 아직 VoIP 외에 VoLTE는 본격적으로 상용화되지 않은 상태이기 때문에 앞으로 이와 관련한 보안위협이 발생할 수 있다며 추가적인 대응이 필요할 것이라고 밝혔다.