3.20 전산망 사이버 테러의 주범으로 북한 정찰총국이 지목되면서 사실상 최종적인 수사가 마무리되는 분위기다. 그러나 국내 인터넷 환경은 여전히 '악성코드의 바다'나 다름 없는 것으로 나타났다. 또 다른 피해를 막기 위한 예방시스템은 여전히 제대로 작동하지 않고 있다는 것이다.

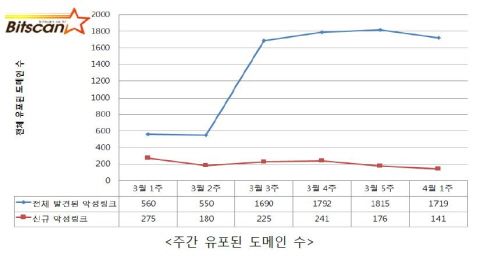

12일 빛스캔의 분석보고서에 따르면 4월 1주째에는 지난달 20일 사이버 테러에 사용됐던 악성코드와 유사한 기능을 가진 악성코드들이 여러 웹사이트를 통해 유포되고 있다.

■사이버테러 후 악성코드 국내 유포 여전

문제는 사고 이후에 잠시 소강상태를 보이던 악성파일들이 지난 주말부터 높은 증가세를 보이고 있다는 것이다. 더구나 최근 유포되고 있는 악성파일들은 기본적으로 감염PC로부터 파밍을 통해 정보를 탈취한 뒤 해당 PC의 시스템을 파괴하는 기능을 가진 것으로 확인되고 있다.

전상훈 빛스캔 이사는 최근 공격자의 변화 중 하나는 백신프로그램이 악성파일을 탐지하지 못하도록 여러가지 유형의 MD5로 암호화하는 방식을 사용한다는 점이라고 밝혔다. 같은 기능을 가진 악성파일이 다른 해시값을 사용하기 때문에 백신의 탐지를 우회하고 있다는 설명이다. 일반적으로 개발자가 만든 실행파일은 주민등록번호와 같은 고유의 해시값을 갖는다. 그러나 공격자들은 이러한 해시값을 조금씩 변경하는 수법을 쓰고 있다.

이 같은 정황은 지난 17일 발견된 악성파일 'imbc.exe'가 같은 달 24일 발견된 'naver01.exe'라는 악성파일과 같은 C&C서버 주소를 쓰고 있다는 점에서도 확인된다. 만약 3.20때와 같은 그룹의 소행이었다면 공격자들은 그동안 제 집 드나들 듯이 국내 웹사이트를 악성코드 유포지로 활용해 왔다는 의미가 된다.

■3.20 사이버 테러, 1차 감염통로는 '웹사이트 방문' 유력

빛스캔 측은 여전히 3.20 사이버 테러와 이들 파일의 연관성을 의심하고 있다. 공격자들은 일반 웹사이트에 방문하기만 하면 HTML 파일로 이뤄진 악성파일이 자바, 플래시, 인터넷익스플로러 등의 보안취약점을 악용해 감염을 시도한다. 그 뒤에 감염된 PC로부터 접속통계를 C&C서버로 전송하는 수법으로 해당 PC가 어떤 곳에서 사용되는지에 대한 내용을 파악한다. 그 뒤에 방송사, 은행 등의 내부 PC에 접속해 3.20 사이버테러를 일으켰다는 것이다.

이와 관련 이응재 한국인터넷진흥원(KISA) 코드분석 팀장은 이들 파일과 3.20 사이버 테러에 직접적인 연관성은 없다고 밝혔다. 그러나 여전히 공격자가 외부에서 내부로 어떻게 접속할 수 있었는지에 대한 정확한 1차 감염경로는 밝혀지지 않고 있다. 일부에서 제기되는 것처럼 액티브X 취약점과 기존에 imbc.exe 등의 유포에 사용된 6종의 취약점들이 모두 동원됐을 가능성이 높다. 감염 대상자들이 많을수록 피해기관의 내부 서버에 접속할 수 있는 PC를 확보할 확률이 높아지기 때문이다.

■2개월 간 일부 악성코드 차단 건수만 20만건

트라이큐브랩이 악성링크 차단 장비 '큐브디펜스'을 통해 국내 주요 인터넷서비스사업자(ISP)가 관리하는 웹서버를 모니터링한 결과 지난 2월 1일부터 3월 21일까지 탐지, 차단된 건수만 20만건 이상에 달한다. 회사측이 사용한 것은 10G급 장비로 국내 전체 트래픽 중 모니터링한 것은 겨우 몇 백분의 일에 불과하다.

관련기사

- "해킹 북한 IP 주소는 평양시 류경동"2013.04.12

- 북한 정찰총국 해킹 수법 이렇다2013.04.12

- 3.20 전용백신 위장 악성코드까지 등장2013.04.12

- [사이버수사대]⑥대기업 전자입찰시스템 해킹2013.04.12

'imbc.exe'라는 악성파일이 유포된 국내 웹서버는 40개로 12만6천347건이 탐지 및 차단됐다. 'sbs.exe'가 7만1천50건, 'kbs.exe'는 9천743건이다. 약 2개월 간 수차례 악성파일 유포 시도가 확인됐다는 것이다. 이들 악성파일은 트로이목마와 같이 한번 설치되면 공격자가 원격에서 다른 악성코드를 심을 수 있는 연결고리를 만들게 된다.

10일 정부가 발표한 3.20 사이버 테러 중간 조사결과에 따르면 공격자가 주요 방송사, 은행 등 6개 기관을 공격했던 방식은 서버 취약점 등이 모두 다르다. 일부 기관에서는 PC, 서버를 1차 거점으로 삼고 있으며, 가장 처음 유포된 경로로는 웹사이트 방문시 자동으로 악성파일을 다운로드, 이메일 등을 유포 경로로 파악하고 있다.