어도비 플래시플레이어로 위장한 악성코드가 등장했다. 은행이나카드회사, 온라인쇼핑몰과 정부 및 공공기관 사이트에서 나타나는 액티브X 등 플러그인을 의심 없이 설치해버리는 국내 인터넷 사용자들의 습관을 노린 수법이라 주의가 요구된다.

이스트소프트는 4일 일부 웹사이트를 변조해 방문자에게 어도비의 '플래시플레이어'로 위장한 액티브X 설치를 유도해 악성코드에 감염시키는 사례가 발견됐으며, 자사 백신프로그램 알약을 긴급업데이트 했다고 밝혔다.

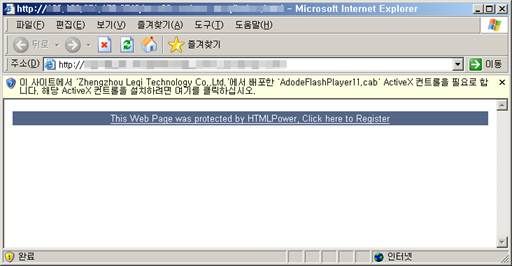

회사가 발견한 악성코드 작동방식은 잘 쓰이지 않았던 액티브X 방식을 이용했다. 정상적인 인증서를 도용해 유명 플러그인 프로그램인 어도비의 플래시플레이어로 위장했다. 실제 플래시 플러그인으로 오인하지 않도록 브라우저 사용자들이 주의할 필요가 있다.

이는 사용자 동의를 얻지 않고 사이트에 들르기만 해도 PC를 감염시킬 수 있는 여러 보안취약점 공격과는 차이를 보인다. 기존 보안취약점 공격은 사용자 동의를 받지 않는 대신 알려진 보안취약점에 대한 패치를 설치함으로써 예방할 수 있었다.

액티브X 방식의 악성코드는 사용자에게 설치에 대한 동의를 요구한다. 사용자 동의로 설치된 액티브X 자체가 보안을 위협하는 행동을 하더라도 윈도 운영체제(OS) 최신 보안 업데이트를 통해 막기 어렵다. 백신프로그램같은 별도 방어수단을 통해 유해프로그램을 찾아내야 한다.

현재 알약에서는 해당 악성코드를 ▲Trojan.Downloader.Agent.AFP ▲Spyware.OnlineGames.wsxp ▲Trojan.Dropper.Agent.27136 ▲Trojan.Dropper.Agent.13824 ▲Trojan.Rootkit.Agent.nff로 탐지하고 있다. 회사는 추가 변종의 출현에 대비해 모니터링 중이다.

이스트소프트 설명에 따르면 동의에 따라 설치된 액티브X 프로그램은 다시 작동할 때 추가로 동의를 받지 않는다. 또 공격자가 마음만 먹으면 언제든 새로운 악성코드를 지속 배포할 수 있어 잠재적 보안위협이 높게 평가된다. 이번에 나온 가짜 플래시는 여러 버전의 인터넷익스플로러(IE)에 설치된다.

회사는 대부분의 사용자가 방문한 사이트에서 나타나는 어도비 플래시플레이어 설치창을 보고 무심코 '설치'를 누르기때문에 공격자의 뜻대로 사용자PC가 감염되기 쉽다고 지적했다. 정상적인 디지털서명을 도용해 IE 브라우저에서도 이를 '정상적인 액티브X'로 인식, 별도 경고를 띄우지 않는다고 덧붙였다.

회사는 또 악성코드에 감염된 PC는 '온라인게임 계정 탈취를 위한 악성코드'와 '추가 악성코드를 내려받아 실행하는 악성코드'에 다시 감염될 수 있다고 경고했다.

관련기사

- [최문기 청문회]“액티브X 탈피할 것”2013.04.04

- 신용카드거래내역서 위장 악성코드 주의보2013.04.04

- '플러그인'은 죽지 않는다, 사라질뿐2013.04.04

- "액티브X, 전자상거래 매출 걸림돌"2013.04.04

김준섭 이스트소프트 알약개발부문장은 사용중인 OS와 SW 보안패치를 항상 최신으로 유지하고, 사이트 방문시 뜨는 액티브X 설치창은 확실한 경우가 아니라면 무조건 설치하지 말라고 조언했다.

그는 액티브X 설치 화면에 나타나는 배포회사가 실제 액티브X 제조사와 일치하는지 주의깊게 살펴보라고 덧붙였다. 그러나 일반 사용자 입장에서 해당 프로그램을 만든 곳이 설치 화면에 나타나는 배포회사와 일치하는지 금세 파악이 가능한지는 미지수다.