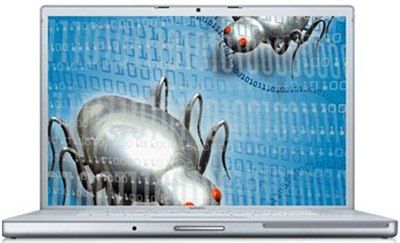

정부는 KBS, MBC, YTN, 신한은행 등 언론 및 금융사 전산망 마비와 관련해 민관군 사이버위협 합동대응팀을 중심으로 공격 주체 규명에 주력하고 있다고 20일 밝혔다.

방송통신위원회는 “피해 기관으로부터 채증한 악성코드를 초동 분석한 결과, 업데이트 관리서버(Patch Management System)을 통해 유포가 이뤄진 것으로 추정하고 있다”며 “부팅영역(Master Boot Record)을 파괴시킨 것으로 분석하고 있다”고 설명했다.

업계 전문가들은 공격에 사용된 악성코드 일부가 안랩, 하우리 업데이트 서버를 통해 유포됐을 가능성을 제기했다. 관련 업계에 따르면 MBC가 안랩 V3 백신을 쓰고 있고. KBS와 YTN은 하우리 백신을 사용 중이다. 공격자가 악성코드 유포를 위해 안랩, 하우리 업데이트 서버를 이용했을 가능성이 있다는 설명이다.

일반적으로 보안업체들은 하루에만도 수천만 건의 달하는 보안위협에 대응하기 위해 매일 또는 실시간으로 보안 프로그램을 업데이트한다.

업계 한 관계자는 “LG유플러스에서 운영 중인 중요 사이트 전산망 마비 공격과 함께 주요 금융권 및 기관의 업무를 마비시키기 위해 다양한 공격 방식을 활용했을 것이며 그 중의 한 방안으로 업데이트 서버를 이용했을 가능성이 있다”고 언급했다.

그는 “특히 주요 금융권과 기관들이 안랩 제품을 다수 사용하고 있다는 점을 노려 관리자 권한 탈취 등의 공격을 위해 업데이트 서버를 통해 악성코드를 유포했을 수 있다”고 예측했다.

또 다른 업계 관계자는 “방송사, 금융권 등을 비롯한 주요 사이트들이 LG유플러스를 전산망을 이용하고 있다는 것은 해커들에게는 충분히 매력적인 대상일 수 있다”고 말했다.

이에 대해 LG유플러스 관계자는 “악성코드 유포에 쓰였을 것으로 추정되는 업데이트 서버는 LG유플러스와 전혀 관련 없는 것이 맞다”고 답했으며, 안랩 관계자는 “현재 사실 관계를 확인 중”이라고 말했다.

하우리 관계자는 “공격자가 안랩이나 하우리의 백신업데이트 모듈 일부를 위장해 백신업데이트용 서버를 타고 통신사 망을 이용해 클라이언트에 접근할 가능성이 있다”고 말했다.

관련기사

- “악성코드, 안랩-하우리 모듈 통해 유포”2013.03.20

- [전산망 마비]"조잡 수준, 해커 목적 불분명"2013.03.20

- [전산망 마비]KBS-MBC “방송은 편성대로”2013.03.20

- [전산망 마비]신한은행, “피해 고객에 최선 다하겠다”2013.03.20

현재 국가공공기관은 피해가 없는 것으로 확인됐다. 악성코드 유포 등 추가공격 발생에 대비해 전 기관에 경계 강화 및 공격 발생시 신속 복구체계를 가동토록 조치한 상태다.

방통위는 “이번 사이버침해 사고는 국내서만 발생한 것으로 파악하고 있다”며 “전산망 마비 원인이 분석되는 대로 국가사이버안전전략회의를 개최, 국가 차원의 후속조치 등을 논의할 계획”이라고 말했다.