마이크로소프트(MS) 윈도8 기밀정보를 블로거에 넘겼던 직원이 잡혔다. 범인은 빼돌린 MS 윈도8 소스코드와 개발도구(SDK), 제품명세서를 MS에서 제공받은 메신저와 메일, 클라우드 계정으로 유통하려다 덜미를 잡혔다.

20일(현지시간) 미국 지디넷은 MS와 미 연방수사국(FBI)이 알렉스 키브칼로의 산업스파이 행위 추적 과정을 전했다.

알렉스 키브칼로란 전 MS 수석아키텍트는 회사에 재직하던 2012년 윈도 관련 기밀을 빼내 프랑스의 한 블로거에게 넘겼다. 윈도8 RT와 ARM 기반 기기에 대한 소프트웨어 업데이트, MS 액티베이션서버 소프트웨어개발도구(SDK) 등이 외부로 유출됐다.

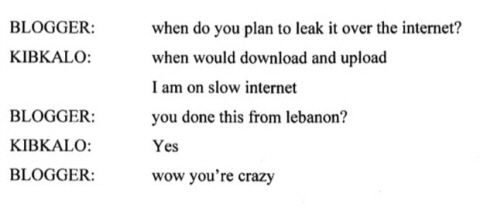

FBI 특별요원 아르만도 마리레즈의 진술서에 따르면, 키브칼로는 최고기밀을 입수한 뒤 스카이드라이브 계정에 저장하고, 윈도라이브메신저를 통해 블로그에게 파일접근 링크를 공유했다. 그리고 그는 핫메일주소 이메일을 통해 프랑스 블로거와 추가적인 정보를 주고 받았다.

프랑스의 블로거는 키브칼로에게 전달받은 정보를 공개해 윈도 커뮤니티 쪽에서 카노우나(Canouna)란 필명으로 유명세를 탔다. 당시 베일에 가려져 있던 윈도8 스크린샷과 코드를 공개함으로써 윈도 블로거 가운데 가장 유명해졌다.

FBI에 의하면 MS는 카노우나란 블로거의 정체를 밝히려 했지만, 실패했다. 이 블로거가 MS 내부인에게 정보를 얻은 외부인인지, MS 직원인지도 판별하지 못했다.

2012년 9월 3일 카노우나는 레드몬드의 한 인물에게 메일을 보냈다. 이 메일엔 MS 액티베이션서버 SDK로부터 얻은 샘플코드 등이 첨부됐다. 메일을 받은 인물은 메일에 담긴 콘텐츠를 더 잘 이해할 수 있게 도움을 요청받았다.

현재 익명으로 남아있는 이 인물은 당시 MS 윈도사업을 총괄하던 스티븐 시노프스키 부사장에게 이 사실을 알렸다.

그로부터 나흘 뒤인 9월 7일 FBI는 MS에 움직일 것을 조언했다. 블로거의 메일을 받은 인물은 과거 MS 조사팀이 블로거에 접촉하는데 사용했던 MS 핫메일 계정주소를 사용했다. 메일에 첨부된 코드가 MS의 기밀 정보란 게 확인되자, MS의 법률준수사무소(OLC)는 블로거의 핫메일 계정에서 콘텐츠를 수색하는 것을 승인했다.

이를 통해 스카이드라이브로 공유된 파일 링크와 메신저로 주고받은 대화가 확보됐다. 모든 데이터는 MS 서버에 저장돼 있었다.

만약, 메시지와 파일을 G메일과 드롭박스로 주고 받았다면, MS는 법원에 블로거와 키브칼로의 통신내역에 접근권한을 요청했을 것이다. 그러나 키브칼로와 블로거는 MS의 서버로 연결돼 있었으며, 이 덕에 MS 서비스약관에 명시된 권한에 따라 마음놓고 계정에 접근할 수 있었다.

MS 서비스약관은 금지된 사용조항에 소프트웨어 해적행위를 명시하고 콘텐츠 리뷰권한을 갖는다고 적고 있다. MS 온라인 개인정보보호명세서 역시 이 권한을 표시하고 있다.

키브칼로가 유출한 MS 액티베이션서버 SDK는 MS의 해적행위 방지를 위한 기반의 핵심이었다. MS는 SDK의 오용에 따르는 잠재적인 위해는 낮지만, 누군가 그 코드를 윈도와 오피스의 제품키를 생성하는 리버스엔지니어링에 사용할 위험성이 있다고 설명했다.

MS 대변인은 직원 조사 동안 우리는 해당 직원이 훔친 지적재산권(IP)을 제공하고 있었다는 증거를 발견했다. 이 IP엔 MS의 서드파티 활성화 프로세스에 관련된 코드가 포함됐다며 우리의 고객과 제품 보안과 무결성을 보호하기 위해, 수개월에 걸쳐 여러 국가의 사법당국과 조사했으며, 서드파티로 MS IP를 판매하려 시도하거나, 이미 판매했다는 명백한 증거를 확보했다고 밝혔다.

키브칼로나 블로거가 정보를 MS 파트너에게 팔아넘기거나 팔아넘겼다는 주장이다.

■사건일지

2012년 7월31일 키브칼로는 이메일 계정을 사용해 윈도라이브메신저로 프랑스의 블로거와 대화를 나눴다. 윈도RT 응급패치를 담은 ZIP 압축파일에 접근할 수 있는 스카이드라이브 링크가 오갔다.

2012년 8월 1일 키브칼로는 MS의 아웃오브밴드(OOB) 서버에 접근을 요청했다. 이 요청은 다음날인 2일 허용됐다.

2012년 8월 18일 키브칼로는 OOB서버에 접속해 레드몬드의 서버에 생성해둔 가상머신(VM)으로 코드를 전송했다. 그후 'PIDGENXSDK.RAR'이란 압축파일을 자신의 스카이드라이브 계정에 업로드했다. 그리고 MSN 메신저를 통해 블로거에게 링크를 보냈고, 페이크 액티베이션서버를 만들어줄 만한 다른 사람에게 SDK를 공유하라고 권했다.

2012년 9월 3일 레드몬드에 거주하는 외부의 누군가가 스티븐 시노프스키에게 연락했다. 이 사람은 MS 고유자산 코드를 보낸 블로거가 있다는 사실을 전했다.

2012년 9월 7일 MS는 조사팀과 별도로 법률팀의 검토를 통해 외부 사이트를 수색할 수 있는 법적권한을 획득시켜줄 만한 범죄행위에 대한 강력한 증거란 판단을 내렸다. MS OLC는 블로거의 핫메일 계정에 MS 조사팀과 FBI가 접근하는 것을 허용했다.

2012년 9월 9일 메신저를 통해 키브칼로와 프랑스 블로거는 데이터 교환에 대한 실행계획을 토론했다.

2012년 9월 24일 MS 조사팀이 이틀에 걸쳐 키브칼로를 대면했다. 조사팀은 FBI에게 키브칼로가 여러 제품을 훔쳤다는 사실을 인정했다고 밝혔다. 또한 키브칼로가 블로거에게 MS 네트워크 속 서버에 접근하도록 한 증거를 발견했다고도 밝혔다.

관련기사

- 윈도8로는 온라인서 민원서류도 뗄수없다2014.03.21

- 전직 MS 직원, 블로거에게 윈도8 기밀유출2014.03.21

- MS, 30배 빨라진 차세대 DB 공개한다2014.03.21

- "MS, 3월 27일 아이패드용 오피스 공개"2014.03.21

2013년 7월 MS 조사팀은 내부 조사결과를 FBI에 전달했다.

2014년 3월 17일 FBI가 제출한 진술서에 따라 매리 앨리스 타일러 미국 치안판사는 키브칼로에게 소명의 기회를 줘야 한다고 밝혔다.