전 세계를 대상으로 수많은 랜섬웨어 공격을 시도하고 있는 랜섬웨어 공격 그룹 '아키라(akira)'가 최근 과거 발견됐던 취약점을 다시 악용한 공격을 시도하는 것으로 나타났다.

14일 보안 외신 블리핑컴퓨터에 따르면 아키라 랜섬웨어 그룹은 지난해 발견된 치명적인 접근 제어 취약점인 CVE-2024-40766을 다시 악용하며 미국의 네트워크 보안 전문 기업 소닉월(SonicWall) 장비에 무단으로 접근하고 있는 것으로 확인됐다.

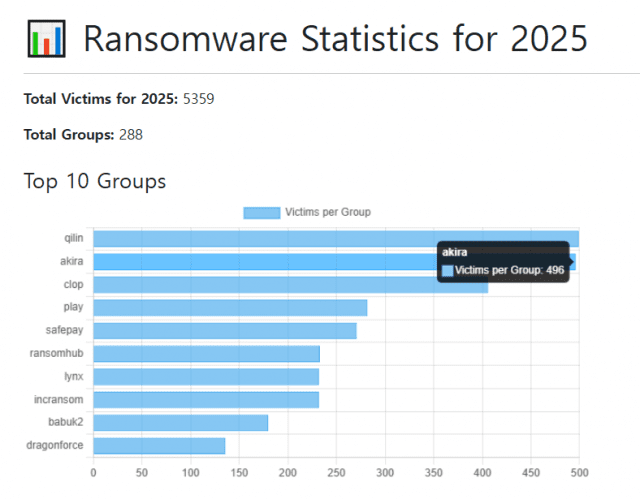

랜섬웨어 추적 사이트인 랜섬웨어닷라이브에 따르면 아키라는 올해 들어 누적 공격 건수가 496건으로, 가장 많은 공격을 시도한 랜섬웨어 그룹 '킬린(Qilin·499건)'과 함께 가장 위협적인 랜섬웨어 그룹으로 꼽히고 있다.

아키라는 해당 보안 취약점을 활용해 패치되지 않은 소닉월이 제공하는 SSL VPN의 엔드포인트를 통해 대상 네트워크에 침투하는 것으로 확인됐다.

실제로 아키라는 2024년 9월부터 이 취약점을 가장 먼저 악용한 랜섬웨어 그룹 중 하나로 알려졌다.

앞서 소닉월은 CVE-2024-40766 취약점에 대해 지난해 8월 이미 보안 패치를 배포한 바 있다. 배포 당시에도 이 취약점은 인가되지 않은 리소스 접근을 허용하며, 방화벽이 다운(crash) 되는 원인이 될 수 있으며, 취약점이 실제로 악용되고 있다고 경고했다.

이후 소닉월은 로컬 계정 기반의 SSLVPN 사용자들에게 비밀번호를 반드시 변경할 것을 강하게 권고했다. 만약 패치 이후 비밀번호를 변경하지 않으면, 공격자가 이미 탈취된 계정을 통해 MFA(다중 인증) 또는 TOTP(일회용 비밀번호) 설정을 구성해 탐지되기 어려운 방식으로 접근할 수 있기 때문이다.

관련기사

- 드래곤플라이, 랜섬웨어 공격 복구 완료…"서버 폐쇄 및 롤백, 웹사이트도 복구"2025.08.12

- 예스24, '해킹 맛집' 오명…왜 또 먹통됐나2025.08.11

- 랜섬웨어 피해, 5월 한달간 전세계 484건...SK실더스 보고서 발간2025.06.19

- "보안 앱 위장 정보 탈취"...카스퍼스키, 트로이목마 ‘루나스파이' 발견2025.08.18

이에 가장 활발히 활동하고 있는 랜섬웨어 공격이 과거 문제가 됐던 VPN 장비에 대한 취약점을 다시금 악용하고 있는 만큼 빠른 대응이 필요해 보인다.

블리핑컴퓨터는 시스템 관리자들이 소닉월에서 제공한 보안 공지를 참고해 ▲펌웨어를 버전 7.3.0 이상으로 업데이트 ▲소닉월 계정의 비밀번호 재설정 ▲다중 인증(MFA) 활성화 ▲SSLVPN 기본 그룹(Default Group)의 위험 요소 완화 등 즉시 보안 점검을 수행해야 한다고 주문했다.