AMD가 2006년부터 현재까지 출시한 거의 모든 x86 프로세서에 숨어 있던 보안 취약점이 뒤늦게 드러났다. 미국 보안업체 IO액티브(IOActive)가 지난 9일(현지시간) 이 취약점을 공개하고 '싱크클로즈'(Sinkclose)라는 이름을 붙였다.

이 문제를 처음 발견한 IO액티브 관계자는 "싱크클로즈는 운영체제 로딩 이전인 펌웨어 단계에 악성코드를 설치할 수 있고 한 번 감염되면 눈치채기 어려울 것"이라고 설명했다.

AMD는 IO액티브가 제공한 관련 정보를 바탕으로 라이젠·에픽(EPYC) 등 주요 프로세서 제품에 대한 패치를 적용 예정이다.

■ 작동 제한 없는 '시스템 관리 모드' 접근 가능

IO액티브가 발견한 '싱크클로즈'는 AMD 프로세서 내장 펌웨어나 운영체제가 각종 동작을 제한 없이 실행할 수 있는 '시스템 관리 모드'(SMM) 접근 방식에 숨은 취약점을 이용한다.

시스템 관리 모드는 통상적으로 잠겨 있고 필요할 때만 여기에 접근해 실행을 마치면 다시 잠기는 구조로 구현됐다.

AMD는 해당 취약점(AMD-SB-7014) 설명 페이지에서 "프로세서 내 저장공간인 '레지스터' 중 시스템 관리 모드를 통제하는 레지스터에 접근하면 이런 구조를 무시하고 임의 코드 실행이 가능할 수 있다"고 설명했다.

한 번 접근을 마치면 윈도 리눅스 등 각종 운영체제 부팅 과정에 앞서 실행되는 악성코드 '부트킷' 설치가 가능하다. 펌웨어 수준에서 작동하기 때문에 각종 보안 소프트웨어로 탐지할 수 없고 운영체제를 포맷·재설치해도 그대로 유지된다.

■ "운영체제 포맷으로 삭제 불가능"

IO액티브는 "이 취약점을 악용하려면 운영체제 커널에 접근하는 복잡한 과정이 필요하며 어렵지만 불가능하지 않으며 보다 철저히 시스템을 제어할 수 있다"고 설명했다.

IO액티브 관계자는 미국 IT매체 와이어드와 인터뷰에서 "(북한이나 중국 등) 국가 단위 지원을 받은 해커가 시스템을 장악할 경우 운영체제가 설치된 드라이브를 포맷해도 악성코드는 여전히 존재하며 탐지와 패치가 불가능하다"고 설명했다.

이어 "플래시 메모리에 저장된 코드를 다시 쓸 수 있는 장치인 SPI 플래시 프로그래머 등 툴을 이용해 저장된 펌웨어 코드를 주의깊게 들여다 보지 않는 한 탐지할 수 없을 것"이라고 덧붙였다.

IO액티브는 "해당 취약점을 악용해 악성코드가 설치된 기기는 때로는 교체하는 것이 오히려 더 안전할 수 있다"고 밝혔다.

■ AMD "싱크클로즈 악용에는 운영체제 핵심 코드 접근 필요"

IO액티브는 보안업계 관례에 따라 AMD에 해당 취약점을 통보하고 패치 등으로 보완이 가능하도록 준비가 끝날 때까지 공표를 미뤘다. 이후 매년 열리는 보안 컨퍼런스 '데프콘'에서 해당 문제점을 공개했다.

AMD는 "싱크클로즈를 이용하려면 침입자가 커널에 직접 접근할 수단을 가지고 있어야 한다. 경보 장치와 경비원, 금고 문을 문을 모두 통과해야 털어갈 수 있는 것이나 마찬가지"라고 비유했다.

반면 IO액티브는 "운영체제 핵심(커널)에 접근이 필요하다는 사실은 맞지만 윈도와 리눅스 운영체제에서 해당 취약점은 실질적으로 매달 발견되고 있다"고 반론했다.

■ AMD, 2019년 이후 출시 프로세서에 보안 업데이트 제공

AMD는 PC용 라이젠 프로세서, 워크스테이션용 스레드리퍼 프로세서, 서버용 에픽(EPYC) 프로세서 대상으로 싱크클로즈를 차단할 수 있는 패치를 공급할 예정이다.

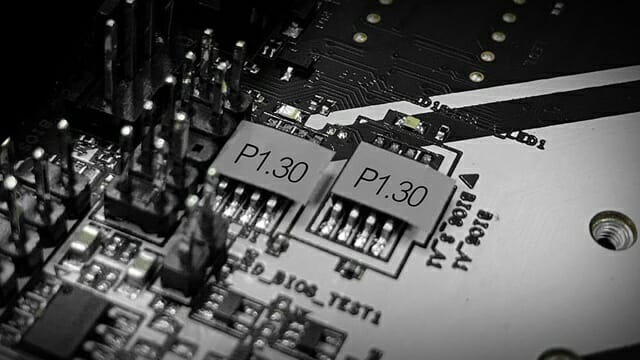

패치 작업은 AMD가 패치 소프트웨어를 각 메인보드 제조사나 서버 제조사 등에 공급하면 이를 UEFI 펌웨어에 탑재하는 방식으로 진행된다. 메인보드 업데이트가 끝나면 프로세서 내장 마이크로코드까지 모두 업데이트 되는 방식이다.

관련기사

- AMD, 라이젠 9000 프로세서 2종 국내 출시2024.08.09

- AMD, 데이터센터 AI 칩 판매 확대...2Q 순이익 전년比 8.8배 ↑2024.07.31

- PC 펌웨어 변조 막는 '시큐어부트' 무력화 가능성 제기2024.07.29

- AMD 라이젠 9000 출시 연기, 제품명 표기 오류 탓?2024.07.29

단 2019년 이전 출시된 대부분의 제품은 보안 업데이트 대상에서 제외된다. 2019년 출시된 라이젠 3000 시리즈, 2018년 출시된 워크스테이션용 스레드리퍼 2000 시리즈가 대표적이다.

AMD는 이들 제품이 제외된 이유에 대해 미국 IT 매체 톰스하드웨어에 "소프트웨어 지원 기간이 지났기 때문"이라고 설명했다.