악성코드 등으로 변조된 부팅 프로그램을 막는 PC 보안 기능 '시큐어부트'(Secure Boot)가 일부 PC에서 제 구실을 못할 수 있다는 주장이 제기됐다.

PC용 펌웨어를 공급하는 미국 업체인 AMI가 가지고 있던 암호화 키가 유출됐지만 일부 PC 업체가 이를 새로운 암호화 키로 교체하는 작업을 게을리 해 벌어진 문제다.

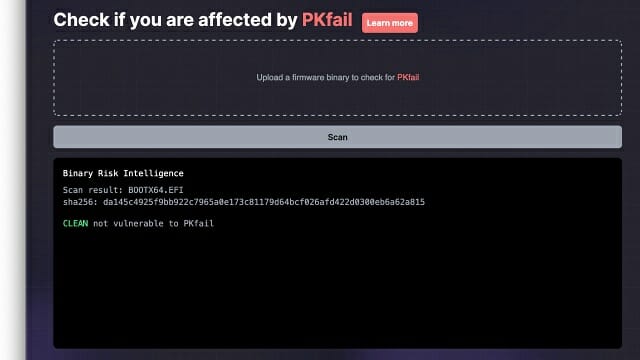

보안업체 바이널리는 최근 자사 블로그와 별도 웹사이트를 통해 이 문제를 공개하고 'PK페일'(PKFail)이라는 이름을 붙였다. PK페일 웹사이트에 펌웨어 파일을 올리면 노출된 암호화 키 포함 여부를 확인할 수 있다.

바이널리는 "문제가 있는 암호화 키를 저장한 장치가 여전히 가동중이며 인텔·AMD 등 x86 프로세서 뿐만 아니라 스냅드래곤 등 Arm 프로세서 기반 PC도 같은 문제를 겪고 있다"고 설명했다.

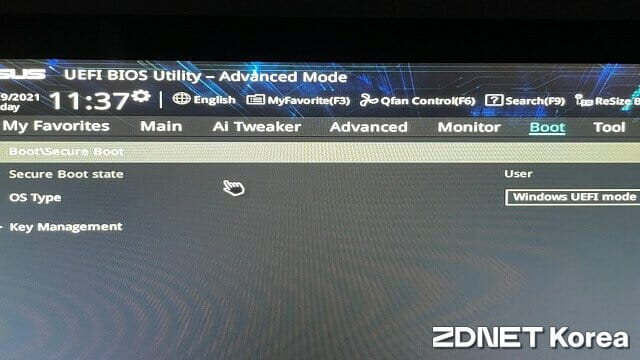

■ 시큐어부트, 암호화 키 노출시 정상 작동 불가

시큐어부트는 제조사가 허가한 암호화 키로만 부팅을 허용하는 보안 기능이다. PC 전원이 켜지면 메인보드에 저장된 UEFI 펌웨어(바이오스)가 운영체제 로딩을 위한 파일을 읽어들인 후 올바른 암호화 키로 서명되지 않은 파일은 로딩을 거부한다.

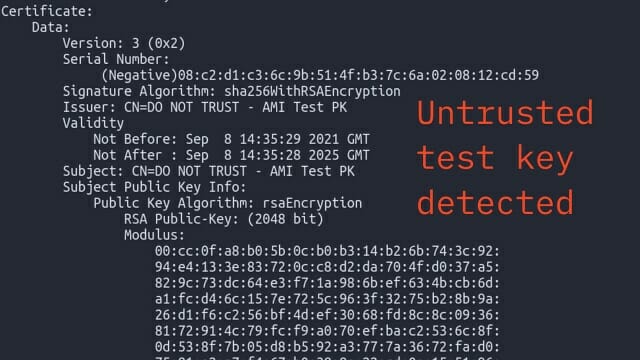

문제는 암호화 키가 유출될 때 발생한다. 악성코드 제작자가 암호화 키를 입수한 다음 악성코드에 적용하면 윈도 운영체제 부팅 후 작동하는 보안 소프트웨어도 이를 감지할 수 없다.

보안 소프트웨어의 감시를 벗어난 악성코드는 PC 이용자가 키보드로 입력하는 ID와 비밀번호를 가로챌 뿐만 아니라 와이파이 등 네트워크로 오가는 데이터도 빼돌릴 수 있다.

■ "주요 제조사 813개 제품이 PK페일에 노출"

문제가 된 암호화 키는 기기 제조시 테스트용으로만 쓰여야 하고 펌웨어 공급사인 AMI도 '신뢰할 수 없음' 카테고리로 분류한다. 바이널리는 "주요 PC 제조사는 제품 출시 단계에서 암호화 키를 올바른 제품으로 교체해야 하지만 이를 소홀히 하는 경우가 있다"고 설명했다.

바이널리는 자체 분석 결과를 토대로 "에이서, 델테크놀로지스, 기가바이트, HP, 인텔, 레노버, 슈퍼마이크로 등 세계 주요 PC 제조사 제품 813개에서 관련 문제가 발견됐다"고 설명했다.

이어 "델테크놀로지스는 바이널리와 협력해 데스크톱PC인 XPS 8960 내 펌웨어 이미지에서 문제가 된 암호화 키를 찾아내고 적절한 조치를 취했다"고 설명했다.

바이널리는 또 "시큐어부트는 인텔·AMD 등 x86 프로세서 뿐만 아니라 퀄컴 스냅드래곤 등 Arm 프로세서 기반 PC 등 윈도 운영체제가 실행되는 기기 모두에 내장된 기능이며 제조사의 빠른 대처가 필요하다"고 설명했다.

■ 바이널리, PK페일 노출 여부 확인 가능한 웹사이트 개설

바이널리는 현재 PK페일 웹사이트를 개설하고 이용자가 직접 펌웨어 파일을 올려 문제 있는 펌웨어 여부를 확인할 수 있게 했다. PC 제조사나 메인보드 제조사가 업데이트용으로 제공하는 파일을 올리면 해당 키 포함 여부를 확인할 수 있다.

관련기사

- "PC 부팅시 로고 표시 기능에 보안 취약점 숨었다"2023.12.11

- PC·서버용 펌웨어 보안 취약점 '픽시페일' 주의보2024.01.24

- 삼성, 엔비디아향 HBM4 양산검증 목전…1c D램 대량 할당2026.01.26

- "20세기 법 이제는 버릴까"...통합미디어법 공론장 다시 열렸다2026.01.26

단 PK페일은 문제가 된 PC에 물리적으로(다시 말해 PC 앞에서 직접) 접근하지 못하는 경우 악용하기 어려운 취약점이다. USB 플래시 메모리 등에 저장한 악성코드 포함 파일을 직접 PC에 설치하는 과정이 필요하기 때문이다.

일반 이용자는 장시간 PC 앞에서 자리를 비울 때 암호 등으로 외부인의 접근을 차단하고 최신 펌웨어 업데이트를 적용해 이 문제에서 벗어날 수 있다.