PC·서버용 펌웨어 기능 중 네트워크 내 이미지 파일을 받아 부팅을 시도하는 'PXE'(부팅전 실행환경)에서 최근 보안 취약점이 발견됐다. 오픈소스 커뮤니티가 개발한 소프트웨어 코드를 가져다 쓰던 주요 펌웨어 제조사가 같은 취약점에 노출됐다.

보안업체 쿽스랩은 PXE에 내장된 보안 취약점 9개에 '픽시페일'(PixieFAIL)이라는 이름을 붙이고 "이를 악용하면 원격 코드 실행, DoS 공격, DNS 조작 등이 가능하다"고 우려했다.

쿽스랩에 따르면 Arm 레퍼런스 솔루션, 인사이드 소프트웨어·AMI·피닉스 테크놀로지스가 만든 PC/서버용 펌웨어, 마이크로소프트가 개발한 오픈소스 서버 펌웨어 '프로젝트 뮤' 등이 이 문제를 안고 있다.

■ 내장 저장장치 대신 네트워크 통한 부팅 가능

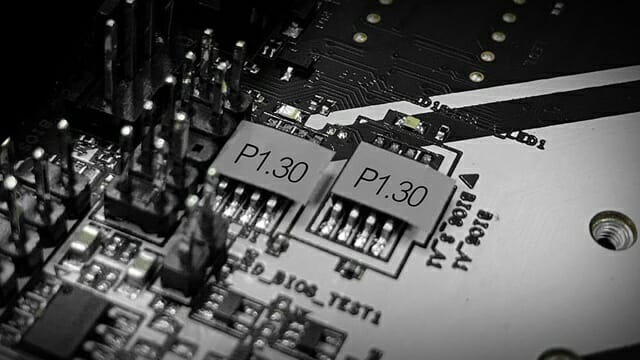

PC나 서버 펌웨어(BIOS)는 미리 저장한 순서에 따라 윈도나 리눅스 등 부팅할 운영체제가 저장된 SSD나 HDD(하드디스크 드라이브)를 찾는다. 저장장치를 찾지 못하는 경우 오류 메시지를 띄우며 멈춘다.

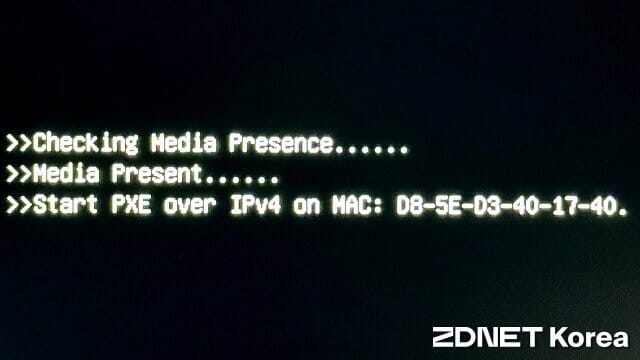

그러나 일부 PC는 같은 네트워크에 연결된 서버나 PC에서 운영체제 파일 전송을 기다린다. 이를 몇 분 더 끈기있게 몇 분 더 기다리다 서버조차 찾지 못하면 오류 메시지를 띄운다.

이처럼 네트워크 내 이미지 파일을 받아 부팅을 시도하는 기능을 'PXE'(부팅전 실행환경)라고 한다.

■ 주요 펌웨어 제조사, 오픈소스 기반 PXE 도입

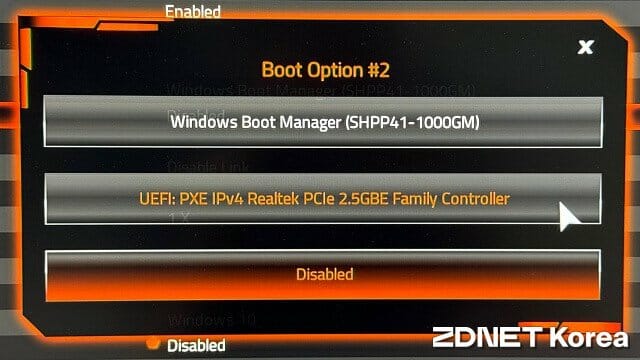

PC용 펌웨어 설정 중 부팅 순위를 설정하는 화면에서 PXE 기능을 찾을 수 있다. 인텔 v프로 등 기업용 노트북 역시 운영체제 손상시 관리자가 원격으로 전송하는 운영체제 이미지를 전송받아 부팅하는 기능을 갖추고 있으며 여기에도 PXE가 적용된다.

PXE는 서버 환경에도 중요한 기술 중 하나다. 보안 문제나 호환성 등 문제 때문에 동일한 이미지를 받아 실행할 필요가 있다. 수십 대에서 수백 대에 달하는 서버에 일일이 부팅용 DVD나 USB 메모리를 꽂을 수 없다는 한계도 있다.

PXE를 개발하는 곳은 오픈소스 커뮤니티인 '티아노코어'다. AMI, 피닉스 테크놀로지스 등 PC/서버 펌웨어 공급업체는 이 곳에서 개발한 오픈소스 프로젝트 'EDK Ⅱ'를 가져와 보완해 탑재한다. 라이선스 비용을 낮춰 개발 비용과 원가를 절감할 수 있다는 것이 가장 큰 장점이다.

■ IP 처리 과정에 숨은 보안 취약점 발견

문제는 다년간 쓰였던 EDK Ⅱ에 보안 취약점이 숨었다는 것이다. IP 고갈 해결을 위해 128비트로 IP를 처리하는 IPv6를 지원하기 위한 코드에 수 년간 잠재된 보안 문제가 있었지만 아무도 여기에 주목하지 않았다.

보안업체 쿽스랩이 EDK Ⅱ를 분석 후 찾아 낸 보안 취약점은 총 9개이며 대표적인 것은 ▲ IPv6에서 IP를 자동으로 받아오기 위한 DHCPv6 절차에서 잘못된 기기 ID를 수신하면 발생하는 오버플로 ▲ 대상 PC가 아닌 곳에 메시지 전달 ▲ 취약한 난수 생성 등이 꼽힌다.

쿽스랩은 이 문제에 '픽시페일'(PixieFAIL)이라는 이름을 붙이고 "서버에 물리적 침입이 필요한 것이 아니라 잘못된 정보를 전달하는 서버가 같은 네트워크에 있으면 공격이 가능하며 이를 악용하면 원격 코드 실행, DoS 공격, DNS 조작 등이 가능하다"고 우려했다.

■ 주요 관계사들 난색...반 년 지나 수면 위로

쿽스랩은 이 문제를 지난 해 8월 처음 발견한 후 펌웨어 제조사와 PC·서버 업체가 이에 대해 대비할 수 있는 시간인 3개월 후 공표할 예정이었다. 그러나 PXE 부트가 PC나 서버 펌웨어의 핵심 기능이 아닌 탓에 실제 대처에는 더 오랜 시간이 걸렸다.

쿽스랩에 따르면 AMI는 "해당 오픈소스 펌웨어를 관리하던 담당 직원이 퇴사했다"며 난색을 표했다. 마이크로소프트와 델테크놀로지스도 문제 파악과 업데이트된 펌웨어를 전달하는 데 시간이 더 필요하다는 이유로 공개 연기를 요청했다.

결국 AMI와 피닉스 테크놀로지스는 반 년 가까이 지난 올해 1월 초순에야 주요 고객사 대상으로 취약점 공개와 업데이트한 펌웨어 제공을 마쳤다고 밝혔다. 결국 이 문제는 최초 발견 후 반 년 이상 지난 16일에야 공개됐다.

■ PXE 쓰지 않는다면 보안 취약점과 무관

쿽스랩은 EDK Ⅱ를 활용해 PXE를 구현한 Arm 레퍼런스 솔루션, 인사이드 소프트웨어·AMI·피닉스 테크놀로지스가 만든 PC/서버용 펌웨어, 마이크로소프트가 개발한 오픈소스 서버 펌웨어 '프로젝트 뮤' 등이 비슷한 문제를 안고 있다고 밝혔다.

주요 PC 제조사나 서버 공급업체, 메인보드 제조사도 픽시페일을 일으키는 문제를 제거한 업데이트를 향후 수 주간에 걸쳐 일반 소비자나 고객사에 공급할 예정이다.

관련기사

- 저변 넓히는 로우코드, 보안 취약점 주의2023.12.28

- "PC 부팅시 로고 표시 기능에 보안 취약점 숨었다"2023.12.11

- 삼성 파운드리 웨이퍼 결함 논란…'사고'로 봐야할까2024.06.26

- "반살만 네옴시티 식당은 어떨까요"2024.06.26

단 픽시페일은 PXE 기능을 켠 상태에서 IPv6를 활용하는 경우에만 성립하는 취약점이다. PXE를 활용한다 해도 기존 IPv4 주소 체계만 이용하거나, 혹은 PXE를 아예 꺼 버린 상태라면 문제와 무관하다.

픽시페일은 PC 환경에도 영향을 미칠 수 있다. 그러나 대부분의 제조사가 PC 펌웨어에서 PXE를 이용한 원격 부팅 기능을 비활성화 상태로 유지하기 때문에 일반 소비자는 픽시페일과 무관할 가능성이 크다.