중국 정부지원 해킹그룹으로 알려진 UNC3886이 윈도와 리눅스의 보안 취약점을 악용해 미국과 아시아태평양일본(APJ) 지역을 공격했다.

14일(현지시간) 해커뉴스 등 외신에 따르면 보안그룹 맨디언트는 중국 해킹 그룹이 VM웨어 ESXi 호스트의 제로데이 결함을 악용해 미국과 APJ 국방과 기술·통신 조직에 침투했다고 밝혔다.

맨디언트는 기업과 조직에서 이들의 공격을 막을 수 있는 방안을 마련할 수 있도록 해킹그룹의 주요 공격 방식을 보고서로 공개했다.

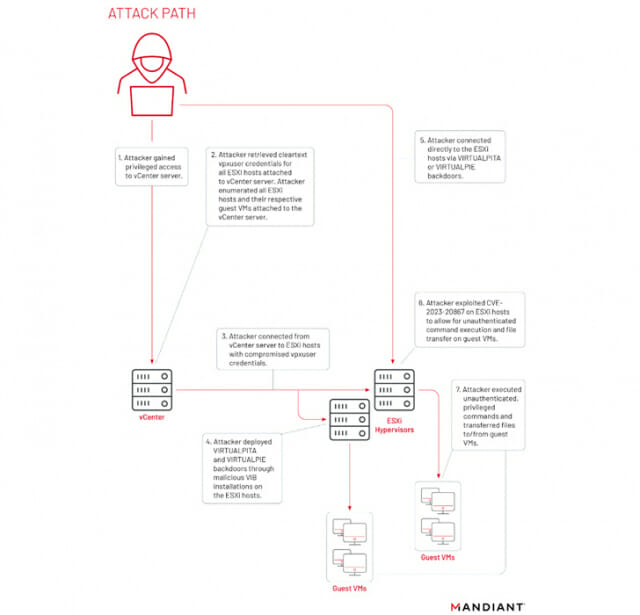

중국 해킹 그룹은 손상된 호스트 계정도 윈도나 리눅스에서 게스트 자격 증명을 인증하지 않고 게스트VM으로 입장해 명령을 수행할 수 있다는 자격 인증 결함을 악용했다.

이를 위해 우선 v센터 서버에서 호스트 계정 정보를 일부 수집한 후 이를 ESXi 시스템에서 게스트 VM으로 접근했다. 이후 미국, 일본 및 아시아 태평양 지역의 국방과 기술, 통신 조직의 정보를 탈취한 것으로 나타났다.

해커들은 지속적인 데이터 탈취를 위해 가상 머신 통신 인터페이스(VMCI) 소켓을 사용하여 ESXi 호스트와 게스트 VM 간에 비밀 채널도 설정한 것으로 나타났다.

관련기사

- "고도화되고 진화하는 해킹, 대응 방법은 EDR"2023.06.15

- "웹격리 망분리, 10년간 보안 뚫린 적 없어"2023.05.30

- MS, 소스코드부터 공급망까지 한 번에 통합 보안2023.05.25

- 챗GPT 인기 악용한 가짜 AI앱 등장, 개인정보 노린다2023.05.21

UNC3886은 처음에 2022년 9월 Google 소유의 위협 인텔리전스 회사에서 VIRTUALPITA 및 VIRTUALPIE라는 백도어로 VMware ESXi 및 vCenter 서버를 감염시키는 사이버 스파이 공격자로 문서화되었습니다.

맨디언트 연구원은 “UNC3886의 공격 방식은 하드웨어와 리버스 엔지니어링 등 다양한 부분에서 깊은 이해와 높은 수준의 기술을 가지고 있음을 보여준다”며 “엔드포인트 위험 탐지 및 대응 보안(EDR) 등 최신 보안 기술을 활용해 보안 체계를 더욱 강화할 필요가 있다”고 말했다.