"공개출처정보(오신트·OSINT)는 해커와 보안 담당자가 각자 다른 목적을 가지고 활용할 수 있습니다. 보안담당자 입장에서는 취약점 정보를 찾는데 오신트를 유용하게 활용해 사이버 공격을 방어할 수 있습니다."

NHN클라우드 IT보안센터 박원형 이사는 24일 삼성동 그랜드 인터컨티넨탈 서울 파르나스에서 열린 기술 컨퍼런스 'NHN 포워드'에서 이같이 말했다.

박 이사는 이날 '오신트 활용 기술'을 주제로, 오신트 서비스와 이를 활용해 취약점을 찾아내는 방안을 소개했다.

박 이사는 정보 수집 채널은 크게 5가지가 있다고 소개했다. 오신트(OSINT·Open Source Intelligence)는 그중 하나로, 공개 출처 정보 또는 오픈소스 인텔리전스, 공개 정보 등으로 불린다.

구글 정보, 구글 해킹 데이터베이스 정보, 항공 교통 및 교신 정보, 피싱 사이트 정보, 악성 코드 정보, 쇼단, 다크웹 정보 등이 모두 오신트라고 할 수 있다.

오신트 외에 사람에 의해서 수집된 정보를 말하는 '휴민트(HUMINT)', 신호 정보를 말하는 '시긴트(SIGINT)', 기술 정보를 뜻하는 '테킨트(TECHINT)', 이미지 또는 영상 정보를 뜻하는 '이민트(IMINT)' 등이 있다.

박 이사는 오신트 서비스를 사용하는 이유로 ▲항공 교통 사고 확인 ▲악성 코드 검색 및 치료 ▲웹사이트 진단 ▲공격 영역 탐색 ▲다양한 보안 취약점 검색 등 5가지를 꼽았다.

항공 교통 사고 등 사건을 재구성해 테러 등 사고 경위를 파악할 수 있으며, 악성 파일 여부를 확인하고 악성 코드 삽입을 탐지할 수 있다. 또한 피싱 도메인, 웹페이지 변조 등을 탐지할 수 있으며, DNS 레코드, IP주소, 도메인 등을 탐색하고 검색해 도메인 도용 여부를 확인할 수 있다.

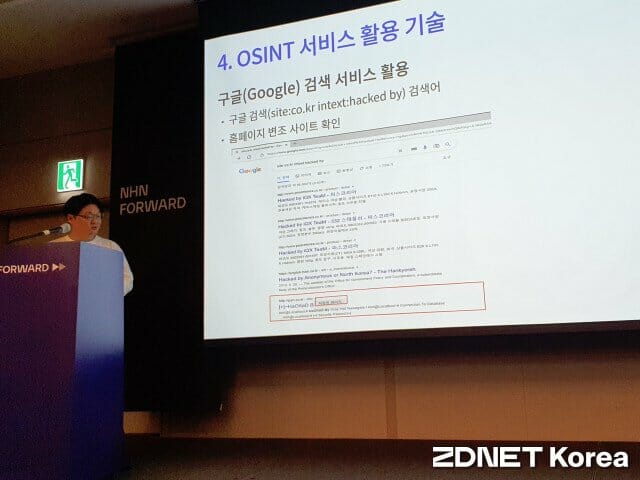

오신트 서비스는 구글 기본 검색 명령어를 통해서도 간단하게 이용할 수 있다. 구글 검색만 사용해도 홈페이지가 변조된 사이트를 쉽게 확인할 수 있다. 구글 해킹 데이터베이스(GHDB)라는 해킹을 위한 구글 검색어 제공 사이트도 활용할 수 있다.

'site:', 'intext:'. 'intitle:' 등 고급 검색 명령어를 함께 사용하면 더 쉽게 구글에서 원하는 정보를 검색할 수 있다. 예를 들어 'site:co.kr intext:hacked by' 검색어를 구글에 넣어주면 홈페이지가 변조된 사이트가 검색된다. 박 이사는 해킹당한 사이트는 가상으로 접속할 것을 권장했다.

해커의 경우 해당 정보를 통해 서버를 다시 장악할 수 있으며, 보안 담당자는 해킹당한 날짜 이전의 웹 로그를 분석해 해킹 시간을 분석하고 해킹 기법을 찾아내 보안 조치를 할 수 있다.

대표적으로 알려져 있는 오신트 서비스는 쇼단(Shodan)이다. 쇼단에서는 시스템 배너 정보로부터 메타 데이터를 이용해 특정 디바이스, 컴퓨터, 라우터, 서버 정보를 검색할 수 있다. 특정 시스템 대상으로 공격 대상을 검색할 때 유용하게 활용할 수 있다. 해당 사이트 회원가입 시에는 주기적으로 보안 관련 정보를 받을 수 있다.

쇼단에서는 9가지 기본 명령어를 조합해 검색할 수 있다. 예를 들어 'country:KR'이라고 검색하면, 한국에 한정된 검색 결과를 보여준다. 이외에도 'org:' 명령어를 사용하면 기관 또는 기업이 사용하는 기기의 결과를 보여주며, 'net:' 명령어를 사용하면 특정 IP클래스에 일치하는 결과를 보여준다.

쇼단에서 사용하는 5가지 HTTP 명령어를 조합해 사용할 수도 있다. 예를 들어 'http.component'라는 명령어를 사용하면 웹사이트에 사용된 웹 기술에 대한 검색 결과를 보여준다. 'port'라는 검색 명령어를 사용하면 특정 포트를 사용하는 호스트를 검색할 수 있다.

쇼단 서비스를 활용하면 우리나라 웹캠 등 CCTV 비인가 접속도 검색할 수 있다. 실제 'webcam 200 ok country:'kr''로 검색하면, 실시간으로 사람이 골목에 지나가는 모습을 인증 우회로 볼 수 있다.

김 이사는 "이처럼 허가되지 않은 접속을 통해 가정집이 노출되는 경우도 있다"며 "이렇게 허가되지 않은 접속을 통한 웹캠 정보들이 꾸준히 나오고 있는 것이 문제"라고 설명했다.

국내에서 나온 오신트 서비스로는 '크리미널 IP'가 있다. 크리미널 IP는 쇼단, 센시스, 포파와 비슷한 목적의 검색 서비스로 한글 지원 등 다양한 옵션을 제공한다.

크리미널 IP는 기업용 서비스를 제공한다. 기업용 크리미널 IP는 대시보드 형태로 스캔 도메인과 연관된 IP에 대한 위험 정보를 제공한다.

'플라이트레이더24' 사이트를 활용하면 항공 교통 정보 서비스도 활용할 수 있다. 해당 사이트를 통해 주한미군 소속 헬기가 어느 지역에서 훈련을 현재 하고 있는 지 등의 정보를 알 수 있으며, 유료 가입 시 과거 정보까지 확인할 수 있다.

'LiveATC.net' 서비스를 이용하면 항공기와 관제탑의 교신 정보도 얻을 수 있다.

이외에도 피싱 사이트 검색을 통해 피싱 여부를 확인할 수 있는 '피쉬탱크(Phish Tank)', 국내 악성 코드 감염 사이트에 대한 분석정보를 제공하는 '애니런(ANY.RUN)' 등의 서비스가 있다.

박 이사는 "완벽한 보안은 없다"며 "오늘 취약점을 완벽히 잡았다고 하더라도 내일은 수천, 수백 개의 취약점이 나오기 때문에 끊임없는 취약점 관리를 통한 철저한 보안 관리가 필요하다"라고 강조했다.

한편, 3년 만에 다시 오프라인으로 개최된 이번 기술 컨퍼런스 'NHN 포워드'에는 6천500명이 넘는 신청자가 사전 참가 신청을 했다. 이중 추첨을 통해 2천500여명의 참가자가 행사에 참석했다.

이번 행사 키노트에는 NHN 기술위원회를 총괄하고 있는 박근한 이사를 필두로 게임기술센터장 류희태 이사, NHN DATA 이진수 대표, NHN Cloud 김명신 CTO 등 NHN의 주요 기술 리더가 나와 현재 NHN이 글로벌 톱 티어 테크 기업을 목표로 실행하고 있는 기술 개발 여정을 소개했다.

관련기사

- NHN클라우드, '모바일 앱 해킹 유형과 보안 방안' 웨비나 개최2022.11.22

- NHN클라우드, 2분기 55% 성장..."연내 투자 유치 마무리"2022.08.09

- NHN클라우드, 국제 비즈니스연속성경영시스템 인증 획득2022.08.08

- NHN 클라우드 출범...백도민·김동훈 공동대표 체제 시작2022.04.01

NHN 클라우드 김명신 CTO는 클라우드 기술 리더로서 내년 개소 목표로 건립 중인 '광주 국가 AI 데이터센터'를 포함한 데이터센터 확대 전략과 표준을 준수하는 클라우드 네이티브 플랫폼, 통합 메시징 플랫폼 '노티피케이션' 서비스 등 사업과 기술 성장 내용을 소개했다.

NHN 기술위원회 박근한 이사는 "NHN이 제공하는 클라우드/AI, 게임, 결제, 광고, 커머스, 콘텐츠 등 다양한 서비스의 원천은 역시 기술"이라며 "각 분야 기술의 유기적 연결을 바탕으로 가치를 드높이며 앞으로도 최신 기술을 모든 사람들이 편리하게 누릴 수 있도록 노력해 나가겠다"고 말했다.