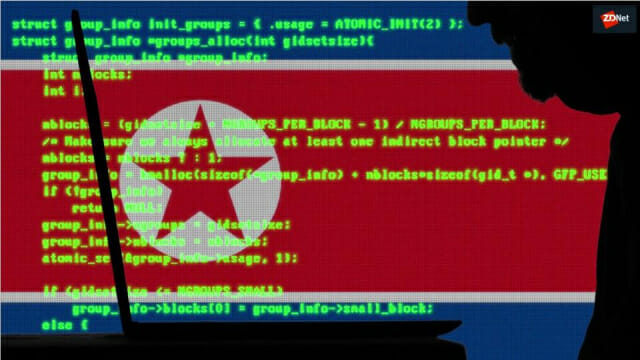

최근 발생한 북한발 사이버공격에서 공통점이 관찰되고 있다. 주로 다음 메일 계정을 이용하고 있으며, 과거와 달리 한글 문서(HWP)가 아닌 워드 문서(DOC)로 악성파일을 제작한 점, 같은 방식으로 코드를 난독화한 흔적들이 포착됐다.

국내 보안 기업 이스트시큐리티는 북한 정부가 배후인 것으로 추정되는 해킹 조직 '탈륨'의 최근 공격 사례들을 분석, 이같은 특징을 보이고 있다고 지난 13일 밝혔다.

탈륨은 김수키라는 이름으로도 불리는 해킹 조직이다. 국내에서는 주로 방위 산업체, 대북·외교 분야 종사자, 탈북민 등을 대상으로 공격을 시도해왔다. 지난해 마이크로소프트가 탈륨을 상대로 버지니아주 연방 법원에 고소장을 제출하고 해킹 행적을 알리기도 했다.

이스트시큐리티 시큐리티대응센터(ESRC)는 지난달 16일, 29일, 그리고 이달 6일 발견된 악성파일들을 분석했다. 각각 '서면인터뷰 질의내용', '북한인권백서-2020', '학술회의 개최'라는 파일명의 워드 문서(DOC) 파일로 제작됐다.

ESRC는 최근 한글 문서(HWP) 취약점보다는 DOC 악성 매크로를 이용한 공격이 주를 이루는 특징이 보인다고 분석했다. 악성 메일에서는 통일부 북한인권기록센터 사무관을 사칭하고, 유창하지만 맞춤법 실수가 포함된 한국어 문구 등이 발견됐다.

분석된 악성 문서 파일들은 작성자명이 일치했다. ESRC는 북한 폰트 사용 흔적과, 탈륨이 공격에 사용해온 데이터가 발견된 점 등을 근거로 공격 배후를 추정했다.

관련기사

- MS, 북한 스파이그룹이 운영하는 50개 도메인 차단2019.12.31

- 北 해커, '삼성 클라우드' 사칭 메일로 대북 종사자 공격2020.08.25

- 대북·외교 종사자 노리는 해커, 공격 수단 '다변화'2020.06.02

- '코로나19' 틈탄 금융권 사이버공격 7.3만건 발견2020.05.29

악성 매크로 코드 내에서 공격자가 감염된 기기에 공격을 전달하는 명령제어(C2) 서버 통신 관련 내용이 같은 방식으로 난독화된 점도 공격의 배후가 일치하는 근거로 봤다. C2서버에서 전달되는 명령 내용도 거의 동일한 것으로 나타났다.

악성파일 유포 수단으로는 국내 메일 서비스를 이용했다. 문종현 ESRC 센터장은 "탈륨 조직의 최근 공격들을 살펴볼 때, 국내 메일 서비스인 '다음 메일'을 주로 이용해 악성파일을 유포하고 있다"고 첨언했다.