이스트시큐리티 시큐리티대응센터(ESRC)는 해킹 조직 '김수키'가 한글 문서 파일(hwp)을 활용한 스피어피싱 공격을 수행하고 있다고 2일 밝혔다.

ESRC에 따르면 김수키는 한국 방위산업체와 외교·안보 분야, 대북 단체 주요 인사들을 집중적으로 공격해온 조직이다.

김수키는 최근 마이크로소프트 워드 문서 파일(doc) 활용한 공격을 주로 전개해왔다. 그러다 최근 hwp 문서 파일을 활용한 공격 사례가 발견됐다.

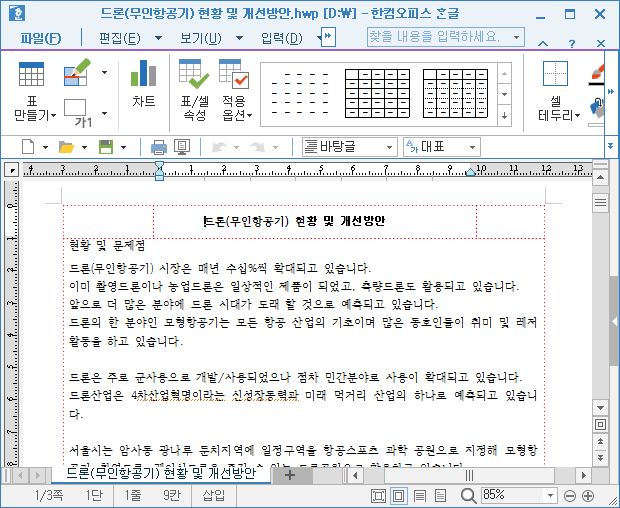

이번에 발견된 hwp 파일명은 '드론(무인항공기) 현황 및 개선방안.hwp'이며, 지난달 4일 제작된 것으로 확인됐다.

사용자가 파일을 열면 정상 문서인 것처럼 위장한 화면이 나타난다. 그러나 김수키가 유포한 악성 doc 파일과 동일한 도메인의 명령제어(C2) 서버와 연결되고, 'OneDrive'라는 이름으로 작업 스케줄러에 악성 트리거를 등록해 3분마다 국내 특정 교육원 서버로 접속을 시도한다.

hwp 파일 외 exe 실행파일을 이용한 공격도 발견됐다. 파일명은 'AES256 Decryptor.exe'이다. 해커는 이를 암호화된 파일과 함께 유포해 파일을 복호화하도록 유도했다. 256비트 키 AES 암호 알고리즘(AES-256) 복호화 프로그램으로 위장했지만,

관련기사

- '코로나19' 틈탄 금융권 사이버공격 7.3만건 발견2020.06.02

- '북한 코로나19 상황' 위장 악성 문서 주의보2020.06.02

- '코로나19 대응 사항' 사칭 악성 메일 발견2020.06.02

- 대북·외교 교육원 경력자 '주민등록등본' 사칭 악성파일 발견2020.06.02

해당 파일로 복호화를 시도하면 워드 문서가 열린다. 이 파일도 김수키가 유포한 악성 doc 파일과 동일한 C2 서버에 접속을 시도한다.

문종현 ESRC 센터장은 "공격 대상마다 사용하는 문서 작성 프로그램이 다르고, 취약점이 없거나 DOC 형태의 악성 문서를 유포했을 때 매크로를 실행하지 않는 경우가 많아 다양한 방식의 공격을 수행하는 것으로 보인다"고 분석했다.