모바일 금융 서비스 '토스'에서 현금처럼 사용할 수 있는 적립금 '토스머니'가 이용자 모르게 결제된 것으로 알려져 논란이 일고 있다.

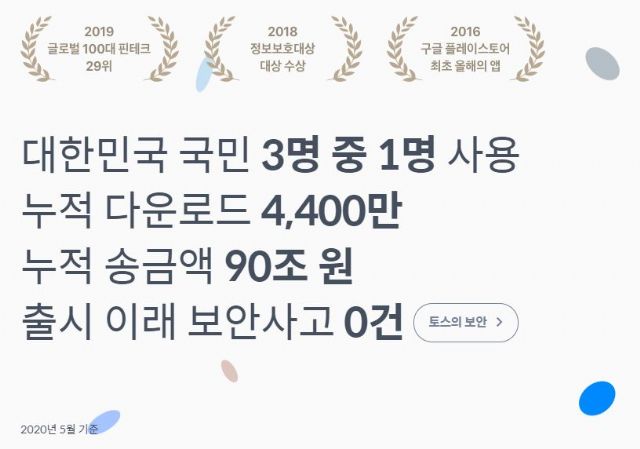

토스는 가입자 1천700만명을 보유한 모바일 금융 서비스의 대표주자다. 이번 사건은 간단한 개인정보 입력만으로 토스머니를 쓸 수 있는 웹 결제를 노려 부정결제를 시도한 사례다.

이에 대해 토스는 해킹이 아닌 부정결제임을 강조한다. 자체 구축한 보안 체계에서 문제점이 발견되지 않았기 때문이다.

토스는 "공격자가 외부에서 획득한 이용자 정보를 토대로, 웹 결제가 가능한 가맹점 사이트에 로그인한 뒤 토스머니를 결제한 것"으로 추정했다. 가맹점 이용자 정보가 외부로 유출된 건 맞지만, 토스를 통해 이용자 정보가 유출된 건 아니란 주장이다. 다만 이 사건의 경찰 수사는 아직 진행중이다.

내부망 침투 여부로만 보면 토스의 주장이 틀리진 않다. 그러나 취약한 결제 방식을 제공하고 있었다는 점에서 책임 소재로부터 자유롭다고 보긴 어렵다. 간편결제 서비스를 제공하는 카카오페이의 경우 웹 결제를 제공하지 않고 있다. 그 점에서 편의에 치중하다 부정결제를 초래했다는 비판이 가능하다.

보안 전문가들은 공인인증서라는 한정적인 수단으로 결제 서비스를 이용할 수 있던 과거에 비해, 간편 인증·결제 서비스 도입이 확대됨에 따라 이같은 금융보안 사고가 계속 증가할 것으로 전망하고 있다. 이미 해커들이 교류하는 다크웹 등에서는 개인정보 DB가 활발히 거래되고 있다. 이런 개인정보의 유통을 막을 방법도 마땅치 않은 상황이다. 피해를 예방하기 위해서는 서비스 제공자와 사용자 모두가 보안 유지에 총력을 다하는 수밖에 없다.

■왜 '해킹' 아닌 '부정결제'일까

토스에 따르면 지난 3일 이용자 4명의 민원을 통해 웹 결제 방식을 사용하는 가맹점에서 부정결제가 승인된 사실을 확인했다. 이후 웹 결제를 사용하는 가맹점에 대한 전수조사를 통해 부정결제가 이뤄진 이용자 4명을 추가 탐지했다.

웹 결제는 토스 앱 로그인 없이도 이름, 생년월일, 핸드폰 번호, PIN번호 입력만으로 결제가 가능했다.

토스 관계자는 이에 대해 "쇼핑몰이나 생필품 판매처 등 부정결제가 이뤄지더라도 현금화가 용이하지 않은 극소수 가맹점에 대해 웹 결제 방식을 지원해왔다"며 "앱 로그인을 수반하는 앱 결제 방식으로 전환할 것을 가맹점에 요청하고 있었다"고 답했다. 상호 계약 관계인 가맹점에 특정한 결제 방식만을 강요하기 어려웠다는 해명도 덧붙였다.

그러나 이번에 부정결제가 이뤄진 가맹점은 블리자드 등 게임과 연관돼, 현금화가 어렵지 않은 결제처들이었다. 토스 측은 "블리자드 등 고환금성을 지닌 결제처에 대해 앱 결제로의 전환을 서둘렀어야 하는데 그러지 못한 부분이 있었다"고 설명했다.

PIN번호는 이용자가 토스머니를 사용하고자 할 때 설정하게 된다. 토스는 이 또한 내부 서버에서 유출된 것이 아니라는 입장이다.

토스 관계자는 "이용자가 PIN번호를 설정하는 즉시 암호화되고, 이 암호화된 값을 토스와 이용자 서버에서 공유한다"며 "PIN번호 입력 시 이 암호화된 값이 일치하는지를 비교하는 구조"라고 말했다. 암호화된 값에서는 다시 평문으로 복호화할 수 없는 단방향 암호화를 적용하고 있다고도 덧붙였다.

이에 토스는 문제가 발생한 가맹점에 웹 결제 지원을 멈추고, 웹 결제 방식을 적용하는 전체 가맹점과 협의해 결제 방식 변경을 검토할 예정이다. 부정결제 금액 938만원에 대해서는 전액 환급 조치했다.

■간편 서비스 대세…"마스크처럼 보안 의식도 확 바뀔 때 됐다"

공격자가 외부에서 획득한 개인정보를 토대로 계정 로그인에 성공하고 금전적 이익을 노리는 사례는 빈번히 나타나고 있다.

일례로 홈플러스의 경우 온라인몰 이용자 4만9천명의 계정에 특정 OK캐시백 카드가 등록된 것이 지난해 9월 확인됐다. 이용자들이 결제 시 적립되는 OK캐시백 포인트를 노린 공격이었다. 이에 대해 당시 홈플러스는 공격자가 외부에서 획득한 개인정보로 무작위 로그인을 시도해 성공한 사례라고 설명했다.

카카오뱅크도 서비스 초기인 지난 2017년 해외 사이트를 통해 체크카드 부정결제가 나타나기도 했다. 이에 대해 카카오뱅크 관계자는 "당시 원인 조사 후 고객에게 부정결제 금액에 대한 선보상 조치를 취했다"고 답했다.

보안업계에서는 이런 형태의 공격을 현재로선 근절하기 어렵다는 의견이 나왔다. 다크웹 분석 전문 업체 에스투더블유랩의 서현민 연구원은 "토스 부정결제 사건에서 악용된 종류의 개인정보 데이터베이스(DB)가 다크웹 등에서 유통되는 것은 흔한 일"이라며 "전문적으로 신용카드 정보와 개인정보를 결합해 판매하는 다크웹 사이트 등이 활발히 운영되고 있는 상황"이라고 말했다.

이런 정보 유통을 막기는 어렵다. 우선 다크웹 등에 등록된 개인정보가 어떤 것인지 알기 위해선 해커로부터 DB를 구매해야 한다. 이는 보안업체로서도, 유출된 것으로 추정되는 개인정보 수집 업체도, 수사기관으로서도 실행에 옮기기 어려운 선택지다. 구매를 하더라도 해당 개인정보의 판매를 막을 방법은 없다.

물밑에서의 개인정보 거래가 지속적으로 이뤄지고 있는 반면, 간편한 결제 서비스에 대한 이용자 수요는 높아지고 있다. 이같은 상황에서 서비스를 제공하는 기업은 보안에 대한 투자를 강화하고, 이용자는 해킹 가능성을 항상 염두하는 태도를 갖추는 게 최선이라는 조언이 제시됐다.

한국FIDO산업포럼 회장을 맡고 있는 이기혁 중앙대 교수는 "우리나라는 공인인증서를 사용하면서 상대적으로 다른 국가에 비해 금융보안 사고가 많지 않았다"며 "해외 서비스의 경우 간편결제를 많이 도입하고 있고, 보안 사고도 많이 발생한다"고 언급했다. 사용성이 높아지는 만큼, 보안 위협도 증가하게 된다는 것.

관련기사

- 토스, 이용자 모르게 938만원 결제 이뤄져2020.06.09

- “흥미로 시작한 코로나맵, 끝까지 간다”2020.06.09

- 토스, 한국전자인증과 인증 사업 본격 진출2020.06.09

- 카카오뱅크 체크카드 부정결제, 구글 계정 도용에 무게2020.06.09

이기혁 교수는 "블록체인도 해킹을 원천 방지한다고 했지만, 거래소를 통해 해킹이 나타났듯이 외부 공격으로부터 완전히 자유로울 수 있는 서비스는 없다고 봐야 한다"며 "일단 사업자가 웹·앱 기반의 콘텐츠와 서버, DB 등의 플랫폼, 유·무선 네트워크, PC나 스마트폰 등 터미널을 아우르는 'C·P·N·T'에 대한 보안을 완벽을 기해 추구해야 한다"고 말했다.

이어 "최근 사람들이 마스크를 쓰고 있지 않는 경우를 비정상적인 것으로 받아들이게 된 것처럼, 보안 측면에서도 이용자들이 사회공학적 기법을 활용한 사이버공격에 유의할 수 있도록 인식이 강화돼야 한다"고 강조했다.