이스트시큐리티 시큐리티대응센터(ESRC)는 해킹 조직 '금성121'이 새로운 방식을 도입해 지능형지속위협(APT) 공격을 수행하고 있다고 5일 밝혔다.

금성121 그룹은 최근 국회 사무처, 통일 정책 분야 연구원 사칭 APT 공격 등 다양한 해킹 사례의 배후로 지목되고 있다. 라자루스, 김수키, 코니 등과 함께 대한민국을 주 무대로 활동하는 해킹 조직 중 하나다.

ESRC는 이번 사례에 대해 웹 취약점을 악용해 특정 타깃을 노리는 워터링홀 공격처럼 표적이 되는 분야 웹 사이트에 접속자만 악성파일에 노출되게 하고 있다고 분석했다.

금성121의 이번 공격 전략에 대해서는 드문 방식이라고 언급했다. 웹 브라우저 취약점을 쓰거나 악성 스크립트를 사이트에 삽입하는 것이 아니라, 이번 APT 공격에서 금성121은 웹 사이트 안내 게시판에 악성 문서파일(hwp)이 등록되게 하고 있다.

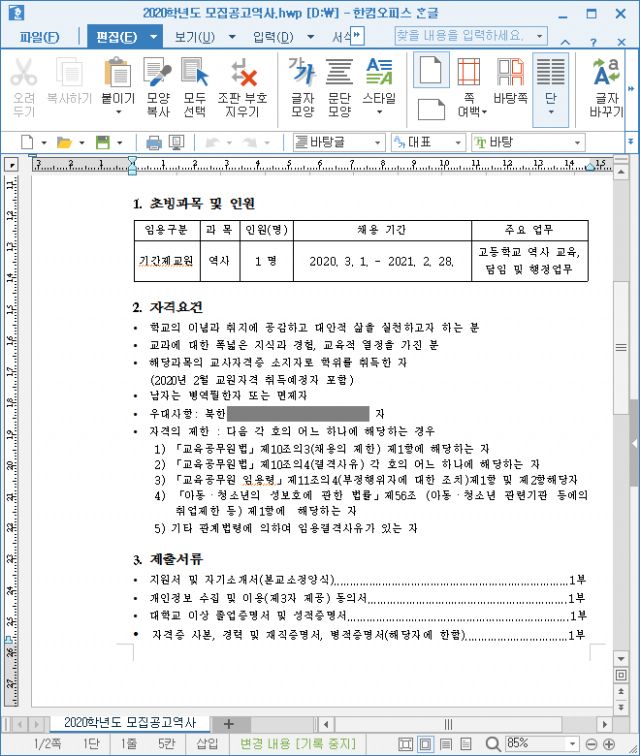

최근에는 역사 과목을 담당할 기간제교원을 모집하는 내용을 담은 '2020학년도 모집공고역사'라는 이름의 악성파일이 포착됐다.악성 문서파일은 해커 의도에 따라 여러 형태로 배포되고 있다.

다만 해커가 직접 대상 웹 서버를 침투해 등록돼 있는 정상 문서를 악성으로 교체한 것인지, 글 등록 담당자의 기기를 해킹해 이미 작성된 문서에 악성코드를 삽입 변조한 것인지에 대해서는 불분명하다고 봤다.

ESRC는 지난 수 개월 간 북한 관련 국내 웹 사이트 다수가 이같은 워터링 홀 공격에 노출된 것을 확인했다. 공격 배후도 모두 금성121인 것으로 추정했다.

관련기사

- 대북 관계자 노려 '미인계' 쓰는 사이버공격 포착2020.06.05

- 북한 추정 해커, '보안 메신저' 가장해 APT 공격2020.06.05

- 북한 추정 해킹 조직, 위장전술도 쓴다2020.06.05

- 대북 단체 공격 해커 '금성121', 통일부 메일 위장 공격 포착2020.06.05

해당 문서파일이 실행되면 정보 유출, 원격 제어 등의 악성 명령이 수행된다.

ESRC 관계자는 "어떤 취약점과 과정으로 악성 파일이 등록됐는지 정확한 침해사고 원인파악이 되지 않을 경우 지속적 위협에 노출될 가능성도 배제하기 어렵다"며 "이런 APT 공격에 대한 보다 체계적인 분석과 연구 노력이 절실하며, 위협 인텔리전스 기반의 민관대응과 협력이 절실히 요구되고 있다"고 말했다.