본 연재의 [17-1부] "스마트 제조 보안"에서 스마트 제조 시스템 구현 시 기업 성격에 따른 보안 적용 기준은 추후 별도로 상세하게 소개한다고 언급했다. 본 연재를 종료하기 전에 앞에서 소개하지 못한 내용에 대해 [17-1부] 후속 편으로 추가 게재한다. [편집자 주]

스마트 팩토리는 여러 유형의 정보시스템, 제어시스템 및 통제시스템, 제어 설비·기기 등을 포함해 산업(자동화)제어시스템(Industrial Automation Control systems, IACS ; 보통 ICS로 표기함), 감시·제어 및 데이터 수집(SCADA, Supervisory Control and Data Acquisition), 분산제어시스템(DCS, Distributed Control system), HMI(Human Machine Interface), PLC(Programmable Logic Controller) 등을 활용해 구현하고 있다. 이러한 시스템이나 설비들은 기반 시설을 포함해서 대규모 및 중소 공장까지 모든 분야에서 사용한다.

스마트 팩토리 환경에서는 보안의 3 요소인 기밀성(Confidentiality), 무결성(Integrity), 가용성(Availability) 가운데 특히 100% 작동해야 하는 가용성이 가장 중요한데, 가용성을 최대한 확보하기 위해서는 사이버 보안 위협·공격 요소들을 파악해서 적절한 대응 방안을 강구하는 것이 매우 중요하다.

더불어 최근 스마트 팩토리 혹은 스마트 제조를 구현하고 제품을 개발·생산할 때 제조 사이버 보안 위험관리를 근간으로 보안 기준을 적용한 것부터 확인하고 있고, 특히 전 세계적으로 기반 보호 시설이나 SCADA의 경우 더욱 세밀하게 국제 표준 보안을 근간으로 설계·개발·구축되었는지를 점검하고 있기 때문에 특히 더더욱 중요하다.

인더스트리 4.0과 사이버 보안

제조·생산관리, 제품 연구개발, 운용·관리 등 전 분야에 정보통신기술(ICT : Information Communication Technology)이 융·복합하여 스마트 팩토리가 구축되면서 ICBMA(Industrial IoT, Cloud, Big Data, 4G/5G Mobile, AI) 등의 기술이 추가로 가미되었다.

몇 년 전부터는 해커들이 외부에서 접근하기 쉬운 IT 환경을 공격하여 먼저 감염시키고 OT(Operational Technology) 환경으로 접근하면서 산업제어시스템, SCADA, HMI, PLC 등을 감염시키고 공격함에 따라서 인더스트리 4.0 구축을 위해서는 IT + OT 전체의 종합적인 보안 대책을 강구하여 안전성, 보안성, 신뢰성을 확보하는 것이 중요한 이슈로 떠오르고 있다.

제조 공정을 담당하는 산업 설비나 시설·자산 운영에 문제가 생길 경우 엄청난 후유증을 초래할 수 있으므로 보안은 스마트 팩토리를 구현하는 기업에서 원·부자재 발주, 에너지 수급, 생산관리, 운영관리, 물류 등 전 과정에서 적용해야 할 기본적이고 필수적인 기반 조건이 되고 있다.

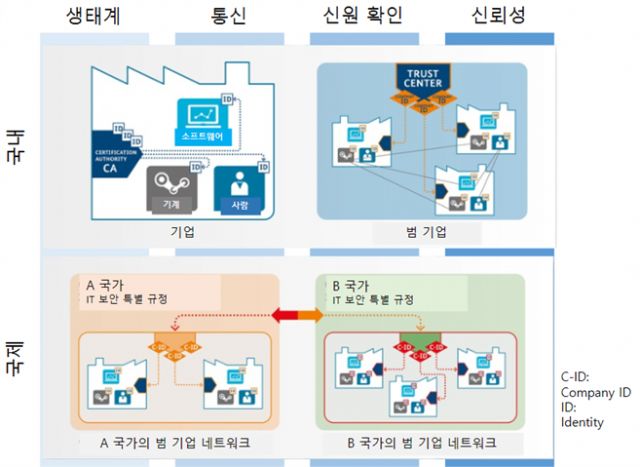

독일 플랫폼 인더스트리 4.0의 네트워킹된 시스템의 보안 작업 그룹(WG) 리더인 Michael Jochem은 IT 보안을 인더스트리 4.0의 개척자이면서 성공 요소로 언급하면서, 이를 위해서 안전한 통신, 식별 및 인증, 무결성 및 신뢰성 등 제조 보안 국제 표준 내용을 품질 기능으로 고정하라고 하면서, WG도 표준 및 표준화 WG과 긴밀하게 작업하고 있다고 하였다. ([그림 1] 참조)

스마트 팩토리 설비·기기들에 보안을 적용하기 위한 좋은 방편 가운데 하나가 국제 표준을 근간으로 작업하는 것으로써 보안성을 공고히 하였을 경우, 국내뿐만 아니라 해외 수출 시에도 자연스럽게 보안성을 인정받을 수 있기에 더욱 중요한 요소이다.

스마트 팩토리 보안과 국제표준

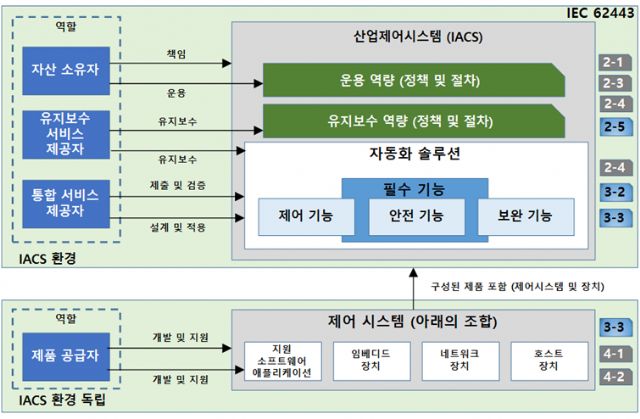

인더스트리 4.0 모델에서 기본적이고 공통적인 항목으로 보안성을 요구하는 항목으로 IEC 62443 IACS 보안 국제 표준의 적용을 요구하고 있다. [그림 2]에서 각 표준 별 적용 대상기관을 표시하였으며, 발간되었거나 개정 중인 문서 내용들은 아래와 같다.

IEC 62443-1 일반(General) 파트는 ICS 용어, 개념, 모델 등 일반적인 사항을 규정하고 접근 제어(Access Control), 사용 제어(Use Control), 데이터 무결성(Data Integrity), 데이터 기밀성(Data Confidentiality), 데이터 흐름 제한(Restrict Data Flow), 시기적절한 이벤트(Timely Response to Event), 자원 가용성(Resource Availability) 등 7개 기본 요구사항(FR, Foundational requirements)을 정의하였다.

IEC 62443-2 정책과 절차(Policy & Procedure) 파트는 ICS를 보유하는 조직의 보안 정책과 절차를 규정하고 IACS 자산 소유자, 공급자, 서비스 제공자, 운영자 등에게 필요한 보안 프로그램 요구사항을 정의하였다.

IEC 62443-3 시스템(system) 파트는 시스템 통합을 위한 ICS에 대한 보안기능 요구사항을 규정하고, ICS의 위험을 줄이기 위해 필요한 강도를 가진 기본적인 요구사항(FR1 ~ FR7)을 선택하여 설계 및 구현에 필요한 보안 항목들을 기술하였다.

IEC 62443-4 컴포넌트(Component) 파트에서는 제품 개발 시 적용해야 하는 보안개발생명주기와 ICS를 구성하는 임베디드 기기, 네트워크 기기, 호스트(서버) 기기, 애플리케이션 등에 대한 보안 요구사항을 규정하였다.

각 파트 문서들에 대한 요약과 적용 대상 기관, 역할 및 담당 업무는 [그림 3]과 같다.

결언

관련기사

사이버 위협·공격 등으로 인해서 기업의 제조 시스템이나 전력·정유·에너지와 같은 기반시설 등이 중단된 여러 사건들을 고려해 보면 보안 사고가 발생한 후에 다급하게 대처하는 "소 잃어버리고 나서 외양간 고치기"식으로 대응하는 것보다 사전에 사이버 위협·공격 가능한 요소들을 찾아서 제거하여 선제적으로 대응하는 것이 보다 더 나은 방향이다.

제조 중단에 따라서 발생하는 피해액을 고려할 때 초기 기획·설계 단계에서부터 보안을 고려하여 작업하는 것이 사건 발생 후 대응하는 비용보다 훨씬 적은 예산으로 대처 가능하기 때문이다.

*본 칼럼 내용은 본지 편집방향과 다를 수 있습니다.