토요타, 현대기아차 차량에 탑재된 도난 방지용 암호 시스템이 해킹에 취약하다는 연구 결과가 나왔다.

벨기에 뢰번 가톨릭 대학교와 영국 버밍엄 대학교 연구팀은 지난 2일 차량용 무선 보안 시스템인 이모빌라이저에 내재된 취약점에 대한 보고서를 발간했다.

보고서에 따르면 이번에 발견된 취약점은 토요타, 현대차, 기아차에 사용된 이모빌라이저에서 유효하다. 구체적으로는 이모빌라이저에 탑재되는 암호화 시스템 'DST80'이 문제가 됐다. 텍스트인스트루먼트가 공급사다.

연구팀은 주파수 기반식별 수단인 RFID 리더기 프록스마크를 사용해 이 취약점을 밝혀냈다. 차량 키 근처에서 프록스마크를 갖다대 키를 복제하고, 이모빌라이저를 비활성화할 수 있었다는 것.

다만 이같은 방식의 해킹은 활용이 용이하진 않다. 우선 프록스마크 같은 RFID 복제 장치를 자동차 키와 1~2인치 거리에서 사용해야 한다. 이모빌라이저의 보안 허점을 이용해 차량 탈취까지 시도하는 방식인 만큼, 자동차 키가 따로 없는 시스템을 탑재한 차량에는 적용하기 어렵다. 그러나 연구팀은 이에 대해서는 드라이버를 이용하거나, 전선 합선을 통해 시동을 거는 등 자동차 절도범들의 수법을 이용할 수 있다고 설명했다.

이 방식은 한 번 성공하면, 해킹한 차량에 계속 접근할 수 있다. 스마트키의 전파를 증폭시켜 차량 잠금을 푸는 '릴레이 어택'의 경우 항상 근처에 자동차 키가 존재해야 한다는 점에서 차이가 있다.

연구팀은 DST80의 암호화 방식이 허술하다고 지적했다. 도요타 차량의 경우 DST80에서 생성하는 암호키는 차량 일련번호를 토대로 하고 있었으며, 프록스마크로 통신 내용을 스캔하는 과정에서 이 일련번호가 공개적으로 전송되고 있었다.

기아차와 현대차의 경우 DST80이 80비트 암호화를 지원하고 있음에도 24비트 암호화를 사용하고 있었다. 24비트 암호화에 대해 플라비오 그라시아 버밍엄 대학교 교수는 노트북으로 몇 밀리초만에 복호화가 가능한 수준이라고 설명했다. 비트는 암호키의 취약성을 찾아내는 데 소요되는 작업량을 수치화한 표현으로, 한국인터넷진흥원(KISA)이 발간한 '암호 알고리즘 및 키 길이 이용 안내서'에서는 112비트 이상의 안전성을 지닌 알고리즘 사용을 권고하고 있다. 이는 2^112번의 계산을 통해 취약성을 알아낼 수 있다는 것을 의미한다.

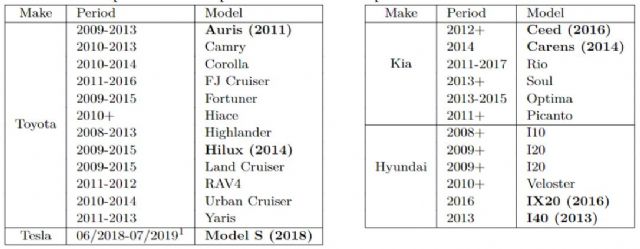

연구팀은 토요타 캠리·코롤라·RAV4, 기아 옵티마·쏘울·리오, 현대 I10·I20·I40 등 취약점이 유효한 차량 모델 목록을 공개했다. 취약점을 밝혀냈을 때에는 테슬라 모델 S도 이 모델 목록에 포함됐으나, 테슬라는 지난해 연구팀의 보고를 받은 뒤 펌웨어 업데이트를 통해 이 문제를 해결했다.

미국 IT 매체 와이어드는 관련 기업들에 이 연구에 대한 논평을 요청했다. 기아차와 텍사스인스트루먼트는 응답하지 않았다. 현대차는 취약점이 유효한 모델 중 미국에서 판매되는 모델은 없다고 답변했다. 토요타는 이 취약점이 구형 모델에 적용되며, 최근 모델은 다른 설정을 적용해 이 취약점이 유효하지 않다고 답했다. 이와 함께 해당 취약점은 전문 기기 사용 및 자동차 키에 대한 접근을 전제로 하기 때문에 위험성이 낮다고 평가했다.

관련기사

- '414km 주행' 볼트 EV 전기차 7월 이후 생산2020.03.09

- “장갑 필수, 대화 자제”...코로나19가 바꾼 친환경차 충전 문화2020.03.09

- [시승기] 르노삼성차 XM3, 주행·커넥티비티 성능 기대 이상2020.03.09

- 전기차 충전할 때 흘러가는 내 정보, 안전할까2020.03.09

반면 연구팀은 쉽게 접근할 수 있는 기기를 사용해 해킹을 시연했기 때문에 도요타 측의 의견에 동의하지 않았다. 연구팀은 이베이에서 기기를 구입해 이번 연구를 진행했다고 밝혔다.

또한 테슬라 외 다른 제조사 차량은 이 취약점을 소프트웨어 패치로 해결할 수 없다고 지적했다.