지난해 6월 발생한 미쓰비시전기 내부망에 침투한 해커가 트렌드마이크로의 백신 솔루션 '오피스스캔'의 제로데이 취약점을 악용했다는 주장이 제기됐다.

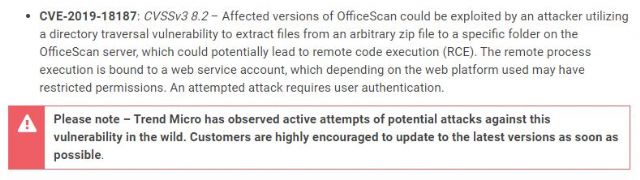

미국지디넷은 해킹 분야에 정통한 소식통을 인용, 미쓰비시전기를 공격한 해커가 접근이 제한된 디렉토리에 접속할 수 있게 하는 디렉토리 횡단 공격과 파일 업로드를 가능케 하는 취약점 'CVE-2019-18187'을 악용했다고 보도했다.

트렌드마이크로는 지난해 10월 이 취약점에 대한 보안 패치를 제공했다. 당시 게재한 보안 자문에 따르면 임의의 압축 파일에서 오피스스캔 서버 내 특정 폴더로 파일을 추출, 결과적으로 원격 코드 실행(RCE) 공격을 수행할 수 있게 하는 취약점이 오피스스캔 일부 버전에 존재했다.

회사는 보안 패치를 제공하면서, 해커들이 이 취약점을 활발하게 이용하고 있다고 경고하기도 했다.

미쓰비시전기는 지난 20일 해킹 사실을 인정했다. 미쓰비시전기에 따르면 이번 해킹으로 약 200MB 규모의 개인정보가 유출됐으며, 여기에는 채용 지원자들의 지원 서류와 20102년 당시 본사 직원 4천566명의 설문 조사 결과, 2007년부터 13년간 발생한 퇴직자 1천569명의 자료, 회사 기술·영업 자료 등이 포함돼 있었다. 고객사, 협력사에 대한 내용은 유출되지 않았다고 선을 그었다.

관련기사

- "미쓰비시전기 정보 유출 배후는 한·일 노리는 해킹 조직 '틱'"2020.01.28

- 미쓰비시전기, 개인정보 유출…최대 8천여건2020.01.28

- 미쓰비시금융, 1초당 100만건 트랜잭션 블록체인 설계2020.01.28

- 日미쓰비시-히타치, 사업 손실금 놓고 ‘이전투구’2020.01.28

보안업계는 이번 해킹의 배후로 중국에 근거지를 두고 있는 것으로 추정되는 해커 그룹 '틱'을 지목하고 있다.

트렌드마이크로는 자사 홈페이지에서 오피스스캔을 제공하는 고객사로 미쓰비시전기를 소개하고 있다. 회사는 미국지디넷의 논평 요청에 응하지 않았다.