SSL 인증서가 잘못 발행되는 주요 원인이 소프트웨어 버그, 업계 표준 오용에 있다는 조사 결과가 나왔다.

SSL 인증서는 인증기관(CA)이라는 제3자에 의해 발급되는 인증서다. HTTPS 환경에서 브라우저는 SSL 인증서에 담긴 CA의 정보를 보고 해당 웹서버의 신뢰 여부를 결정한다.

최근 CA가 통신 내용 도청, 조작을 위한 중간자 공격·트래픽 가로채기, 악성 프로그램 운영 등의 목적으로 SSL 인증서를 발급하거나 또는 이익 추구를 위해 비표준적인 SSL 인증서를 발급하는 경우가 있었다.

그러나 이번 조사에서는 절반에 가까운 42% 가량이 의도치 않은 이유로 비정상적인 SSL 인증서가 발급된 것으로 나타났다.

미국 지디넷은 미국 인디애나 대학교 블루밍턴의 정보과학·컴퓨팅학부 연구팀의 조사 결과 이같은 결과가 나왔다고 13일(현지시간) 보도했다.

연구팀은 모질라 프로젝트에서 개발된 웹 기반 버그 추적·테스트 도구 '버그질라', 크롬이나 파이어폭스 등 웹브라우저 보안팀을 위해 구글 그룹스로 만들어진 토론 포럼 등에 공개된 자료를 활용해 1천300개 이상의 사고 데이터를 수집했다.

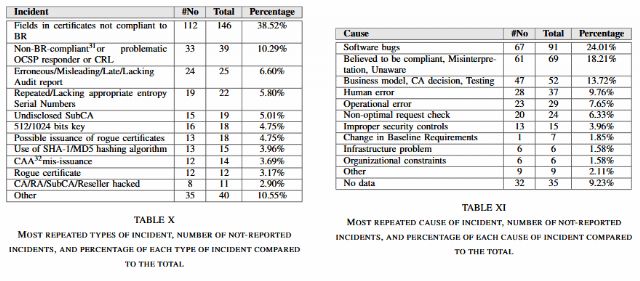

이중 SSL 인증서가 잘못 발행된 사례 379건을 찾아내 조사했다.

이번 연구의 목적은 어떻게 CA가 업계 표준을 준수하는지를 살펴보고, SSL 인증서가 잘못 발급되는 주요 원인이 무엇인지를 살피기 위함이었다.

379건 중 24%인 91건은 CA의 소프트웨어에서 버그가 발생, 고객사가 표준 비준수 SSL 인증서를 받게 된 사례였다.

18%인 69건은 CA와 웹브라우저, 운영체제(OS) 사업자들이 협의하는 글로벌 단체인 CA/B 포럼의 규칙을 CA가 잘못 해석하거나, 규칙이 변경됨을 사전에 인지하지 못해 SSL 인증서를 잘못 발행한 경우였다.

이익을 위해 의도적으로 SSL 인증서를 잘못 발급한 사례는 세 번째로 많았다. 전체의 14% 정도인 52건을 차지했다. CA가 업계 규칙보다 자사 이익을 우선시한 사례들이다.

인력의 실수로 인한 사례는 37건(10%)이었다. CA 내부 절차 상의 오류가 원인인 사례는 29건(8%)으로 분석됐다. 이 경우 소프트웨어나 인력이 원인인 경우는 빼고 집계됐다.

고객 신원 확인 과정에서 발생한 오류를 뜻하는 '비(非)최적화 요청 확인(non-optimum request check)'이 원인이 된 사례는 24건(6%)이 발견됐다.

관련기사

- '공인인증서 폐지' 전자서명법, 국회 1년째 방치2019.10.14

- 행안부, 22개 공공 웹사이트 플러그인 제거2019.10.14

- 구글, '정부 감청 협조' 의혹 아랍에미리트 인증기관 퇴출2019.10.14

- 중국 블록체인 규정 시행 후 첫 인증社 나와2019.10.14

그 뒤로는 해킹 등의 이유로 CA가 자사 인프라에 대해 통제 권한을 잃은 사례가 15건(4%)을 차지했다.

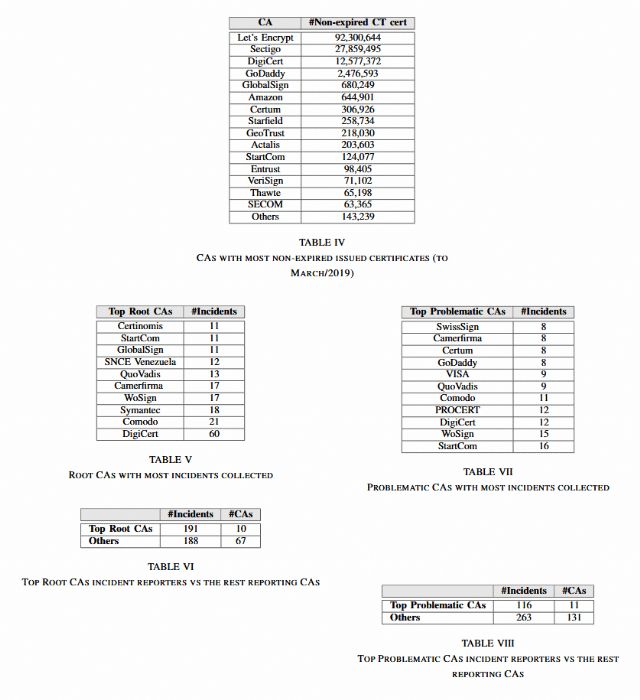

연구팀은 가장 사고가 잦았던 CA로 스타트콤(StartCom), 워사인(WoSign), 디지서트, 프로서트(PROCERT), 섹티고(Sectigo), 쿼바디스(Quo Vadis), 비자, 고대디, 설텀, 카메르파르타(Camerfirma), 스위스사인(SwissSign) 등 11개 업체를 언급했다. 연구팀은 잘못 발행된 인증서 중 절반 가량이 이 업체들로부터 비롯됐다고 지적했다.