중국과 한국에서 발견된지 24시간만에 5천대 이상의 안드로이드 기기를 감염시킨 암호화폐 채굴 악성코드가 발견됐다. 지난 2016년 확산됐던 디도스(DDoS) 봇넷 악성코드, 미라이(Mirai)의 코드를 일부 사용해 '웜'처럼 스스로 전파되는 기능까지 갖춘 것으로 파악됐다.

트렌드마이크로는 최근 안드로이드 기기의 ADB 디버깅 인터페이스를 활용해 전파되는 채굴 악성코드 'ADB.Miner'를 발견했다는 보안 경고를 5일 발표했다. 확인된 감염 기기 유형은 대부분 안드로이드 스마트폰이다. 감염된 기기 수는 2천750대에서 5천대 가량이다. 그중 40%가 중국, 30%가 한국에서 발생한 감염 사례다.

보안 경고에 따르면 ADB.Miner 악성코드 감염사례는 지난 1월 31일부터 발생한 것으로 추정된다. 악성코드에 감염된 기기는 대부분 ADB 디버깅 인터페이스를 탑재한 안드로이드 스마트폰 또는 TV 셋톱박스로 밝혀졌다. 감염된 기기는 암호화폐 모네로(XMR) 코인을 채굴하며, 한편으로 다른 기기까지 감염시키는 확산 동작을 수행한다.

■ "미라이 봇넷처럼 감염 대상 탐지, 자가확산"

트렌드마이크로는 지난 3일 오후 3시부터 이 악성코드가 웜과 유사한 감염 방식으로 확산하는 것을 발견했다고 설명했다. 악성코드는 안드로이드 기기를 감염시킨 뒤, 일반적으로 닫혀 있는 ADB 디버깅 인터페이스 작업용 5555번 포트를 여는 동작을 수행한다. 다른 기기의 ADB 인터페이스를 표적으로 삼기 위해, 과거 유행했던 사물인터넷(IoT) 봇넷 악성코드 미라이의 포트 탐색 코드 일부를 사용하고 있다.

미라이는 지난 2016년 9월 해킹커뮤니티 '핵포럼스'를 통해 소스코드가 유포된 봇넷 악성코드다. 감염된 기기를 봇넷에 동원해, 해커가 분산서비스거부(DDoS) 공격에 동원할 수 있게 만든다. 일반 PC뿐아니라 인터넷 공유기, 네트워크 카메라 등 비밀번호를 변경하지 않고 관리돼 보안이 취약한 IoT기기를 감염시킬 수 있어 파장이 컸다.

실제로 2016년 10월 미국 대형 도메인네임시스템(DNS) 업체 딘(Dyn)이 미라이 봇넷을 동원한 DDoS 공격에 당해 트위터, 깃허브 등 주요 사이트를 먹통으로 만들었다. [☞관련기사] 그해 말 미라이 악성코드 변종이 독일 통신사 도이체텔레콤의 인터넷 회선 가입자 90만명이 쓰는 라우터를 감염시키며 접속장애 피해를 끼쳤다. [☞관련기사]

한국에서도 1년전인 2017년 1월께 미라이 악성코드 관련 파일이 국내에서 다수 발견됐다. 한국에선 일반 유포 경로인 IoT 기기에 감염된 형태가 아니라 특정 웹사이트를 해킹해 숨어든 형태였다. [☞관련기사] 트렌드마이크로가 발견한 ADB.Miner는 이와 달리 미라이 악성코드 일부 기능이 스마트폰과 TV 셋톱박스 등 안드로이드 기반 IoT 기기로 확산된 사례로 볼 수 있다.

■ "과거 발견된 XMR 채굴 악성코드와의 유사성 존재"

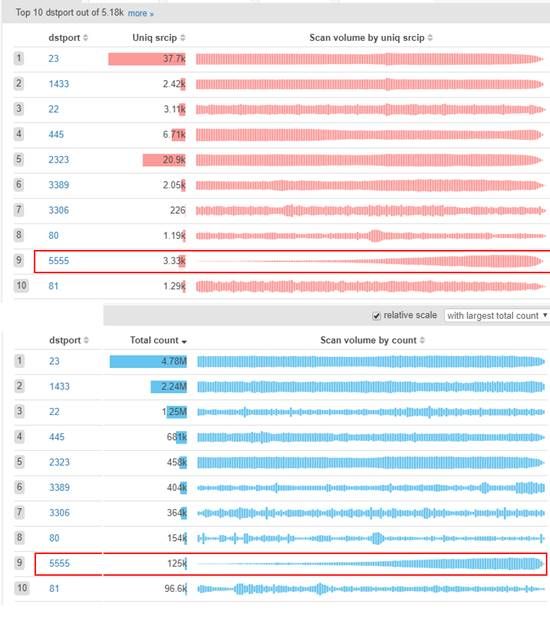

지난 2월 3일 오후 3시부터 ADB.Miner에 감염된 안드로이드 기기의 5555번 포트 탐색 트래픽 발생이 일평균 수치의 3배에 달할 만큼 두드러졌다. 이후 24시간만에 10배 정도 증가했다. 추정 가능한 고유 탐색 트래픽 출처 수, 즉 감염 기기 수는 구글의 스캔모니터(scanmon) 시스템 기준으로 2천750대고, 트렌드마이크로의 봇넷 추적 시스템상으로는 5천500대다.

트렌드마이크로 측은 "(포트) 탐색을 시작한 IP 수와 전체 탐색 트래픽은 현재까지 계속 증가하고 있다"며 "구글 스캔모니터(Scanmon) 시스템의 모든 포트 중 5555번 포트 탐색 트래픽이 상위 10위권에 들어갔는데, 새로운 포트가 갑자기 10위권에 진입한 사례는 지난 2016년 9월 미라이 봇넷 출현 이후 처음"이라고 설명했다.

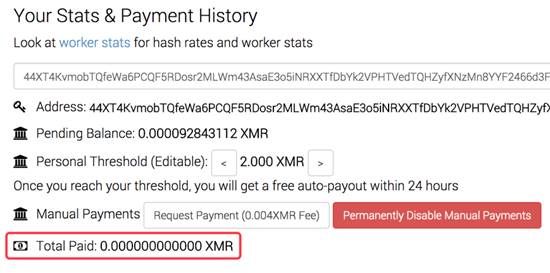

트렌드마이크로 측은 악성코드의 "확산 소스를 분석한 결과 감염된 장치는 대부분 ADB 디버깅 인터페이스가 있는 안드로이드 스마트폰 또는 TV박스임을 확인했다"며 "감염된 기기에서 발견된 악성코드는, 과거 발견된 다른 채굴 악성코드처럼 XMR 코인을 채굴하기 위해 사용되는 XMRig와 관련이 있고, 두 악성코드는 동일한 지갑 주소를 공유하지만 다른 마이닝 주소를 사용한다"고 설명했다.

이런 얘기다.

트렌드마이크로는 ADB.Miner 발견 이전에 다른 채굴 악성코드 감염 사례도 발견했다. 두 악성코드 모두 XMRig라는 기술과 관련이 있다. XMRig는 원래 윈도 환경에서 구동되는 XMR 채굴 프로그램용 오픈소스 프로젝트다. 그 소스코드가 그간 발견된 두가지 채굴 악성코드에서 모두 사용됐다는 뜻이다. 또 두 채굴 악성코드의 지갑 주소가 동일하다는 건, 제작자가 동일 해커나 조직일 가능성을 시사한다.

■ "안드로이드 기기에도 백신·보안툴 쓰라"

트렌드마이크로가 지적한 ADB.Miner와 다른 하나, 두 채굴 악성코드가 이용하는 마이닝풀 주소는 pool.monero.hashvault.pro:5555 그리고 pool.minexmr.com:7777로 서로 다르다. 다만 각각에 연결된 암호화폐 지갑 주소는 다음 한가지로 같다.

44XT4KvmobTQfeWa6PCQF5RDosr2MLWm43AsaE3o5iNRXXTfDbYk2VPHTVedTQHZyfXNzMn8YYF2466d3FSDT7gJS8gdHAr

관련기사

- 트렌드마이크로 "한국서 '클라우드 순풍' 타겠다"2018.02.05

- 트렌드마이크로, 서울 대치동 KT&G타워로 사무실 이전2018.02.05

- 어도비, 메모리정보 유출하는 플래시 보안버그 패치2018.02.05

- 트렌드마이크로, 차세대 방화벽 '티핑포인트 TX 시리즈' 출시2018.02.05

트렌드마이크로가 ADB.Miner 발견 이후 현재까지 타인의 안드로이드 기기를 감염시켜 채굴한 암호화폐가 아직 지불되지 않은 것으로 확인됐다고 밝혔다. 개인 및 기업에서 감염 우려가 있는 안드로이드 기기 사용자 또는 관리자들에게는 ADB.Miner 감염에 따른 피해를 예방, 해결하기 위한 엔드포인트 보안툴 또는 백신 프로그램 설치가 권장된다.

한국트렌드마이크로 장성민 침해대응센터 소장은 "일반적인 PC나 안드로이드 기기용 보안툴에서 ADB.Miner같은 암호화폐 채굴 악성코드의 동작은 '정상'으로 판정된다"며 "다만 이 악성코드의 존재가 확인돼 '시그니처' 기반으로 탐지와 제거가 가능하기 때문에 트렌드마이크로나 시그니처를 반영한 여타 안드로이드용 백신 등 보안툴을 사용하면 피해를 막을 수 있을 것"이라고 설명했다.