미국 보안회사 파이어아이가 미국을 포함해 국내 항공, 국방, 제조 분야를 노리는 악성코드 '폼북(FormBook)'을 발견했다고 16일 밝혔다.

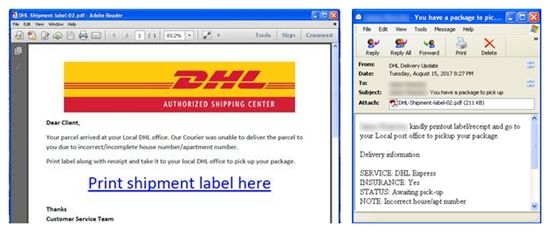

공격자들은 다운로드 링크가 걸린 PDF문서, 악성 매크로가 포함된 MS워드(DOC), 엑셀파일(XLS), 악성실행파일을 포함한 압축파일 등을 통해 악성코드를 확산시켰다.

새로 발견된 폼북은 다양한 프로세스에 침투돼 키보드로 입력한 정보를 훔쳐내는 키 스트로크 로깅을 위해 펑션 후크(function hook)를 설치하고 클립보드 콘텐츠를 탈취하며 HTTP 세션에서 데이터를 추출했다.

또한 이 악성코드는 공격자와 명령을 주고 받는 C&C서버에서 공격명령을 실행해 파일을 다운로드 및 실행하고, 시스템을 셧다운시키거나 재부팅하는가 하면 비밀번호 및 쿠키 정보를 탈취한다.

폼북은 PDF, DOC, 다운로드 가능한 링크, 매크로 혹은 실행 가능한 페이로드가 첨부된 압축 파일과 같이 다양한 형태의 파일을 통해 배포됐다. 파이어아이가 탐지한 PDF버전의 새로운 폼북 공격은 페덱스나 DHL의 배송 양식을 띄었으며 가짜 배달 알림을 사용했다.

또 다른 공격 유형인 압축 파일형 폼북 멀웨어는 ZIP, RAR, ACE, ISO 등을 포함한 다양한 형태의 포맷으로 배포됐다. 특히 주문 및 결제 등에서 많이 발견됐다.

관련기사

- 산업제어시스템, 스크립트키디 놀이터 될라2017.10.16

- 파이어아이, 가상화 엔드포인트 보안솔루션 소개2017.10.16

- 정부간 사이버스파이 중단 합의, 효과 있나2017.10.16

- 전직 美해군 4성장군 "북한 사이버공격 목적은…"2017.10.16

앞서 파이어아이는 지난 5주 동안 폼북이 나노코어(NanoCore)와 같은 다른 악성 소프트웨어와 함께 다운로드된 사실을 발견했다. 폼북 감염으로 얻어진 데이터와 인증서 등은 신분 도난, 피싱, 뱅킹 관련 사기, 인출 같이 추가적인 사이버 범죄로 악용될 수 있다는 점에서 주의가 필요하다.

파이어아이코리아 전수홍 지사장은 "폼북의 기능 및 공격 원리는 그다지 특별하지 않다"면서도 "비교적 쉬운 사용법과 낮은 가격으로 다양한 사이버 범죄자들에게 매력적인 공격 수단이 되고 있다"고 말했다.