구글의 서비스가 악성코드 명령제어에 동원됐다. 금융기관을 노린 사이버범죄조직이 악성코드를 감염시킨 피해자 기기를 조작, 감시, 통제하는 데 도움을 주는 역할을 맡았다는 뜻이다.

미국 지디넷은 18일(현지시각) 이 사례가 금융기관을 겨냥한 범죄조직(gang)의 신종 사이버공격 기법으로 드러났다고 보도했다. 보도는 유명 해킹그룹 카바낙(Carbanak)의 사례를 소개했다.

[☞참조링크: Cybercrime gang uses Google services for malware command and control]

카바낙은 2013년부터 활동했다. 은행, 전자결제, 금융기관을 공격하면서 트로이목마 악성코드를 사용했다. 이런 공격으로 통산 10억달러 이상 수익을 낸 걸로 추정된다. 이들은 아누낙(Anunak)이란 이름으로도 알려졌다. 공격 기법을 정교하게 발전시켜 잠재적인 목표물과 수사기관의 탐지를 피하면서 지속적으로 사이버범죄를 수행해 왔다.

그 최근 범죄행위 중 디지털표절가(Digital Plagiarist)란 이름으로 불리는 활동은 악성코드 유포를 위해 복제 도메인에서 호스트되는 오피스문서 파일을 사용한 것으로 요약됐다. 이 시나리오에서 악성코드는 피싱 이메일에 악성파일을 숨겨 넣는 통상적인 방식으로 배포됐다. 다만 해당 악성 파일은 새로운 방식으로 코드를 실행했다.

보안업체 포스포인트 사이버보안 연구원들은 카바낙 그룹의 비주얼베이직스크립트 형태 악성코드가 'ggldr'이라는 부가적인 스크립트를 품고 있다는 점을 파악했다. 이 부가 스크립트는 명령제어 창구 역할을 한 구글서비스를 사용해 동작했다. 이는 해커가 구글앱스, 구글시트, 구글폼즈 서비스와 명령을 주고받을 수 있게 만들어졌다는 뜻이다.

[☞참조링크:

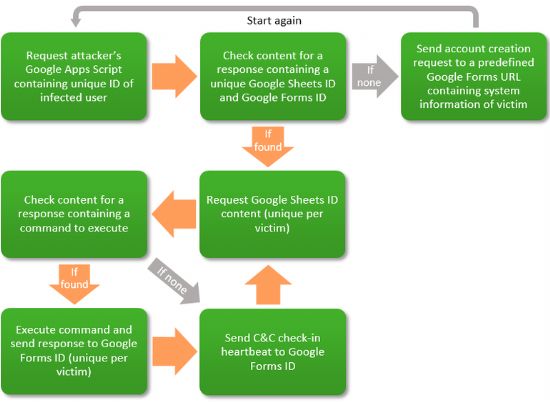

구글시트 서비스에선 동적으로 고유 스프레드시트 파일이 생성될 수 있다. 이는 감염된 기기를 쉽게 관리할 수 있게 해준다. 이를테면 감염 기기의 상태를 파악한다든지, 명령을 전송하고 제어 여부를 확인하는 식으로 쓰일 수 있다. 포스포인트 측은 구글에 해당 문제를 통지했다. 아래는 구글스크립트 사용 기법이 반복되는 방식을 도식화한 그림이다.

포스포인트 연구원들은 사이버범죄자 입장에서 독립적인 명령제어 채널로 구글 서비스를 동원하는 행위에 장점이 있다고 지적했다. 아예 새로운 도메인은 명령제어 채널로 쓸 경우 사이버보안 관점에서 안전하다고 확신할 수 있을만한 '평판'이 형성되지 않은 상태라 차단될 수 있는데, 구글 서비스 도메인은 안전하다고 인식돼, 공격 성공률이 올라간다는 이유에서다.