지난 8년 간 주요 나라에서 해킹을 통해 정보를 빼내는 러시아 사이버스파이그룹 '툴라(Turla)'가 외부추적을 피하기 위해 위성통신까지 악용해 왔던 것으로 드러났다.

카스퍼스키랩은 툴라를 추적하던 중 이들이 공격자의 물리적 위치를 숨기기 위해 글로벌 위성 네트워크의 보안취약점을 악용했다는 사실을 확인했다고 10일 밝혔다.

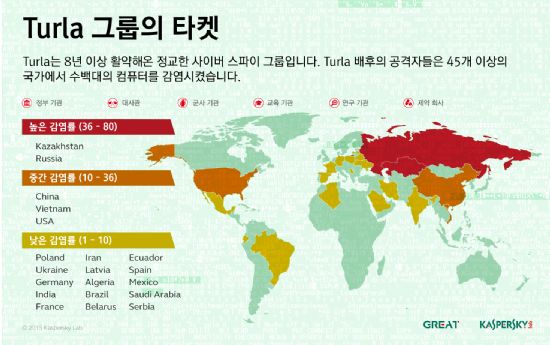

툴라는 미국, 중국, 러시아, 베트남, 카자흐스탄 등을 포함해 45개 이상의 국가에서 수백 대 컴퓨터를 감염시켰다. 주로 정부기관, 각 국 대사관, 군대, 교육기관, 연구기관, 제약회사 등이 대상이다.

카스퍼스키랩에 따르면 일반적으로 위성통신은 TV 방송과 보안통신에 사용되는 것으로 알려져 있지만, 인터넷에 접속할 수 있는 경로로도 쓰인다. 인터넷 연결이 불안정하거나 느리거나 아예 사용할 수 없는 낙후 지역에서 이러한 서비스가 사용되고 있다는 설명이다. 위성 기반 인터넷 연결 중 가장 널리 사용되면서도 저렴한 방식은 다운스트림 전용 연결이다.

사용자 PC나 노트북이 다운스트림 전용 연결을 통해 위성에 데이터 송신요청을 보내면 해당 위성은 기존 회선(유선 또는 GPRS 연결)을 통해 데이터를 전달한다.

이 기술을 통해 사용자는 비교적 빠른 속도로 다운로드를 실행할 수 있지만, 대부분 다운스트림을 거치는 트래픽이 암호화되지 않은 상태로 PC로 돌아온다는 취약점이 존재한다. 때문에 굳이 비싼 장비나 소프트웨어를 사용하지 않더라도 적절한 장비만 있으면 누구나 전송되는 데이터 트래픽을 가로채 사용자가 다운로드한 링크의 모든 데이터에 접속할 수 있게 되는 것이다.

툴라는 이러한 취약점을 공격자가 악성코드에 감염시킨 PC, 노트북을 제어하거나 이들에게 공격명령을 내리는 C&C서버의 위치를 숨기는데 악용했다.

이 사이버스파이그룹은 먼저 위성의 다운스트림을 수신해 위성 기반 인터넷에 접속 중인 사용자들의 IP주소를 파악한다. 그 뒤에 C&C서버를 숨기는데 사용할 IP주소를 정한다. 다음으로 툴라가 감염시킨 PC나 노트북으로부터 빼낸 정보를 일반적인 위성 기반 인터넷 사용자 IP 중 선택된 IP로 전송한다. 이런 방식으로 C&C서버의 본래 IP주소를 들키지 않고 빼낸 정보를 위성통신 사용자 네트워크를 통해 전달받을 수 있게 한 것이다.

공격자가 이러한 방법으로 감염시킨 PC, 노트북으로부터 빼낸 정보를 수신하게 되면 위성통신 사용자도 같은 정보를 받게 된다. 그러나 카스퍼스키랩측은 공격자가 위성통신 사용자에게 기본적으로 닫혀있는 포트에 데이터 전송명령을 내리기 때문에 툴라가 구축한 C&C서버에서만 해당 데이터를 받을 수 있고, 중간 경유지로 악용된 위성통신 사용자를 전송사실을 알아차리기 어렵다고 설명했다.

툴라는 중동, 아프리카에 위치한 위성 기반 인터넷 연결서비스 업체를 가장하고 있으며, 특히 콩고, 레바논, 리비아, 니제르, 나이지리아, 소말리아, 아랍에미리트 등과 같은 나라에 위치한 업체의 IP를 악용해 왔다는 사실도 밝혀졌다.

관련기사

- 백신회사도 노리는 지능형 공격, 어떻게 막나?2015.09.10

- 카바낙 해킹그룹, 은행서 1조원 이상 훔쳐2015.09.10

- 애플 OS X 노린 보안 위협 확대일로2015.09.10

- 금융해킹이 끊이지 않는 이유2015.09.10

이러한 국가에서 공격자가 인터넷통신을 위해 악용하는 위성빔은 대개 유럽이나 북미 지역에는 전달되지 않으므로 많은 보안대응팀이 이러한 공격을 파악하지 못하고 있었던 것으로 나타났다.

카스퍼스키랩 스테판 타나스 선임보안연구원은 "공격을 감추는 데 위성 기반 인터넷 연결을 사용하는 악성코드를 최소 3개 이상 발견했다"며 "이 중 툴라가 개발한 악성코드가 가장 흥미롭고, 독특한 방식"이었다고 말했다. 이어 그는 "공격자는 선택한 위성의 신호 전달 범위 내 어디든 있을 수 있으며, 그 범위가 수천 제곱 킬로미터에 달하기 때문에 공격에 대비하고 피해를 완화하기 위한 방어전략을 세워야한다"고 덧붙였다.