안드로이드 스마트폰 악성코드 감염 알림 메시지를 위장한 악성코드가 등장해 주의가 요망된다. 스미싱에 대한 사람들의 경각심이 높아졌다는 점을 역이용한 악성코드다.

안랩(대표 권치중)은 최근 자사 금융거래 구간 보안 제품인 'V3 모바일 플러스'의 악성코드 감염 알림 메시지를 사칭한 스미싱 악성코드가 발견됐다고 21일 밝혔다.

V3 모바일 플러스는 국내 모바일 뱅킹 애플리케이션(앱)을 통한 거래시 앱의 실행부터 종료까지 스마트폰을 악성코드로부터 보호하는 기능을 가졌다.

새로 발견된 악성코드는 ▲사용자 몰래 스마트폰에 저장된 공인 인증서 유출 ▲전화수신 내역, 문자 내역 유출 ▲수신전화 차단 및 통화기록 삭제 ▲공격자의 명령에 따라 무단 문자 발송 기능을 갖고 있다.

새로 발견된 스미싱 문자 메시지에는 '[개인정보보호] MY주민번호로 안전하게 보호 h***://**.am/** (혹은 h***://cox.**/3***)'라는 문구를 담고 있다.

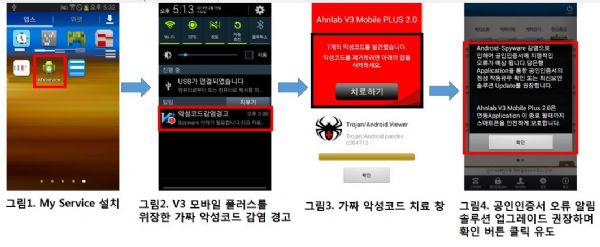

개인정보보호를 위한 앱 설치 메시지인 것처럼 사용자를 속인다. 사용자가 메시지에 삽입된 URL을 클릭하면 스마트폰 화면에 'My Service'라는 앱이 설치된다.

사용자가 해당 앱을 실행하면 아무 화면도 뜨지 않지만, 사용자 몰래 악성코드가 작동해 설치 시점 이후 전화수신 및 문자 수신 내역을 유출시킨다.

앱 실행 후 약 한 시간 뒤에는 V3 모바일 플러스를 사칭한 허위 악성코드 감염 경고 메시지가 자동으로 뜬다. 사용자가 이를 클릭 하면 악성코드가 발견됐다며 치료하라는 가짜 화면이 나타난다.

사용자가 '치료하기' 버튼을 누르면 해당 악성코드는 사용자에게 치료화면을 보여주는 동안 스마트폰에 저장된 공인인증서를 유출시키고, 사용자 스마트폰에 설치된 은행 앱의 종류를 몰래 체크한다.

이후 허위로 치료 완료 화면을 띄워 사용자를 안심시킨 후, '감염으로 인해 공인인증서에 치명적인 오류가 예상돼 보안 업데이트가 필요하다'는 내용의 메시지와 함께 스마트폰에 설치된 것과 동일한 종류의 가짜 뱅킹 앱 화면을 띄운다.

사용자가 '확인'을 클릭하면 공인인증서 정상작동을 확인한다는 명목으로 이름과 주민등록번호, 계좌번호, 계좌비밀번호, 이체비밀번호, 인증서 암호 등 계좌 이체에 필요한 모든 정보와 보안카드 알련번호 전체를 입력하도록 요구한다. 이렇게 입력된 정보는 기존 스미싱, 파밍 등과 마찬가지로 공격자에게 전송된다.

관련기사

- 포털 카페 알림 사칭 스미싱 확산2014.02.21

- 작년 스미싱·보이스피싱 피해액 750억2014.02.21

- 소치올림픽 노린 스미싱 문자 주의2014.02.21

- 카드 정보 유출 악용한 스미싱 주의2014.02.21

안랩측은 아직 해당 악성코드나 스미싱 문자가 확산되지는 않고 있으나 악성코드가 스마트폰에 저장된 공인인증서와 금융정보를 동시에 유출 시도하고 있어 즉각적인 금전피해가 발생할 수 있다며 사용자의 주의를 촉구했다.

스미싱 피해 최소화를 위해서는 ▲소셜네트워크서비스(SNS)나 문자 메시지에 포함된 URL 실행자제 ▲모바일 백신으로 스마트폰을 주기적으로 검사 ▲'알 수 없는 출처(소스)'의 허용 금지 설정 ▲스미싱 탐지 전용 앱 다운로드 등이 필요하다. 또한 업데이트를 사칭해 모든 보안 카드 번호 입력을 요구한다면 의심해야한다.