PC를 감염시킨 뒤 여기에 연결된 안드로이드 스마트폰을 동시에 감염시키는 신종 해킹 수법이 등장했다. 주로 스마트폰 애플리케이션(앱) 개발자들을 노린 것으로 추정된다.

이스트소프트(대표 김장중)는 해당 정보를 한국인터넷진흥원(KISA)과 공유했으며, 앱 개발자들의 경우 특히 주의를 당부한다고 24일 밝혔다.

이 수법은 먼저 최신 보안 패치가 이뤄지지 않은 윈도 운영체제(OS) 취약점을 악용해 악성 웹사이트에 방문한 사용자 PC를 '드라이브 바이 다운로드' 방식으로 1차 악성코드에 감염시킨다.

해당 악성코드는 PC와 연결된 안들이드 스마트폰을 체크해 연결이 활성화된 기기에 악성앱을 강제로 내려 받도록 하는 방식으로 2차 감염을 유도한다.

악성앱은 안드로이드 스마트폰 내에 저장된 사용자 정보를 유출시키고, 수신되는 전화, 문자 등을 차단한다. 또한 안드로이드 스마트폰에 설치된 모바일 뱅킹앱을 가짜 뱅킹앱으로 바꿔치기한다. 이를 통해 사용자가 가짜 뱅킹앱에 입력한 금융정보를 탈취한다.

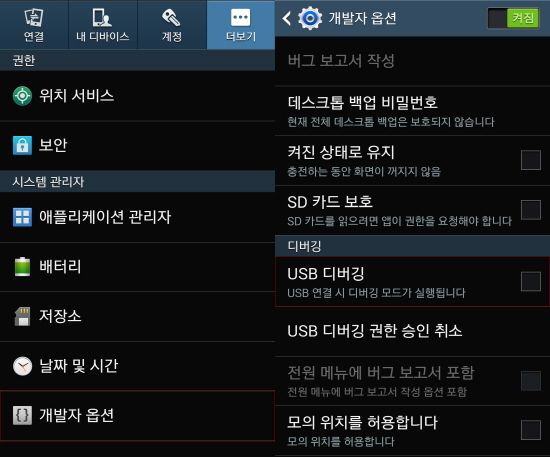

이 악성코드는 'USB 디버깅 모드'가 활성화된 안드로이드 기기를 감염시킨다. 문제는 이 모드가 주로 앱 개발자들에게 활용된다는 점이다.

앱 개발자들은 USB 디버깅 모드를 활용해 안드로이드 앱을 PC로 수정하는 등의 기능을 활용한다. 각종 사용자 정보 유출과 함께 앱 개발자나 피해자가 근무하고 있는 앱 개발사 내부 개발정보 등을 탈취하는 형태로 악용될 가능성이 높다.

김준섭 이스트소프트 보안SW사업본부장은 새로 발견된 악성코드는 PC와 모바일 양쪽 기기를 모두 감염시키며 USB 디버깅 모드가 설정된 안드로이드 기기에서만 감염이 이뤄지는 특징이 있어 해당 모드를 활성화 시킨 일반 사용자, 앱 개발자들에게 각별한 주의가 필요하다고 당부했다.

관련기사

- 악성코드 제작자도 돈벌이에 비트코인 악용2013.12.24

- ICBM-한미관계 주제로한 한글 악성코드 주의2013.12.24

- 비트코인 노린 악성파일 국내 첫 발견2013.12.24

- 탈북자단체 대표 PC 해킹, 北공격 추정2013.12.24

USB 디버깅 모드 활성화 여부를 확인해 보기 위해서는 안드로이드 4.3 OS 사용자들의 경우, 환경설정->더보기->시스템관리자->디바이스 정보->빌드번호 영역 10회~12회 클릭->개발자옵션 메뉴 활성화 확인->디버깅->USB 디버깅 체크박스에 체크해제가 돼있는지 확인하면 된다.

이스트소프트에 따르면 안드로이드 OS 버전에 따라 USB 디버깅 상태를 확인하는 경로나 방식이 약간씩 다를 수 있다. 따라서 환경설정 메뉴에서 각자 OS 상황에 맞게 USB 디버깅 모드 메뉴를 찾아서 디버깅 모드 상태가 비활성화 여부를 확인하는 것이 안전하다.