스마트폰 소액결제를 노린 안드로이드 악성코드 '체스트'에 의한 피해가 지속적으로 발생하고 있어 사용자의 주의가 요구된다.

앞서 체스트는 통신사 요금명세서, 통신비 환급금 조회, 방송통신위원회의 스팸문자 차단 무료 애플리케이션(앱) 등으로 위장해 확산됐다. 최근에는 해커가 확보하고 있는 개인정보 리스트 중 외식, 영화, 기타 유명 브랜드의 무료쿠폰으로 위장한 문자메시지(SMS)를 보내는 형태가 악용되고 있다. SMS에 첨부된 특정 홈페이지 주소(URL)의 링크를 열면 악성코드를 대상 PC에 악성코드를 감염시킨다.

안랩(대표 김홍선)은 약 두달 전 국내서 처음으로 금전피해를 발생시킨 안드로이드 악성코드 체스트가 발견된 후 동일 악성코드와 10여개 변종에 의한 소액결제 피해가 지속적으로 발생하고 있다고 11일 밝혔다.

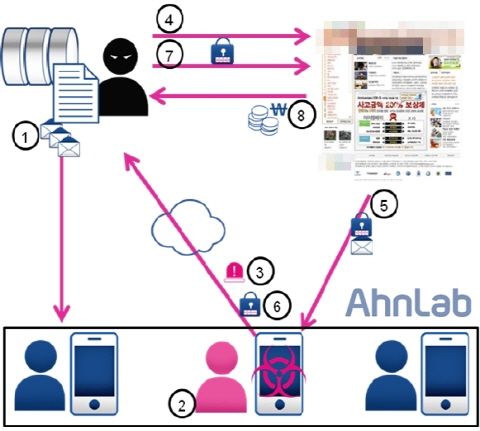

기존 악성코드는 대부분 불특정 다수를 대상으로 개인정보 탈취를 주목적으로 한다. 그러나 체스트는 과거 발생한 대량의 개인정보유출 사고를 통해 유출된 개인정보 중 주민등록번호와 전화번호를 이용해 특정한 공격대상을 정한다는 점에서 기존 악성코드보다 진보된 형태다.

가장 큰 문제는 소액결제시 필요한 인증번호를 담은 SMS가 직접 악성코드 제작자에게 전달된다는 점이다. 사용자는 청구서가 나온 후에야 피해를 확인할 수 있다는 점에서 핸드폰 사용내역서를 상세히 살펴보지 않는 한 추가 피해가 발생할 우려가 높다.

안랩에 따르면 이러한 피싱용 SMS의 내용은 제작자의 의도에 따라 다양한 형태로 변경될 수 있다. 사용자가 URL로 접속하면 악성코드가 포함된 악성 앱의 설치를 유도한다. 체스트가 사용자의 단말기에 설치되면 먼저 이동 통신사 정보와 감염자 전화번호가 해외에 위치한 서버로 전송된다.

관련기사

- 모바일 악성코드 1년새 8배2013.01.11

- 파리바게뜨 위장 '소액결제 피싱' 주의2013.01.11

- 안드로이드 악성코드, 결제 피해 국내 발생2013.01.11

- 통신요금청구서 위장 SMS 악성코드 주의보2013.01.11

해커는 이를 통해 감염자의 단말기 정보를 식별하고 이미 확보하고 있는 주민등록번호를 이와 매칭시켜 소액결제를 시도한다. 이 때 결제에 필요한 인증번호가 포함된 SMS가 사용자의 단말기로 전송되는 경우 그 내용은 사용자 모르게 해커에게 직접 전달되어 결제에 사용된다. 해커는 게임 사이트 등에서 사이버머니를 구매해 되팔아 현금화하는 것으로 추정된다.

안랩 이호웅 시큐리티대응센터장은 이번 악성코드는 대량으로 유출된 개인정보와 결합해 지속적으로 스마트폰 사용자에게 실제 금전적인 피해를 입히고 있다며 사용자는 우선 수상한 SMS로 받은 URL을 실행할 때 주의해야 한다고 당부했다. 현재 국내 휴대폰 소액결제 시장은 약 2조8천억원에 달한다.