'전자금융사기 예방서비스'라고 속여 사용자들에게 인터넷뱅킹 접속을 유도, 개인정보를 훔치는 신종 악성파일이 발견돼 주의가 필요하다. 홈페이지 주소(URL)를 교묘하게 속여 피싱사이트로 접속을 유도하는 방식은 기존에도 있었다. 그러나 최근 발견된 악성파일은 URL이 기존 홈페이지와 같아 구분이 안될 뿐 아니라 인터넷뱅킹의 공인인증서 비밀번호 입력 창까지 거의 그대로 모방한 것으로 나타났다.

19일 잉카인터넷(대표 주영흠)의 ISARC대응팀은 가짜 메시지 안내 창을 화면에 나타내 사용자들에게 즉시 인터넷뱅킹 접속을 유도하는 새로운 악성파일(KRBanker)이 발견됐다고 밝혔다.

이 악성파일에 감염되면 사용자는 인터넷뱅킹 사이트에 접속하지 않아도 '전자금융사기 예방서비스 시행안내'라는 팝업창을 보게되며 이 사이트에 접속하게 된다.

이는 기존에 유사한 가짜사이트로 이동시키던 'KRBanker' 악성파일이 사용하는 피싱 도메인이 자주 차단되면서 악성파일 감염자가 피싱사이트 차단조치를 취하기도 전에 피싱사이트로 접속하도록 하는 방식을 사용했다.

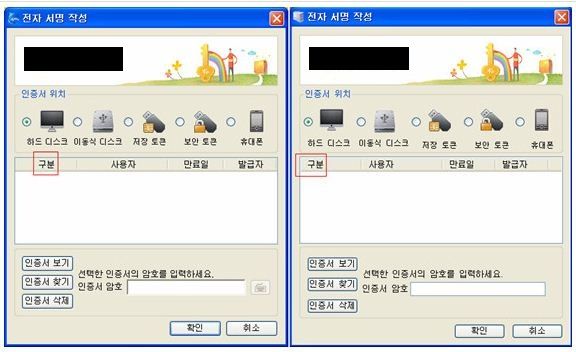

사용자 PC에 설치된 악성파일은 국내 주요 인터넷뱅킹 사용자들이 정상 사이트에 접속 시도 시 악의적인 사이트로 연결되도록 만들었다. 그 뒤 가짜 공인인증서 입력 창을 출력해 사용자의 금융 관련 정보를 고의적으로 입력하도록 유도하는 피싱(파밍) 기법을 사용했다.

기존에는 인터넷뱅킹 사용자들을 공격대상으로 한 악성파일은 호스트 파일을 이용해 해커가 외부에 별도로 구축해놓은 C&C서버를 통해 신규 피싱사이트로 자동업데이트 등의 변조방식이 등장했었다. 그러나 이번에는 아예 가짜 메시지창을 띄우고, 공인인증서 비밀번호 입력창도 기존 은행사이트와 거의 차이가 없다는 점 등 때문에 더 큰 피해가 예상된다.

관련기사

- 피싱 방법, 나라마다 각양각색2012.10.19

- 가짜 은행사이트 피싱 대응법은?2012.10.19

- “피싱 꼼짝마”…정부, 내년 ‘피싱대응센터’ 설치2012.10.19

- 문자메시지도 조심...신종피싱 ‘스미싱’ 경보2012.10.19

잉카인터넷 ISARC 대응팀 문종현 팀장은 악성파일(KRBanker)을 조직적으로 유포 시도하는 사이버 범죄자들은 짧은 시간에 많은 사용자들에게 악성파일을 설치하고 있다며 그들은 존재하지 않는 보안승급이나 보안강화라는 금융서비스로 위장해 과도한 개인 금융정보를 입력하게 유도하는 식으로 정보탈취를 시도하고 있으며, 최종적으로 이용자의 소중한 예금을 불법으로 갖고 나가는 것이 주된 목적이라고 밝혔다.

잉카인터넷은 백신을 최신 버전으로 업데이트하고, 실시간 감시를 반드시 활성화하는 등 사용자의 능동적인 노력이 필요하다고 말했다.