최근 발생한 중앙일보 해킹 사건으로 지능형지속가능위협(APT) 공격에 사용된 악성코드에 관심이 집중되고 있다. 악성코드가 공격의 배후는 물론이고, 그 피해 또한 해결할 수 있는 실마리가 될 수 있기 때문이다. 이에 관련 전문가들은 현재까지 정황을 바탕으로 각종 공격 시나리오를 내놓고 있다.

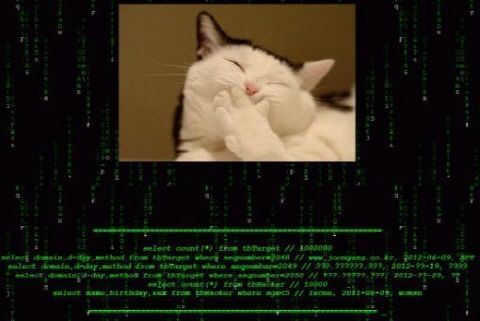

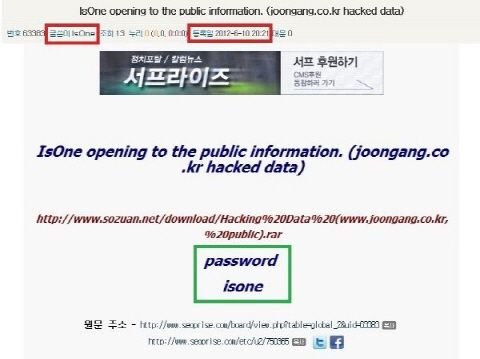

지난 13일 중앙일보를 해킹한 것으로 보이는 해커그룹 ‘이스원(IsOne)’이 정치포털 등 인터넷 커뮤니티에 관련 데이터를 공개했다. 이들이 밝혔던대로 APT 공격을 통해 내부직원 PC에서 내부정보들을 탈취해 간 것으로 보인다.

19일 관련업계는 현재까지 드러난 피해 정황을 살펴보면 악성코드가 어떤 기능을 가지고 있는지 짐작할 수 있다. 악성코드가 가진 기능에 따라 공격 시나리오를 생각해볼 수 있다는 것이다.

보안 전문가들은 중앙일보 내부직원 PC에 감염된 악성코드가 새로운 유형의 것은 아니라고 보고 있다. 중앙일보 해킹은 메인화면을 다른 화면으로 변조시키는 공격기법인 디페이스(Deface) 공격 뿐 아니라 내부서버를 파괴하는 공격이 함께 진행됐다.

복수의 보안 전문가들은 중앙일보와 같이 내부직원 PC로 침투해 정보를 탈취하기 위해, 악성코드에 키로깅, 화면캡쳐 등 악의적인 기능들이 포함됐다고 설명한다. PC사용자가 입력하는 모든 정보를 가로채 해킹에 사용하기 위한 사전 작업들이다. 이는 소위 말하는 APT 공격의 전형적인 형태다.

그러나 문제는 이 악성코드가 서버파괴 기능 역시 가지고 있는 것으로 보인다는 점이다. 해킹 이 후 중앙일보는 신문제작 서버에 공격을 받았다고 공식적으로 밝힌 바 있다.

실제로 중앙일보는 이번 해킹에 대해 “개인정보 탈취보다는 메인서버 파괴를 통해 신문발행에 타격을 주려고 했다”면서 “일반 DDoS공격은 단순히 사용자들에게 불편을 겪는 수준이지만 접속서버가 파괴되거나 DB자체가 사라지는 것은 다른 수준의 공격”이라고 보도한 바 있다.

현재도 중앙일보의 메인도메인인 ‘www.joongang.co.kr’은 접속이 불가능한 상태다. 접속을 시도하면 MSN과 제휴되어 있는 중앙일보 사이트로 연결되도록 조치되어 있다. 전문가들은 아직까지 관련 서버가 복구되지 않았을 가능성이 크다고 설명한다.

기본적으로 운영을 위해서는 분산서버를 통해 서버 기능을 분산시키는 것은 물론 DB복구를 위해 백업서버를 이용하는 것이 일반적이다. 그러나 메인도메인이 복구되지 않고 있어 보안 전문가들은 서버파괴 명령 기능이 악성코드에 포함됐을 수 있다고 지적했다.

익명을 요구한 한 보안업계 한 관계자는 “실제로 어느 정도 피해를 입었는지는 현재 수사 당국만 알 수 있겠지만 중앙일보 해킹은 일반 해킹과는 다른 정황들이 많다”면서 “개인정보 유출 보다 서버 자체를 타깃으로 해, 언론사 기능을 무력화하고자 하는 것이 목적으로 보여 북한이 사이버테러를 겨냥한 공격일 수 있다”고 밝혔다.

또한 이스원이 공개한 유출 파일이 북한 관련자가 다수 활동 중인 것으로 소문난 커뮤니티에 게시되면서 북한 배후설이 나돌고 있다. 북한이 이달 초부터 지속적으로 공개통첩장을 통해 한국 언론사들에 대해 구체적인 대상을 제시하며 보복 경고를 해왔기 때문이다.

관련기사

- 중앙일보 해커, 내부 데이터 공개?2012.06.19

- 중앙일보 해킹, 해커가 남긴 메시지는?2012.06.19

- 중앙일보 홈페이지 해킹, 경찰수사2012.06.19

- 또 해킹...이번엔 '중앙일보'가 목표?2012.06.19

북한이 보복대상으로 밝힌 언론사에는 해킹 피해를 입은 중앙일보를 포함해 조선일보, 종편채널 채널A를 비롯해 지상파 방송 3사, CBS 등이다.

한편 이스원은 디페이스 공격을 통해 2차, 3차 공격 일시를 밝히며 재공격을 예고한 바 있다. 특정 달을 밝히지는 않았지만 19일과 29일 공격이 발생할 가능성이 제기되면서 업계 관계자들은 다음 타깃으로는 조선일보와 동아일보가 될 가능성이 높다고 지목하고 있다.