블리자드엔터테인먼트의 신작 역할수행게임(RPG) 디아블로3의 패키지 온라인 사전 예약판매를 실시하는 손오공의 홈페이지가 악성코드의 텃밭인 것으로 드러났다.

13일 관련업계에 따르면, 이날 오후 12시부터 온라인 사전 예약판매 시작을 앞두고 관련 정보를 얻기 위한 접속자가 늘고 있는 손오공 웹사이트에서 악성코드 유포 징후가 포착됐다. 악성코드 유포는 이미 지난 2월 25일부터 지속돼 온 것으로 확인됐다.

익명을 요구한 유명 보안 전문가에 따르면, 해커가 인터넷 익스플로러 취약성, 윈도 미디어 플레이어 취약성, 어도비 플래시 취약성, 오라클 자바 취약성을 이용해 접속한 방문자의 브라우저 환경에 따라 맞춤 형식의 악성코드를 유포한 것으로 나타났다.

최종 악성파일 분석결과, 사용자 정보 획득을 위한 키로깅과 게임계정 해킹을 위한 악성코드가 사용자 PC에 설치되도록 돼 있다.

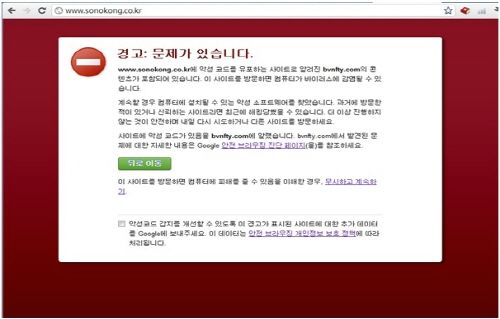

보안 전문업체 빛스캔의 협조 아래 관련 사실을 확인한 결과, 현재도 손오공 홈페이지 내 2월에 공격자가 추가한 악성링크가 그대로 남아 있는 것으로 나타났다. 악성링크 URL은 ‘bvnfty.com/l.asp’로 현재는 활성화돼 있지 않다.

그러나 빛스캔 한 관계자는 “악성링크는 공격자가 언제든지 활성화 할 수 있는 상태이며, 최초 발견일 이후 오랫동안 활성화된 상태를 유지했기 때문에 감염자 수치를 추산하기도 어려운 상태”라고 밝혔다.

현재도 ‘www.sonokong.co.kr/shadowbox/shadowbox.js’ 내부에는 공격자가 추가한 악성링크가 존재해 취약성에 대해 공격자가 인지하고 있을 경우 언제든 추가 공격이 가능한 상태다.

디아블로3는 출시 전부터 큰 관심을 모으며 노심초사 출시 일만을 기다리는 유저들이 많았다. 문제는 많은 게임 유저들이 무심코 게임관련 정보를 얻기 위해 해당 웹사이트에 접속했다가 고스란히 피해를 떠안게 됐다는 점이다.

악성링크는 현재 비활성화 상태지만 현재도 구글 크롬 브라우저를 이용해 접속하면 경고가 뜨고 있다.

보안 전문가는 “현재 공격자가 제어 권한을 가지고 있기 때문에 언제든지 다시 링크만 활성화하면 공격이 가능한 것은 물론 초기에도 공격코드 대부분이 최신 보안 취약성들을 이용하고 있어 사용자PC에 악성코드를 설치하는 형태라 감염수치가 높을 것으로 예상된다”고 밝혔다.

관련기사

- 블리자드-손오공, 파트너가 아닌 경쟁사?2012.04.13

- 손오공, 게임 LOL로 함박웃음...왜?2012.04.13

- 디아3, PC방 CJE&M-패키지 손오공2012.04.13

- 디아블로3, 패키지 유통 손오공이 진행?2012.04.13

또한 “현재 근본적인 취약성에 대한 보호와 대응이 이뤄지지 않는다면 언제든 유포가 시작 될 수 있기 때문에 피해를 막기 위한 후속조치가 필요한 상황”이라고 덧붙였다.

이에 대해 손오공 이남경 홍보팀장은 “관련 부서 확인 결과, 스크립트를 구글 크롬에서 악성링크로 인식해 차단하고 있는 것으로 확인했다”고 해명했다.