새로 도입된 전세계의 차세대 IPv6인터넷은 기존 IPv4와 달리 주력네트워크는 물론 망전체가 분산서비스거부(DDoS·디도스)공격에 고스란히 노출돼 있는 것으로 드러났다. 더 좋지 않은 것은 IPv6네트워크가 여전히 성숙하지 않은 상황에서 무방비로 노출돼 있다는 점이었다.

씨넷은 15일(현지시간) 발표된 아버네트웍스가 발표한 인터넷 운영보안과 관련된 최신 연례보고서를 인용, 이같은 경고와 우려를 전했다.

디도스는 특정한 인터넷 주소에 특정 인터넷 주소에 트래픽 과부하를 발생시키는데 오늘날 대다수 주소는 IPv4에서 사용된다. IPv6는 IPv4가 대응하지 못하는 엄청난 수의 주소에 대응하기 위해서 점점 현실이 돼 가고 있으며 서버와 네트워크업체들도 이 새로운 네트워크에 대한 투자를 늘리고 있다.

■새로운 IPv6, 디도스에 발가벗겨져 있다

아버네트워크는 “이것은 네트워크 공격자와 방어자 간의 군비경쟁에 있어서 엄청난 이정표.”라고 말했다.또 “우리는 IPv6에 대한 디도스공격은 IPv6의 확장에 따라 더욱 늘어날 것으로 보고 있다 고 말했다.

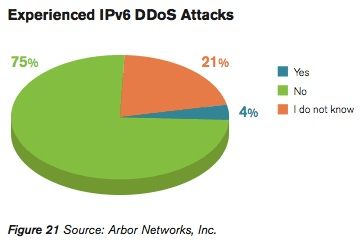

현재 디도스 공격량은 상대적으로 작아서 조사대상의 4%만이 디도스공격을 받았다고 말했지만 이것은 우려할 만한 디도스공격의 전조다.디도스공격은 다수의 컴퓨터를 이용해 공격대상이 된 인터넷상의 기계와 트래픽을 수렁에 빠지게 만들어 사용불능 상태로 만든다. 이런 공격은 때때로 범죄의도를 갖고 해킹당한 봇넷으로부터 이뤄진다. 하지만 이제는 디도스공격이 이뤄지는 최고 이유는 어나니머스의 공격처럼 특정사안에 대한 반대를 표시하기 위한 이유 때문에 이뤄지고 있다.

■IPv6를 취약하게 만드는 두가지 문제점

IPv6는 아직 활발히 사용되지 않고 있기 때문에 디도스 공격의 주된 통로가 되지 않고 있다. 하지만 두가지 문제가 IPv6를 특히 취약한 네트워크로 만들고 있다.

그 첫 번째는 상대적으로 미성숙한 네트워크인프라로서 많은 네트워크 운영자들이 네트워크를 잘 조사해서 불량트래픽으로부터 디도스공격을 분간해 낼 정보의 능력을 갖지 못하고 있다는 점이다.

둘째로는 IPv4와 IPv6를 연결시켜 주는 게이트웨이는 그들이 다루는 네트워크트래픽에 대한 수많은 ‘상태(state)'정보를 저장하고 있어야 한다는 점이다. 그리고 이 점은 더욱더 네트워크를 취약하게 만들고 있다 아버네트웍스는 “20%의 응답자들이 IPv6디도스공격을 최소화하기 위한 계획이 없다고 밝혔다. 우리는 이들 기구의 최우선과제가 IPv6의 일반화를 반영해 이쪽으로 급속히 움직여 갈 것으로 본다”고 말했다.

디도스대응수단에 대한 투자비는 비싸게 먹히지만 디도스공격의 피해역시 비싼 대가를 치르게 만든다.

조사대상자들은 디도스 공격 정도에 따라 달라지는 다양한 비용에 대해 얘기했다. 디도스 대응비용으로 ▲1천300~8천달러를 사용했다는 사례가 2건 ▲25만~30만달러가 2건, 그리고 100만~150만달러의 경우가 2건 보고됐다. 물론 기업이나 정부가 업무에 차질을 보이거나 물건을 팔지못한 비용도 있다.

■더 강력,복잡,일반화되고 있는 디도스공격이 새로운 표준(new normal)

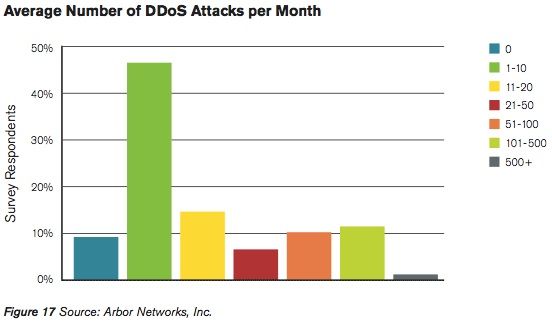

인터넷서비스 사업자 등 세계 주요네트워크 운영자를 대상으로 한 이번 연구에서는 디도스공격이 점점더 강력해지고 더욱더 복잡해지고 있으며, 더욱더 일반화되고 있는 양상을 보이고 있는 것으로 드러났다.

그리고 이같은 디도스 공격의 가장 중요한 배경은 바로 이데올로기, 즉 정치,경제,사회,문화적 경향이었던 것으로 드러났다. 아버는 불법 동영상업로드 사이트운영자가 체포된 후 어나니머스가 디도스공격을 실시한 것을 사례로 들었다.

아버 네트워크는 “지난해 디도스공격을 일으킨 가장 공통적이고 일반적인 원인은 이데올로기였고, 두 번째는 해킹(vandalize)해 보고 싶은 욕망이었다”고 분석했다.

아버에 따르면 비록 최고의 공격 대역은 지난 2010년의 초당 100기가바이트(GB)에서 지난해 초당 60GB로 줄어들었지만 엄청난 트래픽을 보내는 공격은 점점 더 흔해지고 있다.

아버네트웍스는 조사기간 중 응답자들은 초당 10Gb급의 엄청나게 많은 용량의 대용량 디도스공격의 증가를 알려왔다고 밝혔다. 보고서는 또 이런 양상은 대규모 디도스공격이 점점 주된 공격 경향이 되고 있음을 보여주고 있다고 분석했다. 아울러 네트워크 운영자들이 이에 대항하는 방안을 준비해 늘상적으로 있는 대규모공격 디도스공격을 최소화해햐 함을 보여준다고 지적했다.

■점점 지능화하는 디도스

보고서에 따르면 초기 디도스공격은 데이터가 네트워크상에서 성공적으로 전달되도록 하는 TCP같은 낮은 네트워크 프로토콜에서 이뤄졌다,

하지만 이젠 웹페이지를 브라우저로 보내는 HTTP, 텍스트기반 인터넷주소를 상응하는 숫자값으로 바꿔주는 도메인네임서비스(DNS), 이메일을 보내기 위한 SMTP(Simple Mail Transfer Protocol),인터넷전화(VoIP)같은 더 높은 수준의 서비스로 옮겨가고 있는 추세인 것으로 드러났다. 이는 부분적으로는 새로운 SW에 의해서도 이뤄진다.

관련기사

- 디도스 특검법 국회 통과, 공격배후 밝혀질까?2012.02.16

- 전세계 디도스 대유행…3년간 2000% 증가2012.02.16

- 알카텔루슨트, 아버네트웍스와 디도스 막는다2012.02.16

- 선관위 디도스 공격한 좀비PC 2대 적발2012.02.16

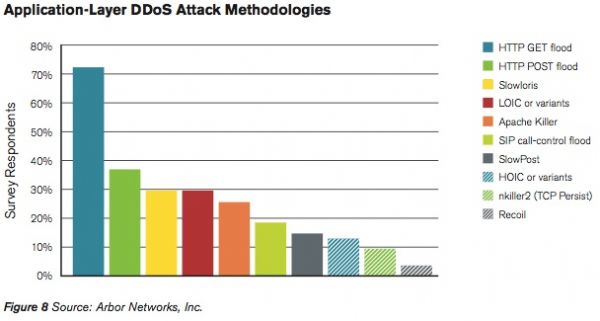

아버의 이번 보고서에 따르면 “디도스공격을 받는 가장 일반적인 애플리케이션 층은 HTTP명령어인 HTTP GET과 HTTP POST, 그리고 더욱 복잡한 슬로로리스(Slowloris), LOIC, 아파치킬러(Apache Killer), SIP콜컨트롤러이며, 슬로포스트(SlowPost)와 HOIC같은 메커니즘이 점점더 일반화되고 있는 것으로 드러났다.

브라우저가 서버로부터 웹페이지를 가져올 때 사용되는 HTTP는 디도스공격을 위한 가장 일반적인 애플리케이션 프로토콜이다. 하지만 넷주소찾기,이메일,음성통신용 표준도 포함된다.