구글 클라우드의 보안 기업 맨디언트가 전 세계 50개 이상 기업들이 정체불명의 해킹 그룹 'UNC5820'의 공격을 받았다고 발표했다.

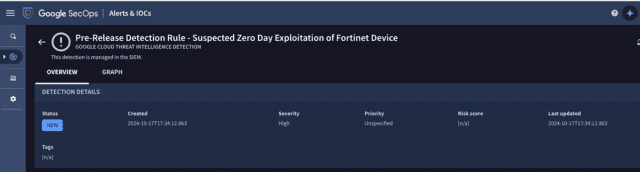

지난 24일 맨디언트가 발간한 '포티매니저(FortiManager) 제로데이 공격 (CVE-2024-47575) 조사'에 따르면 해커들이 포티넷 네트워크 관리 솔루션인 '포티매니저'의 제로데이 취약점을 악용한 공격을 글로벌 기업들을 대상으로 수행하고 있다.

보고서는 최근 발생한 일련의 사이버 공격들은 미확인 해킹 그룹 'UNC5820'에 의해 주도된 것이라고 발표했다. 이 그룹은 포티매니저의 취약점을 활용해 포티게이트(FortiGate) 장치로 수평 이동해 50개 이상의 전 세계 기업 네트워크에 침투했다.

해커들은 포티매니저를 장악한 후 관리 장치의 구성 데이터, 사용자 정보, 암호 해시 값 등을 유출했다. 이러한 정보는 기업의 핵심 시스템에 대한 접근을 가능하게 해 추가적인 피해를 유발할 수 있다.

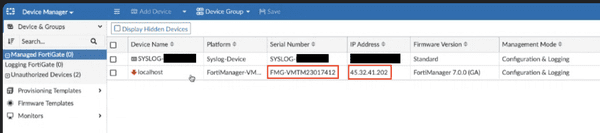

첫 번째 악용 시도는 지난 6월에 관찰됐다. 당시 공격자들은 특정 IP 주소를 통해 포티매니저에 접근 한 후 중요한 구성 파일들을 임시저장파일 경로에서 압축파일 아카이브로 저장했다.

두 번째 공격은 지난 9월에 발생했다. 이 공격도 유사한 방식으로 데이터를 수집해 또다른 IP 주소로 전송하는 등 첫 해킹과 유사한 패턴이 나타나 동일한 그룹의 소행으로 추정된다.

특히 공격자들은 가짜 장치 ID와 임시 이메일 주소를 사용해 흔적을 감추려 했다. 이러한 기술적 지표는 보안 담당자들이 위협을 식별하는 데 중요한 단서가 된다.

맨디언트는 "현재까지 공격자의 정확한 동기나 위치는 파악되지 않았다"며 "그럼에도 이들이 유출한 정보의 민감성을 고려할 때 추가적인 공격 가능성을 배제할 수 없다"고 경고했다.

또 맨디언트는 공격자들이 유출한 데이터를 활용해 추가적인 측면 이동(lateral movement)이나 기업 환경의 추가 손상을 시도할 수 있음을 지적했다.

이번 공격에서 사용된 취약점은 인증되지 않은 공격자가 포티매니저 장치에서 임의의 코드나 명령을 실행할 수 있게 해주는 심각한 보안 허점이다. 이를 통해 공격자는 포티매니저를 통제한 후 관리되는 포티게이트 장치로 이동해 더 광범위한 네트워크 침투를 시도할 수 있다.

구글 클라우드는 자사 고객 중 영향을 받을 수 있는 조직을 파악해 사전 경고를 전달하고 보안 탐지 규칙을 업데이트하는 등 추가 피해를 최소화하고 있다. 또 포티넷은 맨디언트와의 협력을 통해 취약점에 대한 패치를 진행 중이며 고객들에게 최신 버전으로의 업데이트를 촉구하고 있다.

구글 클라우드와 맨디언트에 따르면 기업들은 포티매니저가 인터넷에 노출되지 않도록 네트워크 설정을 재검토하고 승인된 내부 IP 주소만 접근할 수 있도록 제한해야 한다. 또 알 수 없는 포티게이트 장치의 연결을 거부하는 등의 보안 설정을 강화해야 한다.

관련기사

- "해커가 사이버 공격법 수시로 바꿔…클라우드 해킹 지속"2024.08.08

- 中 지원 받는 'APT41' 사이버 공격 심화…피해 산업·국가는?2024.07.26

- "수조원 규모 랜섬웨어 피해"…백악관, 해킹 대책 제시한다2024.10.16

- "MS도 노렸다"…中 해킹그룹 '타이푼' 美 인프라 뒤흔드나2024.10.14

기업 뿐만 아니라 모든 포티매니저 사용자들은 즉각 시스템 점검과 함께 불필요한 외부 노출을 제한하는 등 보안 강화에 나서야 할 것으로 보인다. 특히 맨디언트는 취약점을 패치할 때까지 '장치 추가' 및 '장치 수정'과 같은 로그 활동을 주의 깊게 모니터링할 것을 권고했다.

맨디언트는 "추가적인 조사 결과가 나오는 대로 관련 정보를 공개할 예정"이라며 "기업들은 공식 채널을 통해 최신 보안 동향을 확인하고 필요한 조치를 취해야 한다"고 강조했다.