안랩이 북한 해킹 조직의 사이버 공격 정황을 포착했다.

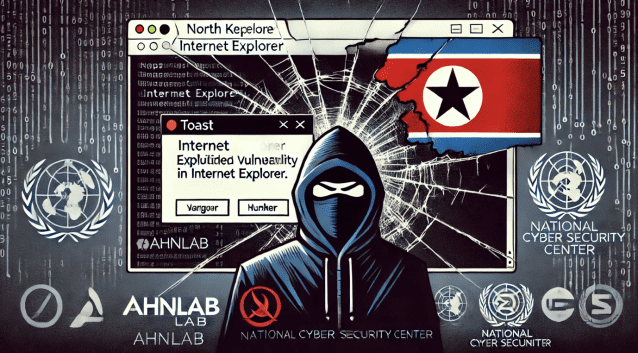

안랩과 국가사이버안보센터(NCSC)는 북한 해킹 조직이 마이크로소프트 인터넷 익스플로러(IE)의 새로운 제로데이 취약점을 악용한 공격에 대한 합동 분석 보고서를 공개했다고 20일 밝혔다.

보고서 내용에 따르면 북한 해킹 조직 'TA-레드앤트(RedAnt)'가 지원 종료된 IE 모듈을 사용하는 '토스트(Toast)' 광고 실행 프로그램을 악용해 악성코드를 유포한 것으로 드러났다.

마이크로소프트는 2022년 6월 IE 지원을 종료한 바 있다. 이에 사이버 공격자들은 여전히 IE 모듈을 사용하는 일부 윈도우 애플리케이션을 노리고 있는 것으로 알려졌다.

공격자는 특정 토스트 광고 프로그램이 광고 콘텐츠를 다운로드할 때 취약한 IE 모듈을 사용한다는 점을 노렸다. 이를 위해 국내 광고 대행사 서버를 해킹해 권한을 획득한 후 해당 서버의 광고 콘텐츠 스크립트에 취약점 코드를 삽입했다.

이를 통해 토스트 광고 프로그램은 서버에서 콘텐츠를 다운로드하고 렌더링하는 과정에서 IE의 자바스크립트 엔진(jscript9.dll)에 오류를 유발함으로써 사용자 PC에 악성코드를 감염시켰다.

안랩과 NCSC는 해당 취약점을 즉시 마이크로소프트에 신고했다고 밝혔다. 마이크로소프트는 8월 13일 정기 패치를 통해 해당 취약점(CVE-2024-38178, CVSS 7.5)에 대한 보안 업데이트를 배포했다.

관련기사

- 안랩, 12년 만에 가격 인상 카드 꺼냈다…이유는?2024.10.16

- 안랩, '안랩샘(SEM)' 디지털 에듀케이터 양성 교육 전환2024.10.15

- 글로벌 시장 노린 안랩, 동남아 최대 IT 전시회서 'K-보안' 우수성 알려2024.10.11

- [유미's 픽] 사우디 날아간 강석균, 안랩 중동 진출 임박했나2024.10.04

안랩 김준석 ASEC 분석팀 선임연구원은 "이번 사례는 취약한 IE 모듈을 사용하는 토스트 광고 프로그램을 악용해 대규모 피해가 발생할 수 있었다"며 "사용자들은 운영체제(OS)나 소프트웨어(SW)의 보안 업데이트를 정기적으로 진행하는 등 기본 보안 수칙 준수가 매우 중요하다"고 강조했다.

또 "피해 예방을 위해 사용자는 OS와 SW 보안 패치를 수시로 업데이트해야 한다"며 "SW 제조사는 제품 개발 시 보안에 취약한 라이브러리·모듈 사용을 지양해야 한다"고 당부했다.