이란 사이버 스파이 그룹이 미국과 이스라엘 유력 인물을 타겟 삼아 피싱 공격과 이메일 계정 접근을 시도한 정황이 드러났다.

구글 위협 분석 그룹(TAG)은 조 바이든 미국 대통령과 도널드 트럼프 전 대통령 선거 캠프를 겨냥해 피싱 공격을 시도한 이란 사이버 스파이 그룹 APT42에 관한 새로운 보고서를 2일 공개했다.

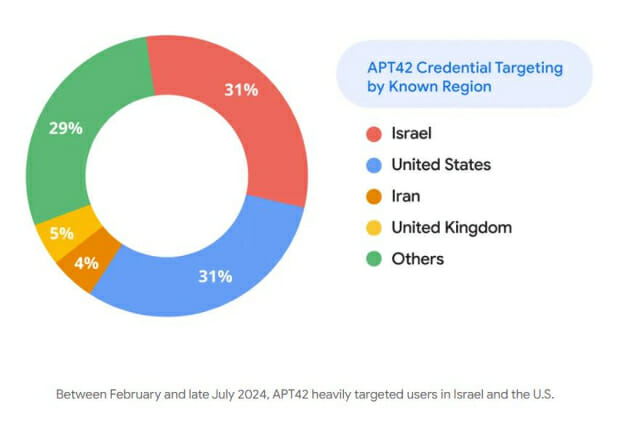

APT42는 이란 정예군 혁명수비대(IRGC)와 연계됐다. 이들은 ▲전·현직 정부 관리 ▲정치 캠페인 ▲외교관 ▲싱크탱크 직원 ▲외교 정책 협상에 기여하는 비정부기구(NGO)와 학술 기관 등 이스라엘과 미국 유력 인물을 타겟으로 삼았다. TAG는 "타겟 맞춤형 자격 증명 피싱 캠페인을 비롯한 이번 공격은 이란의 정치적, 군사적 우선순위를 지지하기 위한 적극적인 활동"이라고 분석했다.

보고서 내용에 따르면 APT42는 올해 4월부터 이스라엘 외교관과 언론인, 미국 싱크탱크 연구원 등을 대상으로 한 여러 캠페인에서 워싱턴 근동정책연구소(Washington Institute for Near East Policy) 직원으로 가장했다.

이들은 도메인 'understandingthewar[.]org'를 이용해 전쟁 연구소를 사칭함으로써 미군 관계자를 표적으로 삼았다.

이에 TAG는 APT42의 다수 구글 페이지를 삭제했다. 해당 페이지는 이스라엘을 위한 합법적인 유대인 기구 탄원서로 가장해 이스라엘 정부에 '분쟁을 끝내기 위한 중재에 들어갈 것'을 촉구하는 내용이 담겼다.

TAG는 APT42가 두 대선 후보와 관련된 개인 이메일 계정에 로그인하려는 시도를 차단했다. 최근 APT42는 유명 정치 컨설턴트의 개인 지메일(Gmail) 계정에 접근했다.

관련기사

- [인터뷰] "챗GPT를 속여라"…해킹 대회서 주목 받은 韓 AI 보안 인재 누구?2024.09.01

- [현장] "사이버 보안이 국력 좌우...국감서 핵심으로 다뤄야"2024.08.30

- 브로드컴, 'VCF 9'에 보안성·규제준수 강화 나서2024.08.28

- 중동 시장 노린 지니언스, 38억 '잭팟'…현지 사이버보안 시스템 개발 나서2024.08.28

앞서 맨디언트는 지난달 30일 이란과 연관된 것으로 의심되는 방첩 작전 세부 내용을 공개했다. 방첩 작전은 자국 기밀 정보가 외부로 유출되는 것을 막고 적의 첩보 활동을 방해하는 행위다.

맨디언트는 "이란 방첩 작전은 여러 소셜미디어 계정을 사용해 35개 이상의 가짜 채용 웹사이트 네트워크를 통해 진행됐다"고 밝혔다. 이어 "다만 미국 선거 관련 표적 활동과 관련 없음을 확인했다"고 덧붙였다.