"DDoS(분산서비스거부, 디도스) 공격의 규모는 날로 커져가고 있다. 게임은 디도스 공격의 주요대상이 되고 있는데, 사실 디도스의 경우 공격에 비해 방어를 하는 것이 매우 어렵다."

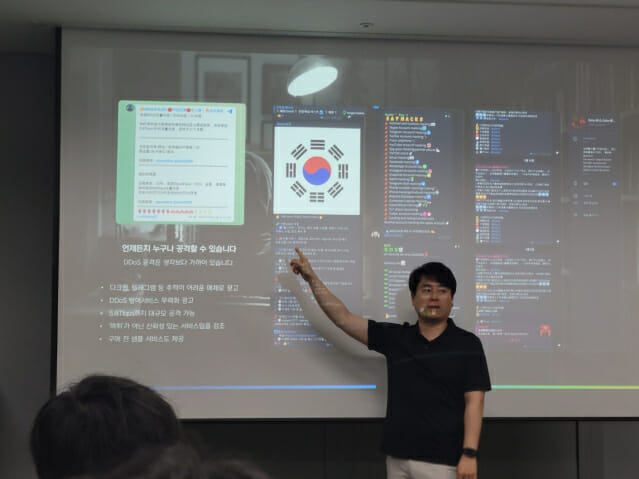

넥슨코리아 글로벌 보안 본부 김동춘 실장은 디도스 공격에 대해 "기울어진 운동장에서 압도적으로 불리한 위치에 놓인 방어자가 수많은 공격을 막아야 하는 상황"이라고 설명했다.

지난해 연말부터 올해 초까지 아프리카TV와 치지직 등 인터넷 방송인을 대상으로 무차별적인 디도스 공격이 진행됐다. 또한 지난 2월에는 게임사가 주최하는 e스포츠 대회마저 디도스 공격을 받아 리그 일정에 차질이 생기기도 했다.

한국게임미디어협회 산하 게임기자클럽은 지난 27일 넥슨 판교 사옥을 방문해 김동춘 실장과 만남의 자리를 가져 디도스 공격과 게임사의 대처 방안 등에 대해 이야기를 나눴다.

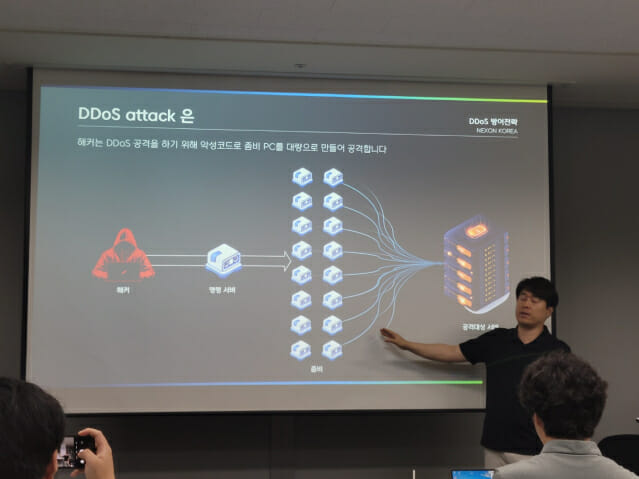

디도스는 서버나 네트워크 대역이 감당할 수 없는 많은 양의 트래픽을 순간적으로 일으켜 온라인 서비스를 사용할 수 없게 만드는 사이버 공격을 의미한다.

김 실장의 설명에 따르면 디도스는 기본적으로 대역폭 고갈과 어플리케이션 소스 고갈 등 두 가지 방식으로 공격이 진행된다. 실제 두 가지 공격 방식은 혼합되어 사용되며 혼합 시 더 효과적이라고 설명했다.

대역폭 고갈 공격에는 정상 PC 하나가 발생할 수 있는 패킷 수를 초과하는 경우 이에 대한 차단 조치를 취하거나 출발지 IP를 속이는 패킷을 식별해 차단하는 등 비정상적인 접속이 포착되는 대상에 대응하는 방어가 이뤄진다.

어플리케이션 리소스 고갈 방식의 경우 어플리케이션 통신 규약을 위반하는 트래픽에 대한 식별과 대응을 취한다. 정상 유저 한 명에게 발생하는 패킷 수를 초과할 경우 차단을 취하거나, 서버 어플리케이션이 최대로 처리할 수 있는 연결 수를 초과할 시 차단하는 등의 방식이다.

김 실장은 "500Mbps 또는 1Gbps 대역폭만 사용하는 네트워크에 초과 트래픽이 발생하면 해당 네트워크는 정상적인 서비스 제공이 불가능하다"며 이러한 공격은 네트워크 자원을 과도하게 소모하게 하여, 합법적인 사용자가 서비스를 이용할 수 없도록 만든다"고 설명했다.

해커는 대부분 봇넷을 형성해 대규모 트래픽을 발생시킨다. 봇넷은 악성코드가 심어진 좀비 PC의 모임을 뜻하는데, 최근 각 가정에 IoT가 보급되면서 보안이 취약한 IoT가 다수 해킹에 활용되고 있다. 실제로 미라이 봇넷은 CCTV, 온도계, 음성명령, 전원 제어, TV, 클라우드까지 활용해 봇넷을 형성해 추적을 어렵게 만들고 있다.

디도스 공격의 가장 까다로운 점은 이용자가 다 같이 접속하는 형태와 크게 다르지 않다는 것다. 방어자는 공격 이후 트래픽을 분석하고 회선을 차단하거나 트래픽을 필터링해 대응하지만 동시접속자가 몰리는 것과 디도스를 구분하기는 매우 어렵다.

더 큰 문제는 해커들이 최근 디도스 툴을 판매하면서, 사업자처럼 활동한다는 점이다. 김 실장은 "해커는 봇넷을 감염시켜 피해자의 정보를 탈취해 협박에 사용해서 이득을 얻는다. 또한 감염된 PC로 디도스 공격을 사용해 2차 이득을 얻는다"며 "최근에는 다크웹이나 텔레그램을 활용해 렌탈이나 구독제로 디도스를 제공하는 경우가 많으며 신뢰성을 강조하고 구매 전 샘플 서비스까지 제공하기도 한다"고 설명했다.

현재 디도스 공격은 그 규모와 피해가 점차 증가하고 있다. 대역폭 고갈 공격은 단일 피해자에게 한 차례 공격만으로 최대 2Tbps 분량의 트래픽을 가하며, 피해자는 정상적인 서비스가 불가능한 상태에 처한다. 어플리케이션 리소스 고갈 공격 역시 초당 5천만 에서 2억 개의 요청을 서버에 전송하는 공격이 이뤄지고 있다. 공격 한 차례에 정상적인 트래픽의 100배 혹은 200배 이상의 분량으로 막대한 피해를 가하는 수순이다.

클라우드플레어에 따르면 지난해와 비교해 올해 1분기 디도스 공격이 50% 증가했으며 규모와 횟수가 모두 늘어났다. 공격 규모는 한 번에 약 2테라바이트의 대역폭 및 초당 5천만~2억 개의 요청을 서버에 전송해 정상적인 상태의 200배 이상의 부하가 걸리는 모습을 볼 수 있다. 김 실장은 또한 최근 게임을 향한 디도스 공격이 기하급수적으로 증가했다고 강조했다.

넥슨 역시 지속적인 디도스 공격을 받고 있다. 김 실장은 "사실상 365일 디도스 공격을 받고 있다 볼 수 있다"며 "현재 이용자들이 게임 서버를 들어오기 전에 통과하는 중간 네트워크 구간, 서버 네트워크 구간, 게임 서버 구간 등 개별적인 구간에 따라 디도스 방어절차를 운영하고 있다"고 설명했다.

중간 네트워크 구간에서는 임계치를 걸어 차단하고, 좀비 PC 서비스의 IP 및 VPN 여부를 식별해 필터링을 한다. 이 과정에서 접속이 정상인지 아닌지를 식별하는 ‘봇 챌린지’라는 과정을 거친다. 사람에게 직접 체크를 요청하거나, 이용자가 인지하지 못하게 브라우저에서 구동하는 방법 등으로 진행한다.

서버 네트워크 구간에서는 각 게임마다 학습된 정상 유저 트래픽을 기반으로 대응이 실행된다. 또한, 네트워크 레벨에서 재차 챌린지를 실행, 정상적인 유저 혹은 Botnet 여부를 판단하게 된다.

마지막 게임 서버에서는 서버 및 네트워크를 확장해 수용 가능한 트래픽을 늘리거나 ISP, 클라우드 제공 사업자, 국가기관과의 협력을 통한 디도스 공격 차단에 나선다는 설명이다.

김동춘 실장은 “디도스는 기본적으로 공격자가 유리할 수밖에 없다. 공격은 점점 쉽고 방대해지고 있는데, 방어는 비용과 시간 문제로 계속 어려워지는 상황이다"라며 "방어자는 해커로 인해 피해를 받는데, 문제는 피해자가 더 큰 비난을 받게 된다는 사실이다"라며 안타까움을 전했다.

관련기사

- LCK, 디도스 공격 방지 위해 오프라인 서버 도입2024.03.13

- 인터넷 방송 이어 e스포츠까지…게임업계, 디도스 '비상'2024.02.29

- 블리자드, 디도스 공격으로 배틀넷 서버 접속 오류2023.06.26

- 시큐아이, 최신 디도스 공격 대응전략 제시2024.06.20

이어 "결국 개인 보안 강화가 디도스를 방어하는 첫걸음이 될 것"이라며 "기본적으로 좀비 PC와 해킹당한 IoT의 수를 줄이는 것이 디도스의 방어 대책이 될 수 있다. 백신 사용과 IoT의 아이디 및 비밀번호를 제대로 관리해야 한다"고 덧붙였다.

한편 정보통신망법(정보통신망 이용촉진 및 정보 보호 등에 관한 법률)에 따르면 '정보통신망의 안정적 운영을 방해할 목적으로 대량의 신호, 데이터를 보내거나 부정 처리하도록 하는 방법 등으로 장애가 발생하게 한 이'는 5년 이하의 징역 혹은 5천만원 이하 벌금형에 처한다.