윈도10/11 운영체제에서 SSD나 HDD(하드디스크 드라이브) 등 저장장치를 암호화하는 비트로커 기능을 매우 간단한 방법으로 무력화할 수 있다는 사실이 최근 드러났다.

기업용 노트북에 장착되는 TPM 칩에 저장된 암호화 키를 단 돈 만원에 불과한 초소형 컴퓨터 모듈인 라즈베리파이 피코와 직접 연결하면 윈도 운영체제가 부팅되는 1분 남짓한 과정에서 암호화 키가 노출된다.

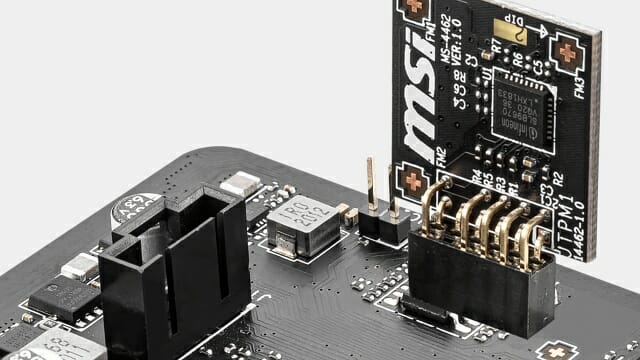

보안 전문가들의 확인 결과 외부에 별도 TPM 칩을 장착한 노트북이 위험에 노출된 것으로 나타났다. 단 프로세서 안에서 TPM 칩을 흉내내는 방식으로 구현된 노트북은 이 문제와 무관하다.

■ 윈도7부터 저장장치 암호화 '비트로커' 탑재

PC에 장착된 저장장치를 다른 PC에 연결하면 그 안의 파일을 대부분 문제 없이 들여다 볼 수 있다. 워드나 엑셀, 파워포인트나 PDF 파일에 별도로 암호를 걸지 않았다면 모든 파일을 자유롭게 열어볼 수 있다.

이런 특성은 특히 도난이나 분실이 빈번하게 일어나는 노트북에 치명적이다. 노트북 자체 가격도 문제지만 그 안에 담긴 파일이 더 큰 문제다. 사생활이나 개인정보, 기업이나 조직 내 비밀이 유출되면 노트북 가격 이상의 피해를 준다.

마이크로소프트가 2009년 윈도7 운영체제(프로페셔널)부터 탑재한 비트로커는 이런 문제를 해결하기 위한 암호화 기술이다. 원래 장착된 PC가 아닌 다른 PC에 연결해도 저장장치가 정상 인식되지 않아 정보 유출을 미연에 방지할 수 있다.

■ 비트로커, TPM에 저장된 암호화 키로 저장장치 암호화

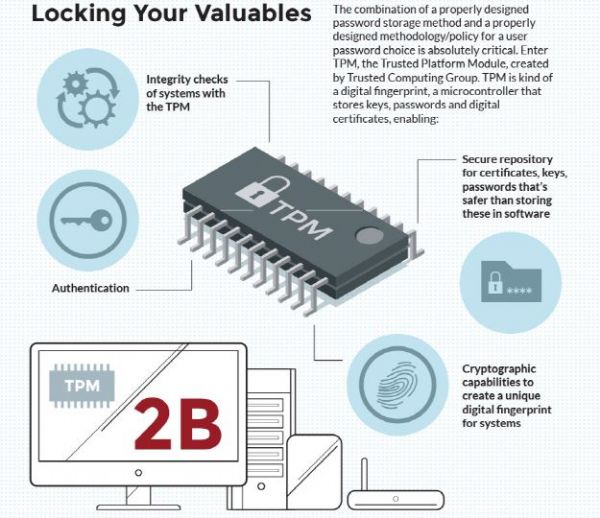

비트로커는 저장장치 내 파일 암호화를 위해 USB 메모리 등 외부 저장장치나 보안 전용 칩인 TPM(신뢰 플랫폼 모듈)에 담긴 암호화 키를 이용한다.

TPM 칩은 비트로커 등 저장장치 암호화, 윈도 헬로 등 생체 인증에 필요한 암호화 키를 저장하는 장치로 주로 기업용 노트북에 탑재된다. 2021년 윈도11 설치에 TPM 2.0 규격 칩이 필요하다는 사실이 알려지며 잠시 일반 소비자들의 관심을 끌기도 했다.

문제는 프로세서와 TPM 칩 사이에 오가는 데이터가 전혀 암호화되지 않았다는 사실이다. 데이터 전송 통로 사이에 끼어들어 이 데이터를 포착하면 비트로커 암호화에 쓰이는 키 값도 훔쳐볼 수 있다는 결론이 나온다.

■ "라즈베리파이 피코로 암호화 키 빼돌리기 성공"

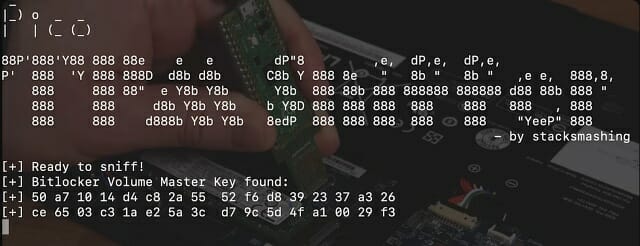

이 점에 주목한 유튜버 '스택스매싱'은 TPM 칩에 저장된 데이터를 엿볼 수 있는 장치를 직접 제작해 시험에 나섰다.

그는 국내에서도 단돈 만 원에 살 수 있는 초소형 컴퓨터 모듈인 라즈베리파이 피코를 이용해 0과 1로 오가는 신호를 해독하는 장치를 제작했다. 그 다음 이 장치를 노트북에 노출된 TPM 칩 단자에 직접 연결했다.

라즈베리파이 피코는 노트북 전원이 켜지자 불과 50초만에 TPM 칩에 저장된 암호화 키를 출력했다. SSD를 빼낸 다음 리눅스 운영체제에서 암호화 키와 인식시키자 안의 파일을 모두 들여다보고 자유롭게 복사할 수 있었다.

■ "주요 PC 제조사 제품에서 'TPM 엿듣기' 성공"

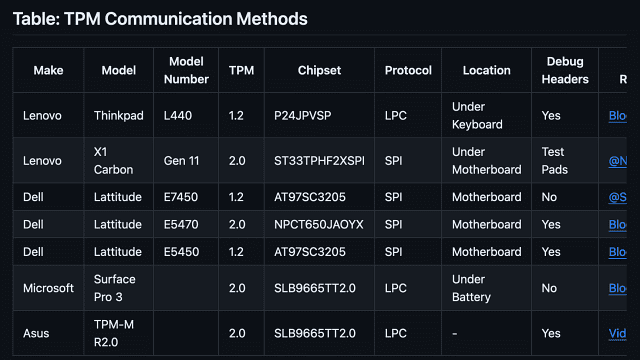

보안 전문가인 스튜어트 케네디는 "스택스매싱이 공개한 방법을 시도한 결과 지난 해 출시된 레노버 씽크패드 X1 카본 11세대 역시 같은 방향으로 무력화가 가능하다는 사실을 발견했다"고 설명했다.

그는 오픈소스 저장소인 깃허브에 다양한 노트북으로 'TPM 엿듣기'를 시도한 결과를 공개했다.

레노버(씽크패드/X1 카본 11세대), 델테크놀로지스(래티튜드 E7450/5470 등), 마이크로소프트 서피스 프로3, 에이수스 등 외부에 TPM 칩을 장착한 노트북이 위험에 노출된 것으로 나타났다.

■ "비트로커에 별도 비밀번호 설정해야 더 안전"

스튜어트 케네디는 "이런 종류의 공격을 막으려면 부팅 전에 비밀번호(PIN번호)나 보안 키를 설정하는 것이 좋다. 정확한 비밀번호를 입력하기 전에는 TPM 칩에서 암호화 키가 전송되지 않기 때문"이라고 조언했다.

이어 "비트로커에 비밀번호까지 설정하면 윈도 부팅 전 한 번, 윈도 부팅 후 한 번 등 총 두 번 비밀번호를 입력해야 한다. 기업들은 이런 불편함 때문에 비트로커용 비밀번호까지 설정하는 경우는 드물다"고 설명했다.

관련기사

- 개인정보위 "연초 스미싱 기승…개인정보 유출 조심해야"2024.02.01

- "소스코드 유출 걱정 끝"…LG CNS, AI에 최적화된 '이것' 개발2024.01.31

- 개인정보위 "털린 내 정보 찾기로 정보유출 확인하세요"2024.01.19

- 피지컬 AI 로봇, 산업 현장으로…현대차그룹 125조원 투자한다2026.02.22

중요한 파일은 마이크로소프트 오피스나 어도비 아크로뱃이 제공하는 비밀번호 기능으로 쉽게 열어 볼 수 없도록 보호하고 클라우드에서만 작업하는 것도 정보 유출을 막을 수 있는 방법 중 하나다.

단 이번에 드러난 TPM 공격 방법은 별도로 TPM 칩을 장착한 노트북에만 유효하다. 별도 TPM 칩 없이 프로세서 내부에서 이를 흉내내는 인텔 PTT(플랫폼 신뢰 기술), AMD fTPM(펌웨어 TPM) 기술을 쓰고 있다면 암호화 키를 빼돌리는 것이 불가능하다.