인텔, AMD, 델테크놀로지스, 피닉스 테크놀로지 등 PC 프로세서·완제품·주변기기 제조사가 공급하는 윈도 운영체제용 드라이버 34종에서 보안 취약점이 발견됐다.

VM웨어 소속 보안 전문가, 하루야마 타카히로(春山敬宏)가 최근 VM웨어 공식 블로그를 통해 발표한 바에 따르면, 이들 드라이버의 보안 취약점을 이용해 펌웨어 변조, 운영체제 실행 권한 상승 등을 수행할 수 있다.

문제가 발견된 드라이버 중 대부분은 구형 하드웨어 지원을 위한 것이다. 인텔과 AMD 등 일부 업체는 이미 드라이버 파일 업데이트 등으로 해당 문제 해결에 나섰다.

■ 인증서 유효 여부로 설치 가능 여부 판가름

마이크로소프트 윈도 운영체제는 악성코드 등 침입을 막기 위해 제조사가 인증서로 서명한 드라이버만 설치할 수 있도록 설계됐다. 또 위조나 만료된 인증서 목록을 관리하다 해당 인증서로 서명된 드라이버는 설치를 거부한다.

또 지난 해 공개된 윈도11 2022 업데이트부터는 가상화 기술인 '하이퍼바이저 보호 코드 무결성'(HVCI)을 이용해 안전한 인증서로 서명된 드라이버만 설치를 허용한다.

문제는 드라이버 차단 방식이 '블랙리스트' 형식으로 진행된다는 것이다. 인증서에 문제가 있지만 마이크로소프트가 이를 인지하기 전까지는 설치를 허용할 수 있다. 또 윈도 8.1 등 지원이 종료된 운영체제는 블랙리스트 업데이트가 지원되지 않는다.

■ 역어셈블·자동화 프로그램으로 취약 파일 34개 탐지

VM웨어 내 보안 연구 조직인 '카본블랙 위험 분석 부서'(TAU)는 윈도 8.1 이하 운영체제 지윈을 위한 WDM(윈도 드라이버 모델), 윈도10 이후 운영체제 지원을 위한 WDF(윈도 드라이버 프레임워크) 드라이버 1만 8천여 개를 분석 대상으로 삼았다.

드라이버 파일을 역어셈블한 다음 메모리 입출력 과정을 수행하는 코드를 담은 드라이버만 걸러내는 파이썬 코드에 걸어 추린 결과 드라이버 파일 총 34종에서 보안 취약점을 찾아냈다.

또 이들 중 일부는 운영체제 핵심 부분인 커널(Kernel)이 이용하는 메모리 접근도 가능했다. 이들 드라이버를 이용하면 PC에 내장된 바이오스나 펌웨어를 변조하고 권한이 제한된 프로그램을 운영체제와 같은 수준으로 권한을 상승시켜 공격이 가능하다.

■ 윈도11 운영체제에서 권한상승 등 공격 가능

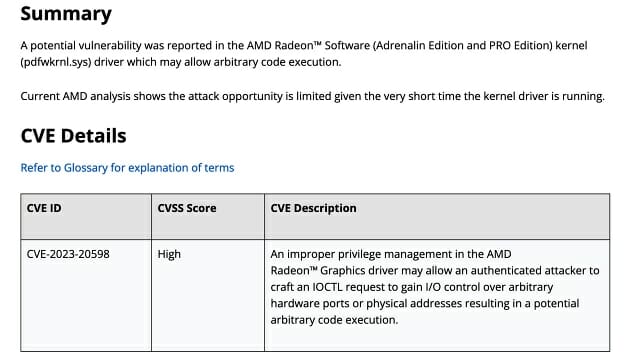

TAU는 AMD 라데온 그래픽칩셋을 제어하는 드라이버에 포함된 'PDFKRNL.sys' 파일의 취약점을 이용해 권한 상승을 시도했고 이는 성공했다. TAU가 공개한 동영상에서는 '명령 프롬프트'를 실행하기 위한 'cmd.exe'를 관리자 모드에서 실행했다.

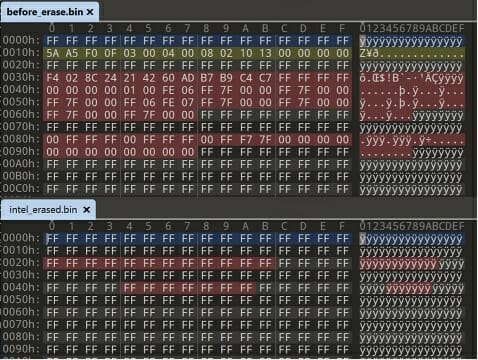

또 키오스크나 공장 자동화 등에 쓰이는 인텔 아톰 E3900, 셀러론 N3350, 펜티엄 N4200 프로세서용 드라이버의 보안 취약점을 활용해 메인보드에 저장된 펌웨어 중 첫 4KB 분량의 데이터를 지웠다. 이렇게 공격당한 기기는 재부팅을 시도할 경우 펌웨어가 망가져 재부팅도 불가능하다.

부팅시 펌웨어 위·변조를 막는 인텔 부트 가드 기술을 무력화하고 바이오스 잠금을 해제하는 것도 가능하다. 운영체제가 부팅되기 전 펌웨어 단계에서 키로거 등이 작동하면 보안 소프트웨어로는 이를 탐지할 수 없어 더 위험하다.

■ 인텔·AMD 등 주요 업체, 업데이트로 취약점 해결

관련기사

- C++ 창시자, 보안 취약점 해결 방안 제시2023.10.31

- 스틸리언, 글로벌 해킹대회서 감시장비취약점 발견2023.10.30

- MS, 20년만에 새 보안 이니셔티브 발표2023.11.06

- 배달앱 수수료 7.8%로 인하...'배민 상생안' 극적 합의2024.11.14

VM웨어 TAU는 해당 문제점 공개 이전 주요 제조사에 이런 문제를 통보했다. 또 하루야마 타카히로는 보안 취약점을 실제로 확인할 수 있는 개념검증용 코드를 오픈소스 저장소 깃헙(GitHub)에 공개했다.

주요 업체들도 해당 문제를 통보받고 이미 업데이트에 나섰다. AMD는 지난 10월 25일 문제가 된 라데온 드라이버의 취약점을 수정해 공개했고 인텔과 바이오스 제조사인 피닉스 테크놀로지스도 취약점을 담은 드라이버를 업데이트했다.